shane - stock.adobe.com

Mit Zero Trust und Mikrosegmentierung Workloads absichern

Wenn Mikrosegmentierung und der Zero-Trust-Ansatz zusammenwirken, können Unternehmen die Sicherheit von Workloads gewährleisten, unabhängig davon, wo diese ausgeführt werden.

Da Unternehmen durch die Nutzung von Cloud-Diensten und die Beschäftigung von Mitarbeitern an entfernten Standorten zunehmend räumlich verteilt sind, ist es von entscheidender Bedeutung, dass die Daten unabhängig von ihrem Standort geschützt bleiben und dass nur die richtigen Benutzer den richtigen Zugriff auf die benötigten Daten erhalten.

In dieser Situation soll Zero-Trust-Mikrosegmentierung für mehr Sicherheit sorgen. Grund genug, einmal zu betrachten was unter Zero Trust und Mikrosegmentierung zu verstehen ist und wie beides zusammenspielt, um Mikroperimeter zum Schutz von Daten zu schaffen.

Was ist Zero Trust?

Zero Trust ist eine Methode der Netzwerksicherheit, bei der alle Benutzer, Geräte, Endpunkte, Systeme und Workloads als nicht vertrauenswürdig gelten, bis sie verifiziert sind, und dann im Laufe der Zeit kontinuierlich überprüft werden.

Zero Trust wird durch die Anwendung von Zero-Trust-Prinzipien auf die sieben Kernsäulen von Zero Trust mittels einer Vielzahl von Technologien erreicht. Die Säulen von Zero Trust sind Sicherheit der Mitarbeiter, Gerätesicherheit, Workload-Sicherheit, Netzwerksicherheit, Datensicherheit, Transparenz und Analyse sowie Automatisierung und Orchestrierung.

Das Zero-Trust-Framework erfreut sich zunehmender Beliebtheit, da sich Unternehmen von den traditionellen, auf Perimetern basierenden Netzwerksicherheitsmodellen hin zu Umgebungen ohne Perimeter bewegen, die besser auf Remote-Mitarbeiter und Cloud-Dienste abgestimmt sind.

Was ist Mikrosegmentierung?

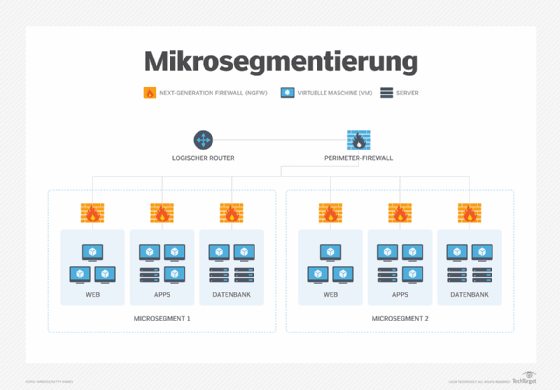

Unter Mikrosegmentierung versteht man den Prozess der Unterteilung von Netzwerken in kleinere Zonen bis hinunter zur Workload-Ebene. Es ist eine Möglichkeit, die laterale Workload-Kommunikation für verteilte Dienste innerhalb und zwischen Rechenzentren und Clouds granular zu steuern.

Die Mikrosegmentierung wird durch den Einsatz verschiedener verteilter Netzsicherheitswerkzeuge wie Firewalls, Intrusion-Detection-Systeme, Sandboxing und Netzwerkerkennung und -reaktion bis hinunter zur Hypervisor-/OS-Ebene erreicht. Auf die verteilten Tools können dann Zugriffsrichtlinien angewandt werden, um den Datenfluss in East-West-Richtung einzuschränken und den Kommunikationsfluss, der zugelassen wird, genau zu überprüfen. Dies steht im Gegensatz zur Netzsegmentierung, die auf die Kontrolle von Nord-Süd-Daten ausgerichtet ist.

Zu den weiteren Vorteilen der Mikrosegmentierung gehören folgende:

- Da die Segmente in kleinerem Umfang verwaltet und gepflegt werden können, ist es einfacher, die Sicherheit aufrechtzuerhalten.

- Probleme können schnell isoliert und behoben werden.

- Die Angriffsfläche wird reduziert.

- Automatisierung kann den Zugang und die Durchsetzung von Sicherheitsrichtlinien erleichtern.

Das Zusammenspiel von Zero Trust und Mikrosegmentierung

Mikrosegmentierung ist gleichbedeutend mit Zero-Trust-Segmentierung und Workload-Segmentierung. Zero Trust und Segmentierung konkurrieren nicht miteinander, sondern sollten gemeinsam genutzt werden.

Die Kombination von Zero-Trust-Sicherheit und Mikrosegmentierung löst drei große Herausforderungen, mit denen die heutigen Unternehmensumgebungen konfrontiert sind.

- Anwendung von Authentifizierung und Zugangskontrolle bis auf die Ebene der Workloads;

- die Kontrolle der seitlichen Bewegung innerhalb der Netze; und

- Sicherung von Workloads in dynamischen Umgebungen.

Anwendung von Authentifizierung und Zugangskontrolle bis hinunter auf die Ebene der Workloads.

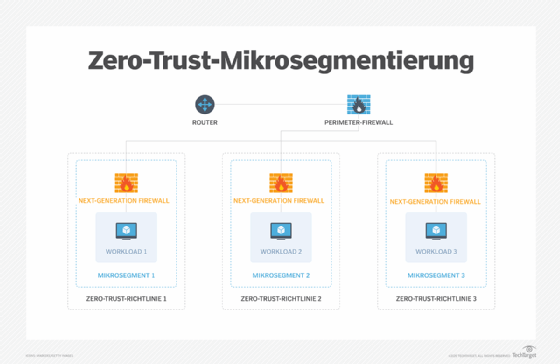

In einem Zero-Trust-Framework muss kontrolliert werden, auf welche Anwendungen, Dateien und Dienste Benutzer und Geräte zugreifen dürfen. Mit Mikrosegmentierung können hochgranulare Mikrosegmente - bis hin zum Workload - erstellt werden, auf die dann Zero-Trust-Richtlinien angewendet werden.

Seitwärtsbewegungen innerhalb von Netzwerken kontrollieren

Zu Beginn des Konzepts und bis vor kurzem lag der Schwerpunkt eines Zero-Trust-Frameworks auf der Benutzer- und Geräteauthentifizierung sowie der Zugriffskontrolle. In letzter Zeit hat das Zero-Trust-Konzept an Zugkraft gewonnen, da es in Kombination mit Mikrosegmentierung laterale Angriffe verhindern kann.

Wie bereits erwähnt, kann die Mikrosegmentierung sicherstellen, dass ein Angreifer im Falle eines Einbruchs auf ein Mikrosegment beschränkt bleibt. Der Angreifer kann das infiltrierte Mikrosegment nicht umgehen, um auf andere Teile des Netzes zuzugreifen. Wenn Zero Trust aktiviert ist, wird eine weitere Schutzebene hinzugefügt, da der Angreifer das Prinzip des minimalen Rechtevergabe (POLP, Principle of the Least Privilege) nicht umgehen kann.

Absicherung von Workloads in dynamischen Umgebungen

Der zunehmende Einsatz von Cloud Computing und Virtualisierung hat die Notwendigkeit von Zero Trust noch verstärkt.

Während interne Workloads mit herkömmlichen Tools überwacht werden können, ist die Überwachung von Workloads und deren Sicherung über die Grenzen von Clouds und virtualisierten Umgebungen hinweg eine Herausforderung. So lassen sich beispielsweise dynamische Ressourcen wie virtuelle Instanzen (die auf einer virtualisierten Infrastrukturtechnologie laufen) und Container nur schwer hinter festen Netzwerkdurchsetzungspunkten positionieren.