shane - stock.adobe.com

Mit Zero Trust die API-Sicherheit verbessern

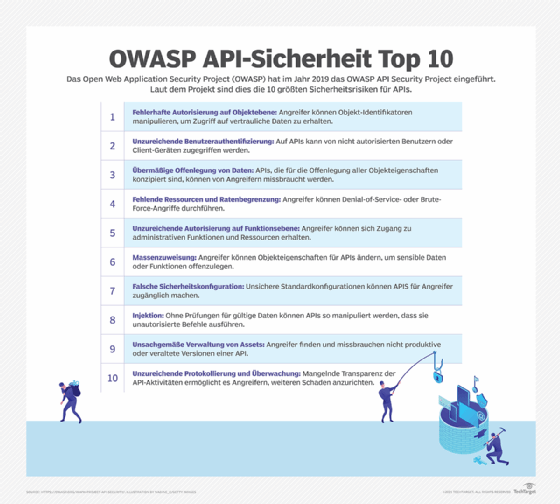

APIis sind neuralgische Angriffspunkte in IT-Strukturen von Unternehmen. Mit einem Zero-Trust-Ansatz lassen sich APIs schützen und das Risiko von Angriffen zu verringern.

APIs sind eine wesentliche Lebensader für technologische Interaktionen und ermöglichen nicht nur Verbindungen zwischen modernen Anwendungen, sondern auch die Zusammenarbeit mit älteren Infrastrukturen. Diese Bindeglieder sind jedoch ein ideales Ziel für Angriffe. Der CDN-Anbieter Akamai meldete einen Anstieg der Angriffe auf Webanwendungen um 167 Prozent zwischen 2021 und 2022, und Gartner prognostizierte, dass APIs im Jahr 2023 zum wichtigsten Angriffsvektor für Webanwendungen werden.

Eine Möglichkeit, API-Angriffe abzuwehren, ist die Implementierung von Zero Trust zur Sicherung von APIs. Ein Zero-Trust-Framework geht davon aus, dass Benutzer und Geräte standardmäßig nicht vertrauenswürdig sind. Durch kontinuierliche Authentifizierung und Autorisierung wird dann überprüft, ob ein Gerät oder ein Benutzer vertrauenswürdig bleibt. Selbst dann wird nur ein minimaler Zugriff während eines begrenzten Zeitraums gewährt.

Nachfolgend haben wir vier Ansätze zusammengefasst, wie Zero Trust zur API-Sicherheit beitragen kann.

1. API-Inventarisierung, -Bewertung und -Reduzierung

Zero Trust erfordert ein Verständnis der bestehenden Angriffsfläche. Der erste Schritt zur Sicherung von APIs besteht also darin, alle verwendeten APIs zu ermitteln und zu inventarisieren. Dann gilt es sie auf ihre fortgesetzte Nutzung sowie auf potenzielle Risiken und Schwachstellen hin zu bewerten und die gefundenen Probleme gegebenenfalls zu beheben.

API-Erkennungstools helfen dabei, alle APIs innerhalb der IT-Infrastruktur zu finden und zu bewerten, unabhängig davon, ob die API öffentlich zugänglich, intern oder mit älteren Anwendungen verbunden ist. Die Tools können auch funktionierende APIs entdecken, die mit stillgelegten Anwendungen verbunden sind.

Nach der Erkundungs- und Inventarisierungsphase ist zu bestimmen, ob vorhandene APIs weiterhin verwendet werden sollen, wie sicher sie sind und wie sie in Zukunft gesichert werden können. Anschließend können Sie anfällige APIs reparieren oder nicht mehr benötigte APIs außer Betrieb nehmen.

2. Bewertung des API-Datenzugriffs und Richtlinienkontrolle

Dokumentieren und verwalten Sie mit einer Bestandsaufnahme, auf welche Daten APIs Zugriff haben. Verwenden Sie Tools wie Cloud-Datenbankverwaltungssoftware, um zu erfahren, auf welche Daten APIs derzeit zugreifen. Weisen Sie die Zugriffsrechte für API-Daten bei Bedarf über Zugriffskontrollmechanismen in der Datenbank neu zu oder verschärfen Sie sie.

Erstellen Sie Zero-Trust-Richtlinien für APIs und wenden Sie diese an. Verwenden Sie zum Beispiel Datensicherheitsrichtlinien, um den Datenzugriff zu kontrollieren. Legen Sie in einer Richtlinie fest, welche Benutzer und Rollen auf verschiedene Datentypen zugreifen können, wann und wo sie darauf zugreifen können. Verwenden Sie diese Informationen, um sicherzustellen, dass nur aktive und sichere APIs auf die Daten zugreifen, für die sie innerhalb einer Infrastruktur zugelassen sind.

Überlegen Sie auch, ob die Daten, auf die von nicht mehr verwendeten APIs zugegriffen wird, weiter untersucht oder vernichtet werden sollten, um das Risiko zu verringern.

3. API-Authentifizierung und -Autorisierung

Authentifizierung und Autorisierung sind wichtige Grundsätze für die Umsetzung von Zero Trust. Betrachten Sie, wie Benutzer und Geräte mit APIs interagieren können. Betrachten Sie jede API als Ressource und verlangen Sie von Benutzern und Geräten eine Authentifizierung und Autorisierung, bevor Sie den Zugriff erlauben.

Für den API-Zugang sollten granulare Zero-Trust-Zugangsrichtlinien verwendet werden. Dabei sollte das Prinzip der minimalen Rechtevergabe (POLP, Prinzip der geringsten Privilegien) Anwendung finden. Zur Authentifizierung des API-Verkehrs sollten Sie Standards wie OpenID und OAuth 2.0 implementieren. Weitere in Betracht zu ziehende Authentifizierungsmethoden sind API-Schlüssel, HTTP-Authentifizierung und JSON-Web-Tokens. Die beste API-Authentifizierungsmethode hängt von der jeweiligen API und ihrer Verwendung ab. API-Schlüssel werden beispielsweise häufig für einfachere API-Anfragen verwendet und sind nicht so sicher wie OAuth oder JSON-Web-Tokens.

4. Begrenzung der API-Rate

Implementieren Sie eine API-Ratenbegrenzung, um API-Angriffe, wie zum Beispiel DDoS-Angriffe, zu verhindern. Böswillige Angreifer nutzen DDoS-Angriffe, um API-Dienste mit einer Überlast an API-Aufrufen zu überfluten. Raffiniertere DDoS-Angriffe verwenden Bots, um mehr CPU- oder speicherintensive API-Aufrufe einzusetzen, um Dienste zu beeinträchtigen.

Konkret wird bei der Brute-Force-Rate-Limitierung die Anzahl der API-Aufrufe pro Minute oder pro Stunde durch eine festgelegte Obergrenze begrenzt. Alles, was über der Obergrenze liegt, wird automatisch abgewiesen. Eine ausgefeiltere Ratenbegrenzung schränkt die API-Aufrufe auf der Grundlage von Tag, Uhrzeit, Standort oder Nutzungshäufigkeit ein.

Für weiteren API-Schutz sollten Sie zusätzliche bewährte API-Sicherheitspraktiken anwenden. Beispielsweise die Verschlüsselung von Anfragen und Antworten, die Aufzeichnung von APIs in einer API-Registrierung und die Aufbewahrung von API-Schlüsseln.