adrian_ilie825 - Fotolia

Microsoft Azure: Multifaktor-Authentifizierung einrichten

Immer wieder kommt es zu katastrophalen Datendiebstählen aus der Cloud. Mit einer solide konfigurierten Multifaktor-Authentifizierung für Microsoft Azure wäre das nicht passiert.

Den meisten Administratoren ist bewusst, dass ein Datendiebstahl ein Unternehmen an den Rand des Ruins bringen kann. Die von Microsoft Azure angebotene Multifaktor-Authentifizierung ist eine zusätzliche Sicherheitsebene, um unerwünschte Zugriffe zu verhindern und um nicht in eine solche, möglicherweise verheerende, Situation zu geraten.

Die Multifaktor-Authentifizierung in Microsoft Azure erhöht die Sicherheit der Nutzerdaten und beim Login. Wenn ein Unternehmen zum Beispiel Webapplikationen entwickelt und dabei Azure Active Directory (Azure AD) zur Authentifizierung nutzt, dann können seine Administratoren für alle Nutzer dieser Anwendungen eine Zweifaktor-Authentifizierung einführen. Und zwar sowohl für die Endnutzer als auch für die Administratoren selbst. Dieses Vorgehen kann den Einbruch in ein Nutzerkonto verhindern und so dafür sorgen, dass es zu keinem Datendiebstahl mit den beschriebenen Folgen kommt.

Administratoren sollten sich deswegen ausführlich mit den Möglichkeiten der Multifaktor-Authentifizierung auseinandersetzen, die Microsoft in Azure offeriert. Im Folgenden erfahren Sie, wie Sie Multifaktor-Authentifizierung in Ihrem Unternehmen einführen und optimal nutzen können.

Die Grundlagen der Multifaktor-Authentifizierung in Microsoft Azure

Der Begriff Multifaktor-Authentifizierung bezieht sich auf den Anmeldeprozess eines Nutzers an einem Dienst. Wie bereits angedeutet, gibt es dabei mehr als eine Möglichkeit. Mögliche Faktoren, um die Identität eines Anwenders zu überprüfen, sind zum Beispiel Passwörter, Smartcards oder auch Scans der Retina. Ein System zur Multifaktor-Authentifizierung überprüft die von einem Anwender angegebene Identität und gewährt ihm nur dann Zugriff auf bestimmte Dienste, wenn mindestens zwei oder auch mehr Faktoren erfolgreich bestätigt wurden.

Azure unterstützt eine Verifikation der Nutzerdaten in zwei Schritten. Dabei handelt es sich um einen Unterbereich der Multifaktor-Authentifizierung, bei dem der Nutzer noch einen zweiten Faktor bereitstellen muss, der über das hinausgeht, was er bereits hat. Ein Administrator könnte zum Beispiel eine Zweifaktor-Authentifizierung in Azure AD vorschreiben, bei der neben dem üblichen Passwort noch ein Einmal-Code eingegeben werden muss, der mit Hilfe einer Authentifizierungs-App auf einem Smartphone erstellt wurde. Der Anwender bestätigt seine Identität also mit etwas, über das er auch physisch verfügen muss: Das Smartphone, auf dem die Authentifizierungs-App installiert wurde und über die er den Einmal-Code erhält, der ihm von Azure zugesandt wurde.

Administratoren für Azure AD, die mit der globalen Administrator-Rolle ausgestattet sind, haben bereits freien Zugang zu Multifaktor-Authentifizierung. Wenn sie jedoch auch für Endnutzer verwendet werden soll, dann wird dafür ein Upgrade auf die Azure AD Premium Lizenz P1 oder P2 benötigt. Microsoft lizenziert Azure AD auf Basis der einzelnen Nutzer. Der Administrator hat anschließend die Möglichkeit, die erworbenen Lizenzen einem bestimmten Nutzer zuzuweisen.

Darüber hinaus gibt es eine zweite Möglichkeit, um Multifaktor-Authentifizierung zu erzwingen. Sie nennt sich Conditional Access Policy und erfordert eine Azure AD Premium Lizenz P2. Im Folgenden beschränken wir uns jedoch auf die direkte Zuweisungsmethode, die sich mit einer Azure AD Premium Lizenz P1 umsetzen lässt.

Auswahl der richtigen Optionen und Einstellungen

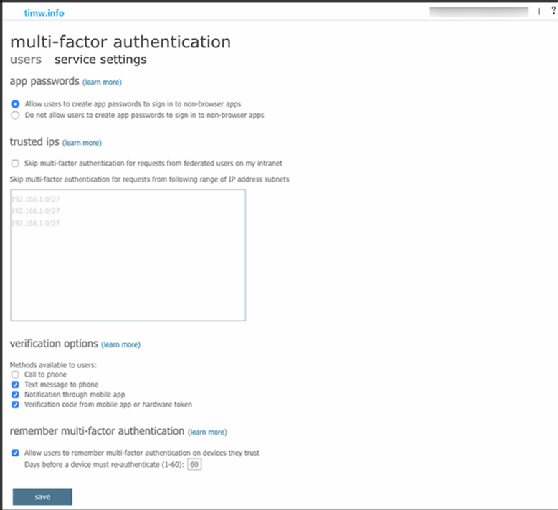

Öffnen Sie den Bereich mit Azure AD im Azure-Portal und navigieren Sie zu den Einstellungen für die Nutzer. Wählen Sie Multifaktor-Authentifizierung aus der Toolbar aus und öffnen Sie so ein neues Browser-Tab, um die Optionen für die Multifaktor-Authentifizierung zu konfigurieren.

Der Administrator kann hier unter anderem die folgenden Service-Einstellungen festlegen:

- Passwörter für Apps: Dabei handelt es sich um von Azure erstellte Codes, mit denen eine Zweifaktor-Authentifizierung beim Einsatz älterer, nicht Browser-basierter Apps umgangen werden kann, die Multifaktor-Authentifizierung noch nicht unterstützen.

- Vertrauenswürdige IPs: Eine Whitelist mit IP-Adressen, bei denen Multifaktor-Authentifizierung nicht angewendet werden soll.

- Optionen für die Verifikation: An dieser Stelle finden Sie die zur Verfügung stehenden Möglichkeiten für den zweiten Faktor bei der Authentifizierung.

- Verlängerung der Multifaktor-Authentifizierung: Hier lässt sich die Zahl der Tage einstellen, bis zu der ein Nutzer auf eine erneute Zweifaktor-Authentifizierung verzichten kann, nachdem er sie einmal erfolgreich im Browser absolviert hat.

Möglichkeiten der Multifaktor-Authentifizierung in Azure

Sie haben verschiedene Möglichkeiten, um die von Azure bereitgestellten Funktionen zur Multifaktor-Authentifizierung in die Praxis umzusetzen. So gibt es zum Beispiel die Option, durch Microsoft einen automatisierten Anruf mit einer im Vorfeld aufgenommenen Sprachnachricht durchführen zu lassen. Die Authentifizierungsanfrage kann dann mit dem Drücken der Raute-Taste (#) auf dem Telefon bestätigt werden.

Alternativ kann Microsoft auch eine Taxt-basierte SMS mit einem Einmal-Code an das Smartphone des Anwenders schicken. Diese Methode ist aber unter Sicherheitsexperten umstritten, da eine auf SMS basierende Zweifaktor-Authentifizierung unter bestimmten Umständen als nicht mehr sicher gilt.

Microsoft bietet zudem die Möglichkeit an, eine Authentifizierungs-Nachricht über eine auf dem Smartphone installierte App zu übertragen. Auf dem Handy erscheint dann ein Hinweis, den der Nutzer bestätigen muss, um sich zu authentifizieren.

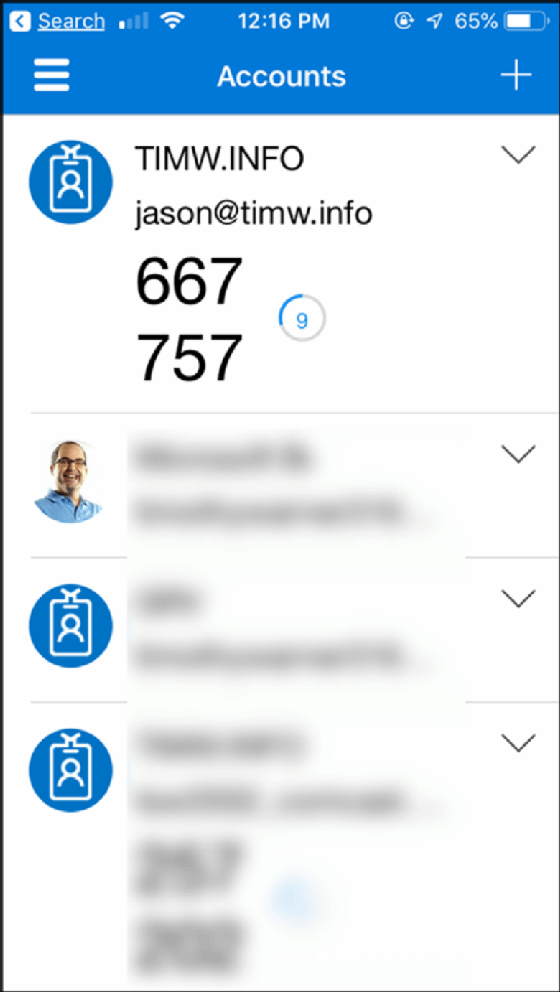

Die letztgenannte Methode lässt sich auch erweitern. Eine Authentifizierungs-App auf dem Smartphone oder auch ein geeignetes Hardware-Token dient dann dazu, einen Einmal-Code zu erstellen beziehungsweise zu übertragen. Die Multifaktor-Authentifizierung in Azure funktioniert am besten mit dem Microsoft Authenticator, andere Authentifizierungs-Apps wie Authy lassen sich aber ebenfalls einsetzen.

Erstellen und Durchsetzen einer Richtlinie zur Multifaktor-Authentifizierung

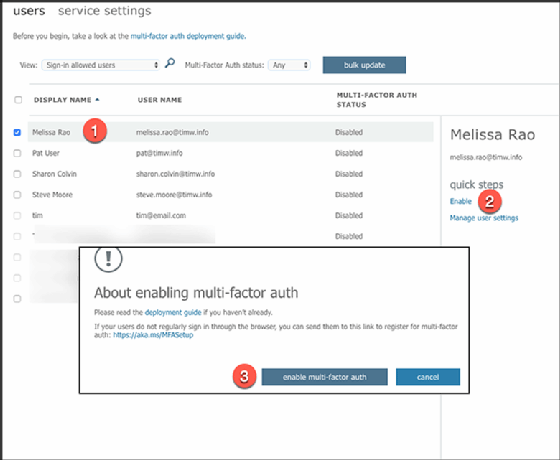

Nachdem Sie die grundlegenden Einstellungen für die Multifaktor-Authentifizierung vorgenommen haben, sollten Sie zum Nutzer-Tab zurückkehren. Hier können Sie dann für einzelne Ihrer Anwender die jeweils passende Richtlinie zur Multifaktor-Authentifizierung festlegen.

Azure AD bietet drei Optionen für die Multifaktor-Authentifizierung bezogen auf die einzelnen Nutzer an: deaktiviert, so dass keine Multifaktor-Authentifizierung benötigt wird, aktiviert mit optionaler Multifaktor-Authentifizierung oder eine strikt vorgeschriebene Multifaktor-Authentifizierung.

Wählen Sie zunächst den gewünschten Nutzer aus und aktivieren Sie dann die Multifaktor-Authentifizierung im Bereich der Quick Steps. Bestätigen Sie die Aktivierung noch einmal, um die Richtlinie festzuschreiben.

Testen der neuen Multifaktor-Authentifizierung

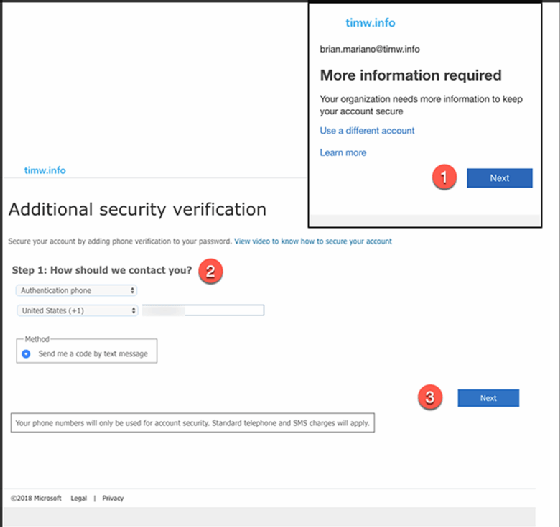

Nachdem Sie die Multifaktor-Authentifizierung eingerichtet haben, sollten Sie überprüfen, wie sie aus Sicht der einzelnen Anwender funktioniert.

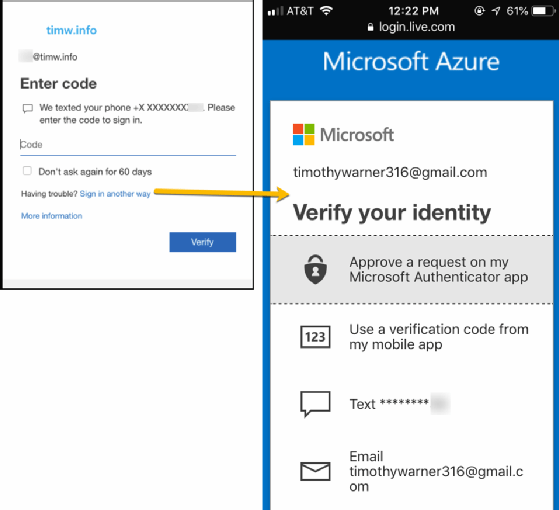

Nachdem sich ein Anwender mit seiner Nutzer-ID und seinem Passwort bei einer auf Azure AD aufsetzenden Web-Anwendung angemeldet hat, erscheint ein weiterer Dialog, in dem er sich weiter authentifizieren muss, um erfolgreich eingeloggt zu werden.

Dazu wählt er zunächst die vorgegebene Option zur Multifaktor-Authentifizierung aus, die davon abhängt, wie der Administrator den Dienst konfiguriert hat. Zum Beispiel kann eine Text-SMS an das Smartphone gesendet werden, eine Benachrichtigung auf dem Gerät erscheinen oder eine Authentifizierungs-App benötigt werden. Unter myapps.microsoft.com kann jeder Azure-AD-Nutzer diese Einstellungen ändern, sofern dies vom Admin erlaubt wurde.

Ein Anwender mit mehr als einer zugelassenen Möglichkeit zur Multifaktor-Authentifizierung kann eine der anderen Methoden auf der Login-Seite auswählen, wenn er dies wünscht.

Wenn der Administrator auch die Option zur Verlängerung der Login-Periode ausgewählt hat, wird eine erneute Multifaktor-Authentifizierung erst wieder nach der festgesetzten Zahl von Tagen verlangt. Der maximale Zeitraum für diese Option beträgt 60 Tage.

Weitere Informationen zur Wahl der passenden Multifaktor-Authentifizierung in Azure AD bietet Microsoft auf seinen Support-Seiten an. Sie unterstützen Administratoren dabei, die für das Unternehmen jeweils am besten geeignete Methode zur Multifaktor-Authentifizierung zu finden.