Andrea Danti - Fotolia

Immutable Backups: Data Protection und Compliance stärken

Immutable Backups werden mit Zunahme von Ransomware-Angriffen zum Trend. Es gibt jedoch unterschiedliche Ansätze zur Unveränderbarkeit und externe Faktoren, die ins Spiel kommen.

Immutable (unveränderliche) Backups helfen, vor böswilliger oder versehentlicher Datenkorruption, Datenmanipulation und Datenlöschung zu schützen. Folglich spielen sie eine wichtige Rolle bei der Gewährleistung der Wiederherstellbarkeit bei Ransomware, Benutzerfehlern oder böswilligem Löschen.

Die Immutability (Unveränderbarkeit) hilft Unternehmen bei der Einhaltung von Datenschutzbestimmungen, indem sie historische Kopien von Daten ermöglicht, die nachweislich korrekt sind. Ransomware-Angriffe nehmen sowohl in ihrer Häufigkeit als auch in ihrem Schweregrad weiter zu, zusammen mit einem Anstieg der öffentlichen und behördlichen Ratschläge, keine Lösegelder zu zahlen. Dies hat unveränderliche Backups zu einem populären Thema gemacht.

Einmal geschrieben, kann niemand innerhalb oder außerhalb einer Organisation ein unveränderbares Backup ändern, löschen, überschreiben oder anderweitig manipulieren. Unveränderlichkeit kann mit einem Wechseldatenträger erreicht werden, dieser Artikel befasst sich jedoch hauptsächlich mit online zugänglichen Backups, die eine Write Once, Read Many-Speichertechnologie (WORM) verwenden. Sie wird in der Regel von einer Technologie zur Aufbewahrungssperre (Retention Locking) begleitet, die sicherstellt, dass kein Benutzer - auch kein Administrator - das unveränderliche Backup bis zum Ende eines festgelegten Aufbewahrungszeitraums ablaufen lassen, ändern oder löschen kann.

Das Ziel ist es, sicherzustellen, dass das unveränderliche Backup nicht durch Ransomware verschlüsselt, durch Malwarebeschädigt oder anderweitig - ob versehentlich oder böswillig - von einer Person innerhalb des Unternehmens verändert werden kann.

Was sind die Nachteile von unveränderlichen Backups?

Das Gefühl der sofortigen Sicherheit bei unveränderlichen Backups ist verlockend, aber die Realität ist nicht so einfach wie das Ankreuzen eines Kästchens. IT-Experten müssen genau verstehen, wie die Technologie der Unveränderbarkeit funktioniert, um Schlupflöcher zu vermeiden, die sich böswillige Akteure zunutze machen werden.

Ist es zum Beispiel möglich, dass das Backup überschrieben oder umgeleitet wird, wenn es für eine Live-Mount- oder Instant-Access-Funktion verwendet wird? Werden die Backup-Daten validiert, um sicherzustellen, dass sie sich nicht geändert haben und an einem guten Punkt für die Wiederherstellung oder Replikation sind? Darüber hinaus sind unveränderliche Backups, die vor Ort aufbewahrt werden, immer noch anfällig für physische Schäden, zum Beispiel durch eine Naturkatastrophe.

Ein weiteres Problem ist, dass Unternehmen für den Speicher bezahlen müssen, auf dem unveränderliche Backups gespeichert sind. Dies kann schnell sehr teuer werden, insbesondere in der Cloud, da das benötigte und somit zu bezahlende Speichervolumen jeden Monat wächst, wenn die Aufbewahrungsrichtlinien vom Unternehmen nicht sorgfältig verwaltet werden.

Wie man unveränderliche Backups implementiert

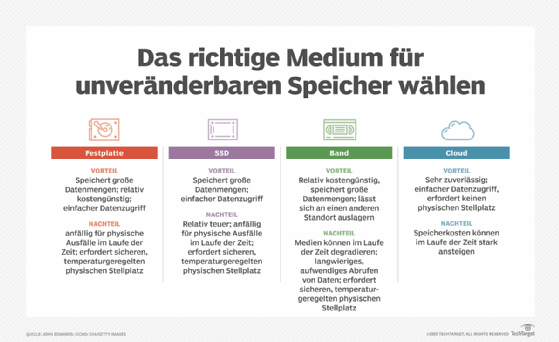

Die Unveränderlichkeit wird von der Speicherinfrastruktur gesteuert, die das Backup hostet, egal ob es sich um ein lokales Festplatten- oder Bandspeichersystem, ein speziell entwickeltes Backup-Tool oder ein in einer öffentlichen Cloud gehostetes Speichersystem handelt.

Die meisten Backup-Softwaretypen können die mit der Unveränderlichkeit verbundenen Richtlinien steuern. Die Software kann den Zielspeicher dazu veranlassen, das Backup als unveränderlich zu erstellen und Aufbewahrungsrichtlinien zu diktieren. Unternehmen können die Richtlinien selbst festlegen und überwachen, oder die Richtlinien können von einem Service-Provider basierend auf den Anforderungen des Unternehmens verwaltet werden.

Unveränderliche Backups sind ein wichtiger Bestandteil der Cybersicherheit und der Compliance und gewährleisten, dass Backups sicher, zugänglich und wiederherstellbar sind. Sie sind jedoch nicht der einzige Teil der Gleichung. Authentifizierungs- und Zugriffskontroll-Tools und -Richtlinien sind wichtige zusätzliche Schutzmaßnahmen, ebenso wie die Isolierung oder das Air Gapping unveränderlicher Backups und die Verschlüsselung.