adrian_ilie825 - Fotolia

IaaS: Die Sicherheit mit einer Checkliste optimieren

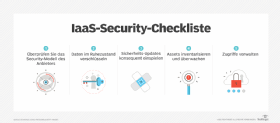

Für IaaS-Nutzer kommt mit mehr Kontrolle auch mehr Verantwortung als bei anderen Cloud-Modellen. Diese fünfstufige Checkliste hilft dabei, die Security im Griff zu behalten.

Immer mehr Unternehmen haben virtuelle Rechenzentren, On-Premises-Server und Appliances fast vollständig durch IaaS (Infrastructure as a Service) ersetzt. Diese Implementierung erfordert eine sorgsame Herangehensweise zur Absicherung von IaaS-Umgebungen, um dieser erhöhten Nutzung gerecht zu werden.

Bei IaaS hat der Kunde mehr Sicherheitsverantwortung als in PaaS- oder SaaS-Umgebungen. Das Modell der geteilten Verantwortung sieht vor, dass der Kunde umso mehr betriebliche Sicherheitsaufgaben übernimmt, je tiefer er im Stack einsteigt.

Bei SaaS (Software as a Service) liegen OS-fokussierte Aufgaben, wie das Einspielen von Sicherheits-Updates für das Betriebssystem, außerhalb der Kontrolle des Kunden. Im IaaS-Modell hingen verbleibt die Verantwortung beim Kunden, da der die Kontrolle über den Workload hat – in diesem Fall ein virtuelles Compute-Image.

Mit der Kontrolle geht Verantwortung einher. Durch die Übernahme von mehr Kontrolle über die zugrunde liegende Infrastruktur übernehmen IaaS-Kunden auch die Verantwortung, dafür zu sorgen, dass diese gesichert ist.

Da IaaS im Stack weiter unten angesiedelt ist, ist es schwieriger, spezifische Sicherheitsrichtlinien zu erhalten, die Best Practices auf die unterschiedliche Nutzung abgestimmt werden müssen. Es existieren jedoch eine Reihe an bewährten Vorgehensweisen für die IaaS-Sicherheit, die universell über alle Cloud-Anbieter und Nutzungsszenarien hinweg angewendet werden können.

Nachfolgend haben für fünf wichtige Schritte für eine IaaS-Security-Checkliste aus Sicht der Anwenderunternehmen zusammengefasst.

Das Sicherheitsmodell des Anbieters verstehen

Bevor ein IaaS-Angebot genutzt wird, müssen Security-Teams sicherstellen, dass sie das Sicherheitsmodell des Anbieters verstehen. Dies ist aus zwei Gründen wichtig. Erstens verwenden die Anbieter unterschiedliche Terminologien für ähnliche Konzepte. So können Benutzer beispielsweise Assets in AWS mit Tags organisieren, in der Google Cloud Platform (GCP) jedoch in einem Projekt. Dies wirkt sich darauf aus, wie Änderungen der Cloud-Sicherheitsrichtlinien implementiert werden. Daher kann die Kenntnis der jeweiligen Terminologie dabei helfen, Fehler zu vermeiden.

Zweitens ist es aus der Sicht des Betriebs wichtig. Die Anwenderunternehmen müssen verstehen, welche Sicherheitsfunktionen verfügbar sind und welchen potenziellen Wert oder auch welche Einschränkungen diese Funktionen haben. Mit der Kenntnis dieser Zusammenhänge können IT-Teams alle notwendigen Änderungen am Betriebsprofil identifizieren, um sicherzustellen, dass die Funktionen effektiv genutzt werden.

Dienste wie Amazon GuardDuty und Microsoft Defender for Identity (vormals Azure Advanced Threat Protection) sind auf hohem Niveau konzeptionell ähnlich. Sie unterscheiden sich aber erheblich in ihrer Funktionsweise und in der Art und Weise, wie die IT-Abteilung des Anwenderunternehmens von ihnen profitiert. Es ist hilfreich eine Übersicht zu erstellen, mit denen IT-Teams die Funktionen der verschiedenen Anbieter vergleichen können. Dies ist besonders in einem Multi-Cloud-Kontext von großer Bedeutung.

Daten im Ruhezustand verschlüsseln

Die meisten Anbieter, insbesondere die größeren, bieten die Möglichkeit, die in ihrer IaaS-Plattform erstellten VMs (Virtuelle Maschinen) zu verschlüsseln. Diese Verschlüsselungsfunktion ist in der Regel kostenlos oder zu geringen Preisen erhältlich. Die Anwenderunternehmen können wählen, ob sie ihre eigenen Schlüssel verwalten wollen, oder ob der Provider dies übernehmen soll.

Angesichts der geringen finanziellen und betrieblichen Auswirkungen ist die Nutzung dieser Verschlüsselungsfunktion – sofern sie nicht bereits standardmäßig aktiviert ist – eine kluge Entscheidung. Gemäß dem vorherigen Schritt der IaaS-Security-Checkliste sollten Sie klären, ob – oder wie – die Verschlüsselung im Ruhezustand andere vom Anbieter angebotene Dienste wie Backup- und Wiederherstellungsfunktionen beeinflusst.

Konsequentes und kontinuierliches Patchen

IaaS-Kunden sind dafür verantwortlich, die Workloads auf dem neuesten Stand zu halten. In den meisten Fällen umfasst dies das Betriebssystem selbst und jede Software, die auf diesem Image installiert ist. Genauso wie Server im eigenen Rechenzentrum gepatcht und gewartet werden müssen, sollten Sie auch bei Cloud-Workloads die gleiche Aufmerksamkeit walten lassen. Auch wenn dies nach gesundem Menschenverstand klingt, kann konsistentes Patchen schwieriger sein, als es scheint. Dies gilt insbesondere, wenn Cloud-Ressourcen innerhalb einer anderen Gruppe oder über einen anderen Betriebsprozess verwaltet werden.

Inventarisieren und überwachen

Ein wachsames Auge auf jedes Asset zu haben, ob Cloud-basiert oder nicht, ist eine Selbstverständlichkeit. Allerdings können die Überwachungsfunktionen, ähnlich wie das Patchen, in verschiedenen Gruppen innerhalb einer Organisation angesiedelt sein. Außerdem bieten die Anbieter verschiedene Überwachungsmechanismen über unterschiedliche Schnittstelle an. Diese operativen Herausforderungen erfordern erhebliche Planung und Voraussicht, um eine konsistente und effiziente Cloud-Überwachung zu gewährleisten. Daher sollten Security-Verantwortliche genügend Zeit für die Entwicklung einer Überwachungsstrategie einplanen.

Darüber hinaus ist es wichtig, ein sauberes und aktuelles Inventar der Images zu führen. Die IaaS-Konsole listet zwar auf, was vorhanden ist, enthält aber nicht unbedingt Details darüber, wer im Unternehmen eine VM nutzt und wofür. Es ist hilfreich, Bestandsinformationen sowohl in einem Inventarisierungssystem als auch in der IaaS-Konsole über zugehörige Notizen oder Tags zu pflegen. Auf diese Weise können Sicherheitsteams Informationen mit Querverweisen versehen, Workloads über Anbieter hinweg verfolgen und Workloads auf einen Blick in der IaaS-Konsole identifizieren.

Zugriffe richtig verwalten

Bei IaaS gibt es mehrere Dimensionen des Identitäts- und Zugriffsmanagement (IAM), die als Teil der IaaS-Security-Checkliste zu berücksichtigen sind. Erstens geht es um den Zugriff auf das Betriebssystem und alle darauf installierten Anwendungen und die Middleware. Zweitens ist der privilegierte Zugriff – einschließlich Root- und Administratorzugriff – auf der Betriebssystemebene zu berücksichtigen. Diese IAM-Überlegungen für IaaS sollten sorgfältig verwaltet und kontrolliert werden.

Dabei gilt es zu beachten, dass es zusätzliche Ebenen des Zugriffs in IaaS gibt, die eher speziell sind. Dazu gehört der Zugriff auf die IaaS-Konsole und andere Funktionen des Anbieters, die entweder Informationen über Cloud-Ressourcen bieten oder deren Betrieb beeinflussen. Diese anderen Funktionen, wie Backup und Wiederherstellung, Schlüsselverwaltung und Auditing, spielen alle eine Rolle bei der Sicherheit einer Ressource. Daher ist es wichtig zu verstehen, wer Zugriff auf diese Bereiche der Konsole des Anbieters hat und zu welchem Zweck.

Nutzen Sie, wo es sinnvoll ist, Funktionen wie Just-in-Time-Zugriff, damit der Zugriff nur bei Bedarf erfolgt. Setzen Sie Jump-Server ein, um Zugriffsberechtigungen zentral zu konsolidieren, eine einheitliche Überwachung zu gewährleisten und die Angriffsfläche für Workloads zu minimieren.