sdecoret - stock.adobe.com

IPv4 und IPv6: Mangelhaft duplizierte Security-Richtlinien

Beim Umstieg auf IPv6 nutzen die meisten Firmen weiterhin auch IPv4. Oft setzen sie dabei dieselben Sicherheitsrichtlinien ein. Dabei geschehen immer wieder teils ernste Fehler.

Wenn es um das Deployment von Netzwerk-Servern mit IPv6 geht, wird meist der so genannte Dual Stack verwendet. Das heißt, dass die Server künftig sowohl über das eine als auch das andere Protokoll erreichbar sind.

Die Konfiguration für IPv6 wird dabei in der Regel auf Basis der Einstellungen für IPv4 wiederholt. Dazu gehören dann auch das Aktivieren von IPv6-Routing und das Hinzufügen von IPv6-Informationen in das Domain Name System (DNS). Letztlich müssen alle im Unternehmen geltenden Sicherheitsrichtlinien mittels Paketfilterung auch für IPv6 umgesetzt werden.

In den meisten Szenarien sind die Sicherheitsrichtlinien für IPv6 deswegen identisch mit denen für IPv4. Das liegt auch daran, dass beide ja nur Internetprotokolle sind. Dabei kann es aber zu manchen Protokoll-spezifischen Problemen etwa bei der Frage kommen, welche Netzwerkdienste frei über öffentliche Netze verfügbar sind. Auch treten möglicherweise Probleme im Zusammenhang mit den zugrundeliegenden Protokollen auf der Netzwerkebene auf. Generell gesehen gibt es aber in vielen Unternehmen keinen Grund, warum ein Netzwerkserver seine Dienste nur über ein einziges Internetprotokoll anbieten sollte und nicht auch über das andere.

Konfiguration der Sicherheitsrichtlinien

Sicherheitsrichtlinien, die auf Filterregeln für Pakete basieren, beziehen nicht auch automatisch die Netzwerkebene mit ein. Ein Beispiel ist etwa das Erlauben von eingehenden Paketen auf Port 80. Viele Netzwerkgeräte erfordern, dass nicht nur der Transport-Layer, sondern auch der Netzwerk-Layer definiert wird, für den eine Regel gelten soll. Das betrifft sowohl IPv4 als auch IPv6.

Das bedeutet, das in den meisten Dual-Stack-Szenarios jede Sicherheitsrichtlinie für einen bestimmten Port zu zwei separaten Filtereinträgen führt: Einen für IPv4 und einen für IPv6. Es liegt nahe, dass Administratoren in dem einen oder anderen Fall einen Fehler beim Duplizieren der Regeln begehen. So kommt es zu Unterschieden bei den Filterregeln für IPv4 und IPv6.

Man könnte annehmen, dass die für IPv4 geltenden Sicherheitsrichtlinien gründlich umgesetzt werden, damit es zu keinen Fehlern beim Duplizieren der Vorgaben bei IPv6 kommt. Auf der Security-Konferenz Hack in Paris 2018 habe ich jedoch eine Studie präsentiert, die zeigt, dass diese Vermutung in der Realität nicht zutrifft.

Sicherheitsrichtlinien für IPv4 und IPv6

Die Studie untersucht die Sicherheitsrichtlinien einer großen Zahl von Webservern, die sowohl IPv4 als auch IPv6 nutzen, um so unterschiedliche Konfigurationen zu finden. Jeder der Webserver wurde mit einem Port-Scan auf sowohl seiner IPv4- als auch seiner IPv6-Adresse überprüft. Die Ergebnisse wurden dann miteinander verglichen.

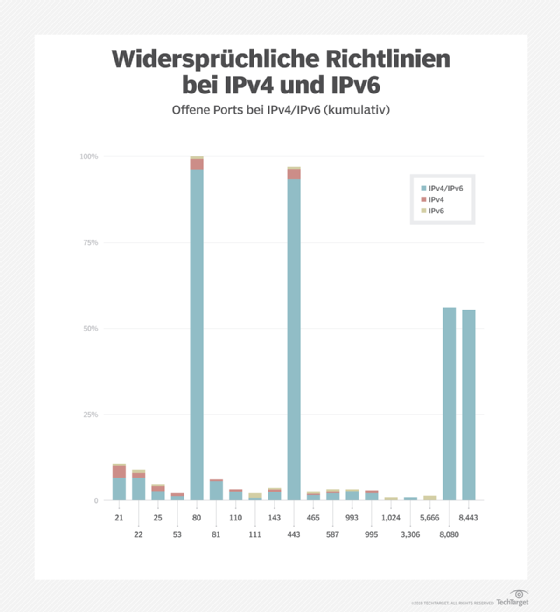

Die folgende Abbildung zeigt den Prozentsatz von Webseiten, die unterschiedliche Sicherheitsrichtlinien über IPv4 und IPv6 haben. In Betracht wird dabei auch die Zahl an Ports genommen, die für die beiden Netzwerkprotokolle unterschiedlich konfiguriert waren.

Die Abbildung zeigt, dass etwa 85 Prozent der Webseiten dieselben Sicherheitsrichtlinien sowohl für IPv4 als auch IPv6 einsetzen. Auf der anderen Seite gibt es aber auch 15 Prozent der Webseiten, die unterschiedliche Richtlinien nutzen. Meist betrifft das bis zu fünf unterschiedliche Ports. Bei 15 Prozent der untersuchten Webserver wurden also Ports gefunden, die unter IPv4 und IPv6 nicht identisch konfiguriert waren.

Die Abbildung zeigt auch die Häufigkeit bestimmter Port-Nummern, die auf den untersuchten Webservern erreichbar waren. Angegeben wird dabei zudem, ob der Port jeweils nur unter IPv4, nur unter IPv6 oder unter beiden Protokollen geöffnet war.

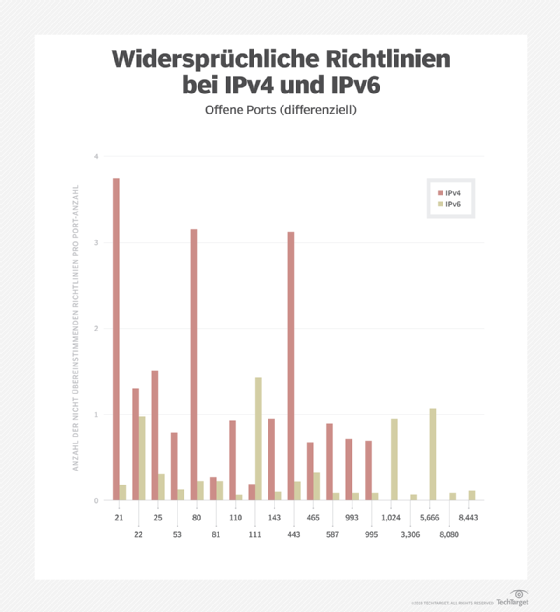

Um die Unterschiede noch deutlicher zu machen, zeigt die folgende Grafik die Häufigkeit von Unterschieden bei den Sicherheitsrichtlinien eines Webservers, also den Prozentsatz von Seiten, die einen Port nur über ein Protokoll, aber nicht über das andere geöffnet hatten.

Interessant ist dabei, dass die Richtlinien für eines der beiden Protokolle nicht strikter umgesetzt werden als für das andere. Stattdessen zeigt die Studie, dass dies eher mit der Port-Nummer zusammenhängt. Manche der Ports sind häufiger offen über IPv4, andere häufiger über IPv6.

Server, die sowohl über mehrere IPv4- als auch über mehrere IPv6-Adressen erreichbar sind, zeigten keine Unterschiede bei den für IPv4 umgesetzten Richtlinien. Erstaunlicherweise gab es aber eine Reihe von Unterschieden bei der Umsetzung der Richtlinien für IPv6.

Server, die sowohl über mehrere IPv4- als auch über mehrere IPv6-Adressen erreichbar sind, zeigten keine Unterschiede bei den für IPv4 umgesetzten Richtlinien. Erstaunlicherweise gab es aber eine Reihe von Unterschieden bei der Umsetzung der Richtlinien für IPv6.

Auswirkungen für Pentester

Das hat in der Praxis ein paar ernste Auswirkungen. Wenn etwa ein Pentester herausfinden will, welche Dienste ein Server anbietet, nutzt er dazu bislang meist nur eine der verfügbaren Adressen. Nur selten scannt er alle verfügbaren Adressen.

Aufgrund der in der Studie offengelegten Unterschiede zwischen IPv4- und IPv6-Adressen und innerhalb der verwendeten IPv6-Adressen wird klar, dass dies nicht ausreicht. Stattdessen sollte der fragliche Server sowohl über alle verfügbaren IPv4- als auch über alle verfügbaren IPv6-Adressen gescannt werden.

Einheitlichere Sicherheitsrichtlinien

Für Administratoren ist das Ergebnis der Studie ebenfalls eindeutig. Sie sollten mehr Sorgfalt darauf verwenden, einheitliche Sicherheitsrichtlinien sowohl für IPv4 als auch IPv6 umzusetzen. Das Sicherstellen dieser Richtlinien bei beiden Netzwerkprotokollen sollte Teil der täglichen Aufgaben und Managementpflichten werden.

Auch für die Betreiber von Webseiten, die derzeit noch kein IPv6 unterstützen, ist es ratsam, bereits Filterregeln für IPv6 einzusetzen, die mit denen für IPv4 identisch sind. Wenn es dann soweit ist, auf IPv6 umzusteigen, sind diese Regeln bereits in Kraft und können verhindern, dass das Netzwerk über Lücken im IPv6-Schutz angegriffen wird.

Fazit

Studien wie die beschriebene haben gezeigt, dass Unterschiede bei den Sicherheitsrichtlinien für IPv4 und IPv6 relativ häufig sind. Netzwerk-Admins müssen unbedingt dafür sorgen, dass die für beide Protokolle geltenden Richtlinien identisch sind. Aufgrund der Häufigkeit der Unterschiede sollten bei Penetrationstests auch immer alle verfügbaren IP-Adressen mit Port-Scans geprüft werden, da sich die Ergebnisse abhängig vom gewählten Protokoll und der gewählten IP-Adresse unterscheiden können.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!