vege - Fotolia

Gruppenrichtlinien als Brücke zwischen Domänen- und Microsoft-Konten

Mit Windows 10 gewinnen Microsoft-Konten weiter an Bedeutung. Über Gruppenrichtlinien lassen sich Microsoft- und Domänen-Konten gleichzeitig nutzen.

Die meisten Unternehmen regeln ihre Zugriffs- und Authentifizierungsanforderungen über Domänenkonten. Mit Windows 10 lockt Microsoft nun mit den Microsoft-Konten, die den Zugriff auf externe Ressourcen wie OneDrive oder Outlook.com einfacher gestalten sollen.

Auch wenn es so aussieht, als stünden sich Domänen- und Microsoft-Konten diametral gegenüber: Es gibt eine Möglichkeit, beide gleichzeitig einzusetzen. Administratoren können aber auch Microsoft-Konten ausschließen, womit dann nur das Einloggen mit Domänen-Konten möglich wäre.

Ein Microsoft Account in Windows 10 erfüllt zwei grundsätzliche Einsatzzwecke: Erstens können nur über ein Microsoft-Konto Anwendungen aus dem Windows Store bezogen werden, zweitens regeln diese Accounts den Zugriff auf externe Dienste und synchronisieren Daten eines Nutzers zwischen Geräten.

Warum sollten Unternehmen auf beide Kontoarten setzen? Die Antwort hängt letztlich davon ab, welche Freiheiten Administratoren ihren Anwendern zugestehen möchten. Der BYOD-Trend (Bring Your Own Device) entstand ja letztlich auch dadurch, dass Anwender immer mehr darauf drängten, auch von privaten Endgeräten aus auf berufliche Nachrichten und Dokumente zugreifen zu können. Wo die IT-Abteilung ursprünglich unangreifbare Hoheit über die Gerätelandschaft hatte und nur in der Domäne befindliche Geräte auf das Netzwerk zugreifen konnten, verwässern BYOD-Geräte diese strikte Einschränkung immer mehr.

Der Zugriff von einem Domänen-PC aus auf private Dienste scheint nun die nächste Phase dieser Entwicklung zu sein. Heute untersagen allerdings noch viele Unternehmen die Nutzung eines Microsoft Accounts und die Nutzung privater Daten auf einem Firmen-PC. Allerdings verwischen auch hier immer mehr die traditionellen Grenzen zwischen privaten und beruflichen Ressourcen.

Weitere Artikel zu Windows-Gruppenrichtlinien:

Gruppenrichtlinien-Verwaltung mit Windows Server 2016

Neues bei Gruppenrichtlinien in Windows Server 2016

Die Vorteile von ADMX-Templates für Gruppenrichtlinien

Wenn Unternehmen die simultane Nutzung von Microsoft- und Domain-Konten zulassen, bedeutet dies für Administratoren keinen besonderen Mehraufwand. Die Windows-10-PCs werden einfach in die Domäne aufgenommen und Anwender können sich wie bisher auch über ihre Domänen-Konten anmelden.

Microsoft-Konten per Gruppenrichtlinie verwalten

Microsofts Verzeichnisdienst Active Directory bietet keine native Unterstützung, um Domänen-Konten auf Microsoft Accounts abzubilden. Falls auch Single Sing-On (SSO) keine Option ist, können Administratoren als einfachste Möglichkeit das Mapping der Accounts den Anwendern selbst überlassen. Hierzu müssen sich Anwender dann einfach mit ihren Domänen-Zugangsdaten an Windows 10 anmelden, auf Einstellungen/Konten/E-Mail- & App-Konten klicken und anschließend Microsoft-Konto hinzufügen auswählen. Das System fragt dann die Zugangsdaten für das Microsoft-Konto ab.

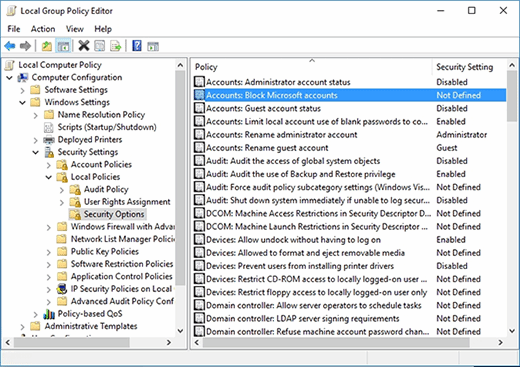

Administratoren können Microsoft Accounts aber auch per Gruppenrichtlinie deaktivieren. So können Anwender auf einem PC in der Domäne dann keine Verbindung mit einem Microsoft-Konto mehr aufnehmen. Die notwendigen Einstellungen finden sich unter Computerkonfiguration/Richtlinien/Windows-Einstellungen/Sicherheitseinstellungen/Lokale Richtlinien/Sicherheitsoptionen. In Windows 10 heißt die Richtlinie Konten: Microsoft-Konten blockieren. Wie man in Abbildung 1 sehen kann, ist diese Richtlinie standardmäßig nicht vorhanden.

Microsoft Accounts sind vielseitig einsetzbar. Auch die Einschränkung einzelner Features statt des gesamten Accounts ist möglich. Zum Beispiel könnte auch nur das Herunterladen von Apps aus dem Microsoft Store unterbunden werden. Dieser Vorgang ist allerdings ein wenig knifflig, denn die unter Windows 8 noch vorhandene Gruppenrichtlinie hierfür existiert in Windows 10 nicht mehr. Stattdessen kann man den Zugriff auf den Store jetzt mittels AppLocker verhindern. AppLocker regelt, auf welche Anwendungen einzelne Nutzer oder ganze Gruppen Zugriff erhalten.

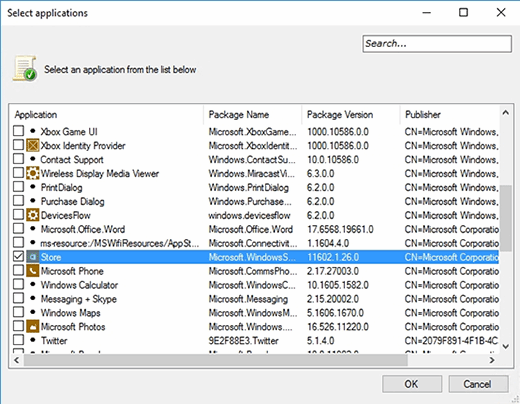

Hierfür öffnet man den Gruppenrichtlinieneditor und sucht nach AppLocker. Anschließend öffnet man den AppLocker-Container und klickt mit der rechten Maustaste auf App-Paketregeln. Nun wählt man die Option für das Erstellen einer neuen Regel, klickt auf dem Bildschirm Vorbemerkungen auf Weiter und wählt dann auf dem Zugriffsbildschirm die Option Ablehnen.

Auf dem Bildschirm Publisher wird Use an installed app package as a reference (Installiertes Referenzpacket als Standard verwenden) ausgewählt und anschließend auf Auswählen geklickt. Wenn die Auswahloptionen angezeigt werden, wählt man Store (vgl. Abbildung 2) und klickt erneut auf Weiter. Nun muss der Assistent nur noch abgeschlossen werden, um die Regel fertigzustellen.

Folgen Sie SearchDataCenter.de auch auf Twitter, Google+, Xing und Facebook!