kaptn - stock.adobe.com

Einen Vorfallreaktionsplan für Ransomware-Angriffe erstellen

Ein Incident-Response-Plan kann bei einem Ransomware-Angriff den entscheidenden Unterschied machen, wie sehr der Geschäftsbetrieb betroffen ist. Dabei hilft schrittweises Vorgehen.

Im Oktober 2021 hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) den Lagebericht zu IT-Sicherheit in Deutschland 2021 vorgestellt. Dabei wurde der Präsident des BSI Arne Schönbohm durchaus deutlich: „Im Bereich der Informationssicherheit haben wir – zumindest in Teilbereichen – Alarmstufe Rot. Der neue Lagebericht des BSI zeigt deutlich wie nie: Informationssicherheit ist die Voraussetzung für eine erfolgreiche und nachhaltige Digitalisierung“.

So würden sich Cybererpressungen, sprich Angriffe mit Ransomware, zur größten Bedrohung entwickeln. Es habe nicht nur die Anzahl der Malware-Varianten zugenommen, die Angriffe würden auch immer ausgefeilter. Zudem seien mehrstufige Erpressungen zu beobachten. Die Kriminellen fordern nicht nur Lösegeld für die Entschlüsselung der Daten, sondern drohen darüber hinaus auch mit der Veröffentlichung der Informationen.

Um nicht Opfer eines Ransomware-Angriffs zu werden, ist Prävention in all ihren Facetten ein wichtiger Faktor. Sollte es aber zu einem Vorfall kommen, ist es wichtig, dass Security-Teams einen Reaktionsplan (IRP, Incident Response Plan) für Ransomware-Vorfälle haben. Er kann als Grundlage für ein Sicherheitsprogramm dienen. Da es sich um einen ständig weiterzuentwickelndes Dokument handelt, sollte der Plan eine Feedbackschleife enthalten. Dann kann man das eigene Sicherheitsprogramm aktualisieren und testen, wenn neue Ransomware-Varianten und Schwachstellen identifiziert werden.

Unternehmen sollten sich daher mit wichtigen Abläufen beschäftigen, die vor, während und nach eines Angriffs angewendet werden können. Planvolles Vorgehen kann dabei helfen, die potenziellen Schäden einer Ransomware-Attacke zu begrenzen.

Vor dem Vorfall: Auf einen Angriff vorbereiten

Unternehmen sollten einen Incident-Response-Plan (Vorfallreaktionsplan) testen – idealerweise vor einem Vorfall und auch regelmäßig. Dies, um sicherzustellen, dass er die beabsichtigen Ergebnisse erzielt. Anhand von strategischen Übungen, die sich auf die Bewertung der Reaktion auf den Ransomware-Vorfall konzentrieren, können die Teilnehmer vorhandene Tools verwenden, um deren Effektivität zu testen.

Zeitgleich lässt sich dabei feststellen, ob zusätzliche Tools erforderlich sind. Je nach den Testergebnissen müssen sie möglicherweise die aktuellen Reaktionsverfahren ändern. Unternehmen können jährliche, vierteljährliche oder sogar monatliche Übungen durchführen, um den Plan zu testen und die Organisation vorzubereiten. An diesen Tests sollten alle relevanten Parteien beteiligt sein, einschließlich der IT-Mitarbeiter, der Geschäftsleitung, der Krisenkommunikation, der PR sowie der Rechtsabteilung.

So sollten Unternehmen dokumentieren, welche ihrer Security-Tools über Funktionen zur Verhinderung, Blockierung oder auch Wiederherstellung in Bezug auf Ransomware verfügen. Zudem empfiehlt es sich zusätzliche Tests durchzuführen, etwa ob mit Ransomware infizierte Systeme bei einer Simulation einwandfrei wiederhergestellt werden können. Regelmäßige Tests zur Wiederherstellung der Daten, des Systems oder des Zugriffs auf alle kritischen Systeme ist ein wesentlicher Bestandteil eines Ransomware-Schutzprogramms.

Unternehmen, die über eine Cyberversicherung verfügen, sollten abklären, was durch die Police zu welchen Bedingungen abgedeckt wird. Das gilt sowohl für einen Ransomware-Vorfall an sich sowie auch im Hinblick auf eine Versicherung, die Betriebsunterbrechungen abdeckt.

Unternehmen sollten über dokumentierte Prozessor zur Ransomware-Prävention verfügen, die Folgendes umfassen:

- regelmäßige Sicherungen der Systeme,

- regelmäßige Aktualisierung der Software, einschließlich Antimalware und anderer Sicherheitsmechanismen;

- das Durchführen der regelmäßigen Sicherheitsupdates bei alle relevanten Systemen;

- das Durchführen von Sicherheitsschulungen, bei denen die Belegschaft über die Gefahren und Risiken, beispielsweise von Phishing, aufgeklärt wird;

- Überprüfung und Aktualisierung der Zugriffskontrollen nach dem Grundsatz der minimalen Rechtevergabe (POLP);

- das Durchführen regelmäßiger Risikoanalysen, um sicherzustellen, dass man die existierenden Risiken kennt.

Und es gehören grundlegende Security-Maßnahmen dazu, wie das Installieren von Spam-Filtern, das Scannen von E-Mails auf potenzielle Bedrohungen, das Blockieren bekannter böswilliger IP-Adressen und die Verwendung von Positivlisten für Anwendungen, die ausschließlich den Start erlaubter Anwendungen zulassen.

Eine Diskussion, die in jedem Unternehmen geführt werden sollte, ist die Frage was im Falle eine Ransomware-Angriffs geschehen muss und geschehen wird. Die Abwägung, wie viel man für Prävention und wie man für Reaktion ausgeben sollte, wird auch in Zukunft Teile der IT-Sicherheit bestimmen. Da die Kosten für Ransomware-Angriffe, ganz ohne Berücksichtigung etwaiger Lösegelder, für Unternehmen immer bedeutender werden, wird die Planung der Abwägung dieser Kosten im Vorfeld eines Angriffs immer wichtiger.

Während des Vorfalls: Planung einer Reaktion

Wenn es feststeht, dass eine Art von Malware-Angriff vorliegt, führen Sie die folgenden Schritte durch:

- Untersuchen Sie die Daten von Firewalls, IDS-Lösungen (Intrusion Detection Systems) und anderen Überwachungssystemen, um festzustellen, was vor sich geht.

- Isolieren Sie die Malware, wenn möglich, um sie sorgfältig zu untersuchen.

- Überprüfen Sie die Mitteilungen der Täter, um herauszufinden, was diese wollen.

- Legen Sie erste Schritte zur Minderung des Schweregrades des Angriffs fest. Verwenden Sie beispielsweise Software, um die Signatur des Malware-Angriffs zu untersuchen und mögliche Abhilfemaßnahmen zu ermitteln.

- Stellen Sie fest, was kompromittiert wurde, und legen Sie Schritte fest, um den Zugang wiederherzustellen, falls erforderlich.

- Informieren Sie die Geschäftsführung über den Vorfall und die Wahrscheinlichkeit, den Angriff aufzuhalten, sowie über die möglichen negativen Folgen.

- Fahren Sie mit den Schritten zur Isolierung und Entschärfung/Beseitigung der Malware fort.

- Wenn die bisherigen Maßnahmen nicht erfolgreich sind, besprechen Sie die Optionen mit dem Notfallteam und der Geschäftsleitung.

- Dokumentieren Sie alle Details zum Angriff akribisch für eine Nachbetrachtung und einen Bericht nach dem Einsatz.

Nach einem Vorfall: Erholung von einem Angriff

Sobald der Angriff unter Kontrolle ist oder erkennbar abgeschlossen ist, bereiten Sie sich auf eine Nachbesprechung und die Erörterung der nächsten Schritte vor:

- Das Sammeln von Daten, die von Firewalls, IDS und Antimalware-Lösungen zur Verfügung stehen zur weiteren Analyse.

- Untersuchen Sie die Daten von Systemen, die von dem Ransomware-Angriff betroffen waren und ermitteln Sie, was funktioniert und was nicht.

- Besprechen Sie mit allen Beteiligten die folgenden Schritte:

- die Aktualisierung von Cybersicherheitsplänen und Reaktionsplänen auf Ransomware-Vorfälle;

- die Aktualisierung der Instrumente zur Verhinderung von Cyberangriffen;

- die Durchführung von Nachfolgetests der Antimalware-Lösungen; und

- die Durchführung von Tests mit aktualisierten Ransomware-Reaktionsplänen.

- Initiierung eines Plans zur Vervollständigung der ermittelten Abhilfemaßnahmen und Durchführung von Tests, um zu überprüfen, ob die Korrekturen angemessen sind.

- Erstellung eines Berichts über den Vorfall, der der Geschäftsleitung vorgelegt wird.

- Überwachen Sie alle möglichen Eintrittspunkte von Malware in das Netzwerk und überwachen Sie Systeme und Daten, die in Zukunft betroffen sein könnten.

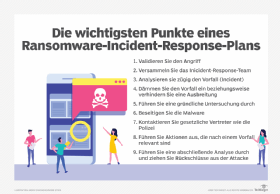

Schritt für Schritt zu einem Ransomware-Vorfallreaktionsplan

Auch wenn sich die spezifischen Empfehlungen für die Reaktion auf Ransomware-Vorfälle sich je nach betroffenen Systemen und Unternehmen unterscheiden können, hilft die Vorbereitung mit einem soliden Plan, die Auswirkungen eines Angriffs zu verringern.

Reaktionspläne für Ransomware-Vorfälle in Unternehmen sollten dabei folgende Schritte umfassen:

Den Angriff verifizieren. Es muss geklärt werden, ob es sich bei dem Ereignis tatsächlich um einen Angriff handelt. Viele Vorfälle können mit Phishing-, Malware- oder Adware-Vorfällen in Verbindung gebracht werden, nicht aber mit Ransomware. Wenn festgestellt wird, dass es sich um Ransomware handelt, das bedeutet, dass Dateien verschlüsselt oder gesperrt sind. Wenn dem so ist, fahren Sie mit den nächsten Schritten fort.

Das Team für die Vorfallreaktion aktivieren. Stellen Sie sicher, dass die IT-Mitarbeiter, die Geschäftsleitung, die PR-Abteilung, die Rechtsabteilung und alle anderen Beteiligten des Vorfallreaktionsteams über den Vorfall informiert sind. Alle Beteiligten müssen bereit sein ihre Aufgaben bei den Reaktionsmaßnahmen zu übernehmen. Falls vorhanden, verwenden Sie bestimmte Notfallmechanismen, um alle Beteiligten zu alarmieren.

Den Vorfall analysieren. Untersuchen Sie den Umfang des Vorfalls. Notieren Sie, welche Anwendungen, Netzwerke und Systeme betroffen waren, und ermitteln Sie, wie aktiv sich die Malware verbreitet. Beurteilen Sie die Kommunikation, die eventuell von den Tätern eintrifft, wie E-Mails oder Telefonanrufe. Nutzen Sie diese Informationen bei der Planung der Reaktion.

Den Vorfall eindämmen. Die ersten drei genannten Schritten sollten so schnell wie möglich durchgeführt werden, um den möglichen Schaden für Informationssysteme, Netzwerke und Daten zu minimieren. Versuchen Sie, das infizierte System so schnell wie möglich vom Netz zu trennen – noch bevor Sie das Reaktionsteam aktivieren – um die Wahrscheinlichkeit zu verringern, dass sich der Angriff weiter ausbreitet. Überprüfen Sie anschließend die Backup-Ressourcen, um sicherzustellen, dass diese sicher und frei von Malware sind.

Jeder Vorfall führt zu Beweisen und Spuren, wie Protokolldateien oder Systemabbildern. Dokumentieren Sie diese Beweise so schnell wie möglich und überprüfen Sie sie regelmäßig, da sie sich ändern können, wenn der Angriff noch andauert. Unter Umständen besteht die Möglichkeit, dass in diesen Beweisen auch ein wiederherstellbarer Verschlüsselungsschlüssel enthalten ist. In einigen Fällen, wenn der Vorfall schnell genug erkannt wird, kann die Verschlüsselung gestoppt werden.

Eine gründliche Untersuchung durchführen. Versuchen Sie herauszufinden, welche Ransomware-Basis verwendet wurde, welche potenziellen Risiken und welche Wiederherstellungsmöglichkeiten bestehen. Für einige Ransomware-Varianten stehen öffentlich zugängliche Entschlüsselungslösungen zur Verfügung. Diese werden von Security-Anbietern oder Forschern bereitgestellt. So soll beispielsweise das Projekt „No more ransom“ – eine Partnerschaft zwischen Strafverfolgungsbehörden und IT-Sicherheitsunternehmen – Opfern von Ransomware dabei helfen, ihre Dateien wiederherzustellen, sofern dies möglich ist.

Beseitigung der Malware und Wiederherstellung nach dem Vorfall. Dazu gehört das Löschen infizierter Systeme und die Wiederherstellung verlorener Daten aus Sicherungskopien. Ändern Sie unbedingt alle Konto-, Netzwerk- und Systemkennwörter, nachdem Sie ein Gerät oder System aus dem Netzwerk entfernt haben. Ändern Sie die Passwörter erneut, sobald die Malware vollständig aus dem Netzwerk entfernt wurde.

Kontaktieren der Behörden. Es gilt sowohl die Strafverfolgungsbehörden als auch anderen Einrichtungen zu informieren. Je nach Unternehmen und Branche existieren unterschiedliche Meldepflichten, die es alle zu beachten gilt und die in einem Vorfallreaktionsplan aufgenommen werden können. Das kann beispielsweise eine Meldung an das BSI (Bundesamt für Sicherheit in der Informationstechnik) beinhalten oder auch an die zuständigen Datenschutzbehörden auf Grundlage der Datenschutz-Grundverordnung (DSGVO).

Und auch wenn Bank- oder Kreditkartendaten betroffen sind, können Meldepflichten gegenüber Aufsichtsbehörden eintreten. Unternehmen sollten daher im Vorfeld alle für sie im Falle eines Falles existierenden Meldepflichten akribisch prüfen und mit Kontakten im Vorfallreaktionsplan dokumentieren. Das BSI kann zudem bei entsprechenden Vorfällen Unternehmen auch bei der Bewältigung des Vorfalls unterstützen.

Aktivitäten nach einem Vorfall. Unternehmen sollten die Wiederherstellung von Backups überprüfen, um sicherzustellen, dass Anwendungen, Daten und Systeme tatsächlich ordnungsgemäß arbeiten und voll funktionsfähig sind. Überprüfen Sie erneut, ob alle gesetzlichen Bestimmungen und Vorschriften zur Meldung von Sicherheitsverletzungen oder Datenschutz-Verletzungen eingehalten worden sind, falls zutreffend.

Analysen durchführen und Lehren aus dem Angriff ziehen. Bei diesem Schritt können Unternehmen forensische Techniken einsetzen, um die Gründe für den Angriff zu ermitteln und zu analysieren. Dies soll es auch erlauben, Maßnahmen zur Behebung der Schwachstellen zu ergreifen. Hat beispielsweise alles damit begonnen, dass ein Mitarbeiter auf einen bösartigen Link geklickt hat, kann es ratsam sein, zusätzliche Schulungen zum Sicherheitsbewusstsein durchzuführen (Security Awareness Training). Darüber hinaus sollten die Security-Teams analysieren, wie der Reaktionsplan bei einem Ransomware-Vorfall funktioniert hat. Wenn bestimmte Schritte nicht wie vorgesehen abliefen, sollte der Plan überprüft und bei Bedarf aktualisiert und getestete werden, um die Effizienz zu verbessern.