mimi - stock.adobe.com

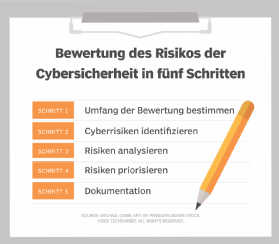

IT-Sicherheit: Eine Risikobewertung schrittweise durchführen

Eine Risikobewertung der IT Security hilft Firmen kostspielige Sicherheitsvorfälle zu reduzieren oder zu vermeiden. Es ist ein schrittweises, strategisches Vorgehen unerlässlich.

Da Sicherheitsentscheidungen auf der Grundlage von Risikoanalysen getroffen werden, bleibt die Risikobewertung ein wesentlicher Bestandteil des Rüstzeugs eines IT-Sicherheitsexperten.

Das Ziel besteht darin, ein realistisches, umfassendes Bild der Präsenz eines Unternehmens zu vermitteln, das über die IP-Adressen hinaus alle damit verbundenen Faktoren wie Prozesse und Personal umfasst. Das Ergebnis sollte ein Plan sein, der dem Unternehmen eine fundierte Übersicht über seine Risiken und Prioritäten vermittelt.

Risiko ist eine Abhängigkeit von Bedrohung und Anfälligkeit. Damit ein Risiko besteht, müssen sowohl eine Bedrohung als auch eine Anfälligkeit gleichzeitig vorhanden sein. Die Risikobewertung beinhaltet implizit diese Voraussetzung und geht davon aus, dass etwas Wertvolles geschützt werden muss.

Der Schutz von Vermögenswerten – sowohl materieller als auch immaterieller Art – ist für den Risikobewertungsprozess von entscheidender Bedeutung. Daher sollte vor der Risikobewertung eine Bestandsaufnahme der Vermögenswerte durchgeführt werden.

Der Umfang einer Risikobewertung

Die Festlegung des Umfangs der Risikobewertung für die Cybersicherheit ist entscheidend für ein aussagekräftiges Ergebnis. Wo die Grenzen gezogen werden, hängt von der Art der Umgebung ab. Zu den wichtigsten Punkten, die bei der Festlegung des Umfangs zu berücksichtigen sind, gehören das öffentliche Erscheinungsbild der Organisation und ihre Reichweite sowie Verbindungen außerhalb der Organisation. Je nach Attraktivität des Unternehmens für Angreifer kann der Umfang der Bewertung auf die Infrastruktur und Lieferketten ausgeweitet werden.

Vermögenswerte und Standorte werden einen Großteil des Umfangs und der Annahmen bestimmen. Beispielsweise können Finanzanlagen, die bei einem versicherten Finanzinstitut hinterlegt sind, bei dieser Security-Betrachtungsweise aus dem Umfang herausgenommen werden, da dieses Institut das Risiko und die Haftung trägt. Der Kontozugang für Ein- und Auszahlungen fällt jedoch eindeutig in den Umfang. Bei der Festlegung des Projektumfangs müssen sowohl die Grenzen als auch die Annahmen klar definiert und kommentiert werden.

Außerdem sollte die Bedeutung des Faktors Zeit nicht unterschätzt werden. Risikobewertungen sind Momentaufnahmen. Zwar ist die Gültigkeitsdauer von Risikobewertungen länger als die von Schwachstellenanalysen, dennoch müssen auch Risikobewertungen regelmäßig aktualisiert werden. Verfahren und Personal ändern sich ebenso wie Technologien. All dies kann das Risikoprofil beeinflussen.

Wie man Cybersicherheitsrisiken erkennt

Sobald die Vermögenswerte identifiziert und der Umfang festgelegt wurde, können die Risiken untersucht werden. Hier kann ein guter Sicherheitsarchitekt oder der Strategiebericht hilfreich sein. Eine Übersicht über die Architektur auf höchster Ebene vermittelt einen Eindruck davon, wie ein Unternehmen Vermögenswerte und Verfahren mit seiner Mission verknüpft. Ein frühzeitiges Verständnis der Unternehmensmission zahlt sich bei der Einstufung der Ergebnisse aus.

Die Konzentration auf die Risiken erfordert eine umfassende Untersuchung, die von den physischen bis hin zu den personellen Risiken und allem dazwischen reicht. Bei der Identifizierung von Risiken sollten Sie physische und verfahrenstechnische Risikofaktoren ebenso gründlich untersuchen wie verfahrenstechnische und technologische Risikofaktoren. Berücksichtigen Sie bei der Ermittlung physischer Risiken beispielsweise die Rolle von Naturkatastrophen sowie von Menschen verursachten Katastrophen, die manchmal mit Bauvorhaben in Verbindung stehen. Denken Sie daran, den Zugang zum Standort und zu den Vermögenswerten zu berücksichtigen.

Die Technologie ist möglicherweise der einfachste Teil der Bewertung. Mit Produkten für Sicherheitsaudits, wie beispielsweise dem Open-Source-Netzwerk-Mapping-Tool Nmap, lassen sich schnell Ergebnisse erzielen.

Was den Menschen betrifft, so muss man zwar anerkennen, dass er kostspielige Fehler macht, aber es ist falsch, ihn als schwächstes Glied zu bezeichnen, wie dies in IT-Diskussionen häufig geschieht. Es wäre zutreffender, den Menschen als das am wenigsten verstandene Glied zu bezeichnen.

Die Menschen reichen von beherzten Verteidigern über willige Saboteure bis hin zu unbeabsichtigten Helfern. Wir alle kennen jemanden, der unbedarft auf Links klickt, aber wir müssen auch diejenigen berücksichtigen, deren scheinbar harmlose Beiträge in sozialen Medien sie zu einem attraktiven Ziel für Angreifer machen. Diese Person kann zwar dafür verantwortlich gemacht werden, aber wenn es keine Verfahren gibt, die über das Verhalten in sozialen Medien aufklären, ist das Problem auch verfahrenstechnischer Natur. Daher erfordert die Risikobewertung, ähnlich wie die architektonische Planung, eine viel ganzheitlichere Sicht auf das Unternehmen.

Ausgehend vom Unternehmensprofil sollte eine Risikoanalyse berücksichtigen, welche physischen und virtuellen Risiken bestehen. Berücksichtigen Sie dabei die Funktionen, Verfahren, Daten und Mitarbeiter, die zur Erfüllung der Unternehmensziele gehören, und wie diese jeweils dazu beitragen.

Welche Risiken bestehen?

An diesem Punkt werden die Assets den Funktionen zugeordnet. Dies ist auch eine Gelegenheit, Assets zu identifizieren, die zuvor möglicherweise übersehen wurden. Geht man noch einen Schritt weiter, stellt sich die Frage, welche Technologien Unterstützung bieten und wie diese Unterstützung bereitgestellt wird. Wie sind sie in das Gesamtsystem eingebunden? Welche Risiken bestehen in den Objekten, Funktionen und Verbindungen? Diese genaue Untersuchung führt zur Anwendung eines systemischen Ansatzes für die Risikoanalyse.

Im Zuge des weiteren Verständnisses der IT-Umgebung und des Netzwerks sollte die Risikobewertung auch die gesamte Präsenz berücksichtigen. Identifizieren Sie den Zugriff von Partnern, den Fernzugriff und, falls erforderlich, Cloud-Verbindungspunkte oder Endpunkte. Ermitteln Sie, welche Mandanten sich den physischen Raum teilen und welche Cloud-Dienste genutzt werden. IaaS sollte dabei an erster Stelle stehen, gefolgt von PaaS und SaaS.

Wenn der Dienst vom Cloud Service Provider (CSP) verwaltet wird, fällt er nicht in den Geltungsbereich. Dennoch sollte die Cloud-Service-Level-Vereinbarung überprüft und die darin enthaltenen Risiken berücksichtigt werden. Ein Beispiel hierfür ist, wenn ein CSP viele selbstverwaltete Mandanten hat. In diesem Fall wird die Kundenorganisation Garantien auf der Grundlage der Schwachstellen anderer Mandanten wünschen. Eine Schwachstelle in einem Mandantenbereich, die nicht behoben wird, kann in bestimmten Fällen zu einer Kompromittierung des Hypervisors führen. Die meisten CSPs agieren sehr streng. Dennoch sollten in einer Was-wäre-wenn-Risikobewertung alle Situationen berücksichtigt werden, die den Datenschutz in der Cloud betreffen.

Welche Ressourcen werden neben der Cloud noch gemeinsam genutzt? Wie werden diese Ressourcen bereitgestellt? Wie sieht die Lieferkette für diese Ressourcen aus? Welche Ressourcen sind einzigartig oder unersetzbar? Wie werden sie getrennt und gesichert? Vor der Durchführung einer Risikobewertung lohnt es sich, Normen wie ISO/IEC 27001 und Rahmenwerke wie die Empfehlungen des BSI zur Risikoanalyse oder des IT-Grundschutz zu lesen.

Verschiedene Standards und Gesetze wie EU-DSGVO, HIPAA, Sarbanes-Oxley und PCI DSS verlangen von oder empfehlen Unternehmen die Durchführung einer formalisierten Risikobewertung und enthalten häufig Richtlinien und Empfehlungen für die Durchführung dieser Bewertungen. Vermeiden Sie jedoch bei der Durchführung einer Bewertung einen auf die Einhaltung von Vorschriften ausgerichteten Ansatz mit Checklisten, da die bloße Erfüllung von Vorschriften nicht unbedingt bedeutet, dass eine Organisation keinen Risiken ausgesetzt ist.

Risiken und deren potenzielle Auswirkungen analysieren

Der Prozess der Verknüpfung von Risiken mit potenziellen Schäden erfordert sowohl technisches als auch organisatorisches Wissen. Jede entdeckte Schwachstelle muss bis zu allen Unternehmensfunktionen zurückverfolgt werden, die davon betroffen sind. So erstellt der Risikomanager ein Abhängigkeitsmodell, das in der Regel als Diagramm dargestellt wird und den Weg der Schwachstelle sowie die Stellen, an denen sie zum Tragen kommt, aufzeigt.

Diese Phase der Risikoanalyse ist ein weiterer Ausgangspunkt für Diskussionen. Die Bestimmung des Auswirkungswerts kann subjektiv, objektiv oder eine Mischung aus beidem sein. Objektive Auswirkungen werden in der Regel in Euro angegeben, sodass Risiken für den Lagerbestand ohne weiteres in diese Gruppe fallen. Subjektive Werte umfassen hingegen in der Regel immaterielle Werte wie Vertrauensverlust, Personalverlust und sogar den Verlust von geistigem Eigentum. Diese Vermögenswerte lassen sich in der Regel nur schwer objektiv messen.

Neben dem Vermögenswert sollte auch der Workflow-Wert berücksichtigt werden. Ein Beispiel für die Workflow-Bewertung ist eine Schwachstelle, die zwar nicht mit einem kostspieligen Ereignis verbunden ist, aber so häufig auftritt, dass zahlreiche Ereignisse mit dieser Schwachstelle in Verbindung stehen. Infolgedessen kann die Behebung dieses Problems zu umfangreichen Ausfallzeiten oder anderen Verfügbarkeitsverlusten führen.

Risiken priorisieren

Die Priorisierung von Risiken ist in vielen Security-Gesprächen ein Thema. Einige Risikoanalysen, insbesondere wenn ein Schwachstellenscan ein Problem aufdeckt, stützen sich auf vordefinierte Werte, die von der Software bereitgestellt werden. Das ist ein Fehler. Risikoanalysen sind ebenso wie die Risikotoleranz der Führungskräfte für jedes Unternehmen einzigartig.

Es gibt auch eine Überbetonungvon Furcht, Unsicherheit und Zweifel (FUD, Fear, Uncertainty and Doubt) im Bereich Cybersicherheit. Panikmache kann zu einer schnellen Kaufentscheidung führen, da der Käufer ständig beruhigt werden muss. Am anderen Ende des Spektrums steht der Kunde, der Probleme zwar anerkennt, aber dann fragt: „Aber wie hoch ist die Wahrscheinlichkeit, dass mir das passiert?“ Dies führt zu einer Diskussion über Bedrohungsakteure, ihre Methoden und ihre Vorgehensweise in bestimmten Branchen. Auch wenn diese Informationen Teil der Bewertung sind, tragen sie wenig dazu bei, die Frage nach der Wahrscheinlichkeit des Eintretens eines Ereignisses zu beantworten.

Verlassen Sie sich nicht zu sehr auf die Risikowerte, die Schwachstellensoftware anhand der Nutzung vergibt. Beispielsweise kann ein Fehler in einer häufig verwendeten Bibliothek aufgrund der häufigen Nutzung dieser Bibliothek durch viele Softwaremodule mit einem hohen Risikowert bewertet werden. Das ist problematisch. Selbst eine häufig verwendete, fehleranfällige Bibliothek erreicht möglicherweise nie einen kritischen Status. Ist das Risiko dieser Schwachstelle also vorrangig oder sollte es herabgestuft werden?

Die Priorisierung von Risiken kann schwierig sein. Die Aufgabe basiert auf dem Verständnis des Unternehmens und des Bewertenden. Der Bewertende kann dem Unternehmen einen guten Dienst erweisen, indem er gegebenenfalls eine Kosten-Nutzen-Analyse durchführt. Bei eher subjektiven Vermögenswerten sollten Sie diese den Einnahmen zuordnen und den Anteil der Einnahmen bestimmen, den der Vermögenswert dazu beiträgt. Kurz gesagt: Finden Sie aussagekräftige Kennzahlen und wenden Sie diese angemessen an.

Die Risiken dokumentieren

Die Erstellung eines Abschlussberichts ist ein wichtiger, aber zeitaufwendiger Schritt. Verwenden Sie kein KI-Tool, um den Bericht zu verfassen. Ein Großteil der in einer Risikobewertung gesammelten Daten ist geschützt. KI generiert nicht nur Ergebnisse auf der Grundlage der geschützten Daten, sondern fügt diese Informationen gegebenenfalls auch ihrem Trainingsdatensatz hinzu, wodurch sie im Wesentlichen die geschützten Daten sammelt und für sich beansprucht. Arbeiten Sie ohne KI.

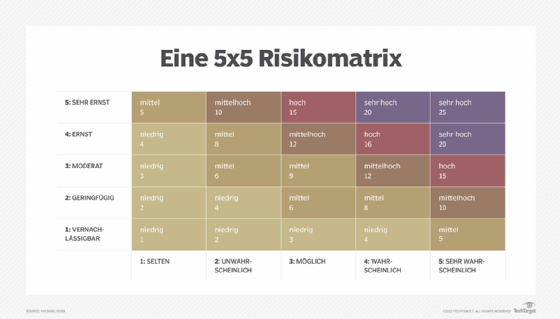

Nach Abschluss der Risikobewertung sollten die Schwachstellen und Bedrohungsakteure identifiziert sein. Möglicherweise haben Sie diese Schwachstellen und Bedrohungen in einer Matrix sortiert und quantitativ priorisiert.

Denken Sie daran, sowohl die Risiken als auch die Zusammenhänge zu dokumentieren. Die Zusammenhänge haben Sie wahrscheinlich aus Ihrem Abhängigkeitsmodell abgeleitet. Ein guter Bericht enthält auch einen Plan und einen Weg zur Risikominderung, in dem sowohl kurzfristige taktische Maßnahmen als auch langfristige strategische Ziele erörtert werden.