andranik123 - stock.adobe.com

Diese Risiken bergen externe VPN-Services

Leaks von IP-Adressen, DNS-Services und WebRTC-Übertragungen könnten Online-Aktivitäten offen legen, wenn Nutzer bestimmte unzuverlässige VPN-Dienste von Drittanbietern einsetzen.

Die deutliche Zunahme der Arbeit im Home-Office während der Coronapandemie hat die VPN-Dienste von Drittanbietern ins Rampenlicht gerückt. Zwar können verschiedene Services eine zusätzliche Ebene der Verschlüsselung und Anonymität bei der Nutzung des Internets bieten, doch müssen Nutzer je nach gewähltem externen Dienst einige VPN-Risiken in Betracht ziehen.

Externe VPN-Dienste funktionieren durch die Installation einer speziellen VPN-Software, eines Browser-Plug-ins oder einer dedizierten Sicherheits-Appliance (Hardware) zwischen den Endgeräten und dem Internet. Anschließend wird ein VPN-Tunnel zwischen dem Endgerät des Benutzers und dem VPN-Endpunkt des Anbieters im Internet aufgebaut. Sobald der VPN-Tunnel steht, wird der internetgebundene Datenverkehr über den Tunnel verschlüsselt und an das Netzwerk des Drittanbieters weitergeleitet.

Von dort aus übersetzt der Anbieter die ursprüngliche Quell-IP-Adresse des Nutzers in eine seiner eigenen IP-Adressen und überträgt die Internetpakete im Namen des Nutzers an das Ziel. Das Verbergen der Quell-IP-Adresse vor dem übrigen Internet bedeutet, dass die Zielserver die wahre Quelle der Anfrage nicht verfolgen oder protokollieren können.

Was sind die Gefahren von externen VPNs?

Ein bedeutendes VPN-Risiko besteht, wenn der Dienstanbieter die ursprüngliche IP-Adresse nicht wie vorgesehen ordnungsgemäß verbirgt. Dies wird als Leak der IP-Adresse bezeichnet. Wenn dieser Fall eintritt, können die Server oder Geräte, mit denen ein Nutzer im Internet kommuniziert, feststellen, dass er/sie die Quelle des erzeugten Datenverkehrs ist – und nicht der Provider des VPN-Services.

Dadurch lässt sich das Online-Verhalten der Nutzer einfach nachvollziehen und bleibt nicht verborgen.

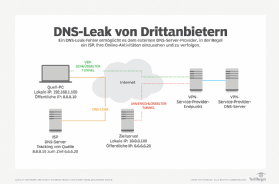

Eine andere Leak-Form betrifft DNS-Dienste. Die meisten externen Anbieter von VPN-Services bieten ihre eigenen DNS-Server für Lookups zum Sammeln von Informationen an. Dies ist wichtig, weil es DNS-Abfragen durch den verschlüsselten Tunnel ermöglicht – im Gegensatz zu außerhalb des Tunnels, wo sie abgefangen oder protokolliert werden könnten. Über ein DNS-Leak kann der externe DNS-Server-Provider (normalerweise ein Internet-Service-Provider) dann die Online-Aktivitäten einsehen und verfolgen.

Auch bei WebRTC-Diensten können Risiken durch externe VPN-Anbieter auftreten. WebRTC regelt als Rahmenwerk die Echtzeitkommunikation, etwa bei Audio- und Video-Streaming. Wenn eine WebRTC-Sitzung über einen VPN-Dienst übertragen wird, kann der Browser versuchen, den VPN-Tunnel zu umgehen und stattdessen direkt auf den RTC-Zielserver zu verweisen. Dadurch wird die wahre IP-Adresse sichtbar.

Die inhärenten Schwachstellen eines externen VPN-Dienstes sind nur ein Teil der Gleichung. Nutzer müssen auch die Vertrauenswürdigkeit des Anbieters selbst berücksichtigen. Wie die Redewendung sagt: „Man bekommt, wofür man bezahlt“. Dies gilt insbesondere für VPN-Dienste, die kostenlos oder zu geringen Kosten angeboten werden. Derartige Software könnte folgende Aktionen starten:

- Sie sammelt unbemerkt persönliche Informationen vom PC oder Endgerät des Nutzers aufgrund übertriebener Anforderungen an das Erteilen von Berechtigungen. Diese Informationen werden dann an den Höchstbietenden verkauft.

- Erstellen, Speichern, Verkauf oder Weitergabe von Protokollen oder Logs zur Internetaktivität der Nutzer.

- Installation von Malware.

Firmen sollten daher sicherstellen, dass der VPN-Dienstleister, mit dem sie zusammenarbeiten, einen guten Ruf hat – sowohl innerhalb der Branche als auch in den spezifischen Ländern, in denen sie hauptsächlich geschäftlich tätig sind.

Schließlich bestimmt die Art des gewählten VPN-Dienstes das Maß an Privatsphäre und Sicherheit. Firmen sollten sich zum Beispiel vor Webbrowser-Plug-ins hüten, die behaupten, sie seien VPNs. Stattdessen arbeiten sie als Web-Proxy, der nur die IP-Adresse maskiert.

Dedizierte VPN-Software baut einen echten VPN-Tunnel auf, der verschlüsselt ist – aber nur, wenn der Benutzer ihn manuell aktiviert. Die sichersten VPN-Dienste von Drittanbietern sind hardwarebasierte Services. Die Hardware baut einen permanent aktiven verschlüsselten Tunnel auf und schützt alle Geräte, die hinter der VPN-Hardware eingesetzt werden. Die Kehrseite der Medaille: Sobald die Nutzer ihr Smartphone oder ihr Notebook an einen anderen Standort bringen, sind die VPN-Dienste – und ihr inhärenter Schutz – nicht mehr mit ihnen kompatibel.