valentint - Fotolia

Die richtige Positionierung einer Firewall im Netzwerk

Firewalls sind ein grundlegendes Element einer starken Sicherheitsstruktur. Ihre Positionierung wirkt sich auf die Unternehmensleistung und auf die Cyberverteidigung aus.

Wie bei Immobilien ist auch bei der Platzierung von Firewalls der Standort entscheidend.

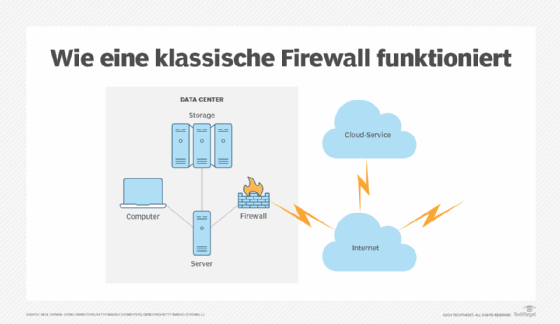

Firewalls wurden erstmals vor fast 40 Jahren eingeführt und sind wichtige Werkzeuge für die Netzwerksicherheit, die Grenzen zwischen externen und internen Netzwerken bilden. Eine Firewall fungiert als Puffer zwischen dem privaten Unternehmensnetzwerk und dem öffentlichen Internet und führt Regeln aus, die das Unternehmen vor gefährlichem eingehendem Datenverkehr schützen und gleichzeitig Datenlecks und Diebstahl interner Datenbestände verhindern sollen.

Eingehende und ausgehende Pakete werden an die Firewall geroutet, die den Datenverkehr prüft und auf der Grundlage der Unternehmensrichtlinien Firewall-Regeln anwendet, um den Datenverkehr entweder in die eine oder andere Richtung weiterzuleiten oder zu blockieren. Zum Beispiel kann ein Unternehmen einschränken, auf welche Webseiten die Mitarbeiter zugreifen dürfen, oder einschränken, welche Daten sie nach außen weitergeben dürfen.

Mit der Entwicklung der Netzwerke in Unternehmen haben sich auch die Firewalls weiterentwickelt. Sie schützen jetzt nicht nur interne Netzwerke vor externem Datenverkehr, sondern setzen auch Regeln zur Segmentierung des Netzwerks durch und bieten Schutz für verschiedene Teile des Netzwerks mit unterschiedlichen Sicherheitsanforderungen.

Schauen wir uns die gängigen Firewall-Positionen und die Bedeutung der richtigen Platzierung an.

Gängige Firewall-Platzierungen

Firewalls schützen nicht nur das Netzwerk als Ganzes, sondern auch Subnetzwerke. Sie segmentieren verschiedene Bereiche des Unternehmensnetzwerks, indem sie vorkonfigurierte Regeln anwenden, die den Sicherheitsrichtlinien des Unternehmens entsprechen. Indem die Firewall als Begrenzung fungiert, stellt sie sicher, dass Subnetze, die ein höheres Maß an Sicherheit erfordern oder mit externen Benutzern interagieren, geschützt werden, ohne die Kommunikation zu beeinträchtigen.

Zwischen externen und internen Netzwerken

Am häufigsten werden Firewalls zwischen internen und externen Netzwerken (dem Internet) eingesetzt. Firewalls laufen auf einem dedizierten Rechner oder auf einem Switch. Sie werden in der Regel vor dem Router am Eingangspunkt einer WAN-Verbindung installiert, um den ein- und ausgehenden Datenverkehr zu überwachen und zu filtern. Router selbst verfügen oft über eine integrierte Firewall-Funktionalität, um einen zusätzlichen Schutz zu bieten.

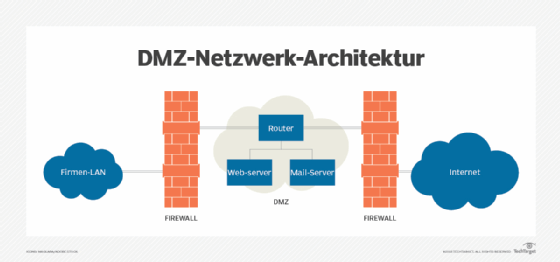

Zwischen externen und DMZ-Netzwerken

Firewalls können Netzwerke in der demilitarisierten Zone (DMZ) isolieren, also Subnetze, die die Kommunikation eines Unternehmens mit seinen Kunden unterstützen. Eine Firewall zwischen der DMZ und internen Netzwerken ermöglicht Client-Interaktionen, während sie externe Parteien daran hindert, auf interne Unternehmensressourcen zuzugreifen.

Zwischen internen Netzwerken

Unternehmen können Firewalls zwischen logisch oder physisch getrennten internen Subnetzen positionieren, in denen vertrauliche oder sensible Daten verarbeitet werden, um eine angemessene Zugriffskontrolle durchzusetzen.

Einzelne vs. mehrere Firewalls

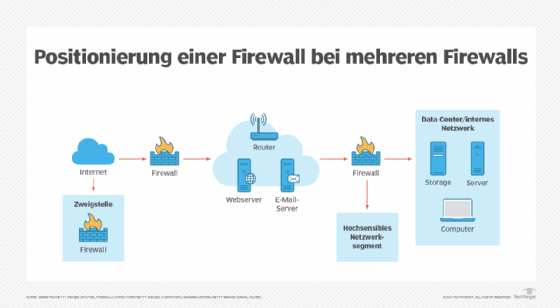

Unternehmen haben die Möglichkeit, eine einzelne Firewall oder mehrere Firewalls zu verwenden, um interne, eingeschränkte und DMZ-Netzwerke entsprechend den Richtlinien zu segmentieren. Ein eher zentralisiertes Unternehmen, das keine kundenorientierte Kommunikation hostet oder hochsensible Sicherheitsanforderungen hat, könnte sich für den Einsatz einer einzigen Firewall entscheiden, um die gesamte Umgebung zu schützen.

Ein Unternehmen mit einer komplexeren Architektur und variableren Sicherheitsanforderungen kann mehrere Firewalls installieren, um verschiedene Sicherheitsregeln für bestimmte Segmente anzuwenden und das Sicherheitsniveau für das gesamte interne Netzwerk zu erhöhen. Die Perimeter-Firewall, das Gerät, das der WAN-Verbindung am nächsten liegt, sendet den Datenverkehr zum und vom DMZ-Netzwerk. Eine zweite interne Firewall nimmt den durch die DMZ fließenden Verkehr auf, prüft ihn und leitet ihn an das interne Netzwerk weiter.

Einige Unternehmen entscheiden sich für den Einsatz mehrerer Firewalls, um sowohl Layer-2- als auch Layer-3-Schnittstellen abzudecken. Layer-2-Firewall-Schnittstellen wenden die in Intrusion-Prevention-Systemen (IPS) verwendete Paketprüfung an. Unternehmen können sich auch dafür entscheiden, Firewalls von verschiedenen Anbietern einzusetzen, um sicherzustellen, dass im Falle eines Sicherheitsmangels in einer Firewall eine andere die Schwachstelle abfängt.

Firewall-Positionierung: Vorteile und bewährte Verfahren

Die Platzierung von Firewalls hat einen großen Einfluss auf Leistung und Effizienz.

Die Positionierung von Firewalls ist eng mit der Architektur des Netzwerks verbunden. Zum Beispiel können Unternehmen mit großen, komplexen Netzwerkinfrastrukturen Firewalls parallel installieren, um die Servicequalität zu verbessern. Parallele Firewalls umfassen oft auch einen Load Balancer und ein Firewall-Array, wobei jede Firewall gleich konfiguriert ist und die gleichen Regeln ausführt. Ankommende Pakete werden dann an eine der Firewalls weitergeleitet.

Firewalls tragen zur Aufrechterhaltung der Geschäftskontinuität bei, indem sie Ressourcen in Situationen schützen, in denen interne Mitarbeiter mit Personen außerhalb des Unternehmens interagieren. Netzwerk-Firewalls bieten Administratoren auch die Möglichkeit, Regeln für die DMZ oder andere eingeschränkte Netzwerke aufzustellen.

Einige Arten von Firewalls sind nicht ressourcenintensiv, so dass die Überprüfung und Zustellung von Paketen nur eine minimale Verzögerung verursacht. Je komplexer die Firewall-Funktionen werden, desto höher ist auch ihr Ressourcenverbrauch. Unternehmen verwenden häufig auch Application-Level Gateways, die den Netzwerk-Traffic durch Auswertung von Protokollen eingehender analysieren. Stateful-Inspection-Firewalls, die den Datenverkehr auf ein breiteres Spektrum von Risiken prüfen, verbrauchen mehr Ressourcen, ebenso wie Next-Generation Firewalls (NGFW).

Ein weiterer Grund, warum die Platzierung der Firewall so wichtig ist, ist die Tatsache, dass bei einer falschen Positionierung – zum Beispiel vor einem dedizierten Gerät – ein größeres Risiko besteht, dass DoS-Datenverkehr und Malware an den Server weitergeleitet werden. Die meisten Firewalls sind nicht für die Verarbeitung einer großen Anzahl von Verbindungen pro Sekunde ausgelegt. Vielmehr bearbeiten sie den Verkehrsfluss auf der Grundlage von IP-Adressen, Protokollen und Anwendungen.

Firewalls können ein wirksamer Schutz gegen DoS-Angriffe sein, wenn sie sich in der Nähe mehrerer Ressourcen befinden und nicht in einem einzelnen Gerät, das schnell überlastet werden kann.