MUHAMMAD - stock.adobe.com

Die gängigsten Arten von Cyberangriffen im Überblick

Phishing, Ransomware, DDoS-Attacken – Unternehmen sind einer Reihe von Angriffen ausgesetzt. Um sich schützen zu können, müssen sich Unternehmen mit den Bedrohungen beschäftigen.

Für Unternehmen in Deutschland sind 2025 Cybervorfälle die größte Bedrohung für den Geschäftsbetrieb. Damit sind die Cybergefahren ein größeres Geschäftsrisiko als Naturkatastrophen, Betriebsunterbrechungen oder geänderte Gesetzgebung sowie Regulierung. Dies sind die Ergebnisse des Allianz Risk Barometer 2025. Dementsprechende Aufmerksamkeit sollten Unternehmen den Cyberbedrohungen widmen.

Die heutigen Cyberkriminellen sind keine Teilzeitamateure oder Skript-Kiddies, sondern staatlich geförderte Angreifer und professionelle Kriminelle, die auf den Diebstahl von Informationen aus sind. Während Störversuche und Vandalismus nach wie vor weit verbreitet sind, hat Spionage den Hacktivismus als zweitwichtigste Triebfeder für Cyberangriffe abgelöst, nach dem finanziellen Profit. Unabhängig vom Motiv der Angreifer haben viele Sicherheitsteams Mühe, ihre IT-Systeme sicher zu halten.

Cyberkriminalität beruht auf der effizienten Ausnutzung von Schwachstellen, und Sicherheitsteams sind immer im Nachteil, weil sie alle möglichen Eintrittspunkte verteidigen müssen, während ein Angreifer nur eine Schwachstelle oder ein Sicherheitsrisiko finden und ausnutzen muss. Diese Asymmetrie begünstigt jeden Angreifer, mit dem Ergebnis, dass selbst große Unternehmen Schwierigkeiten haben, Cyberkriminelle daran zu hindern, den Zugang zu ihren Netzwerken zu Geld zu machen - Netzwerke, die in der Regel den Zugang und die Konnektivität offen halten müssen, während sie gleichzeitig versuchen, die Unternehmensressourcen zu schützen.

Nicht nur große Unternehmen sind dem Risiko von Cyberangriffen ausgesetzt. Cyberkriminelle nutzen jedes mit dem Internet verbundene Gerät als Ressource, Ziel oder beides, und kleine und mittelständische Unternehmen neigen dazu, weniger ausgefeilte Maßnahmen zur Cybersicherheit einzusetzen.

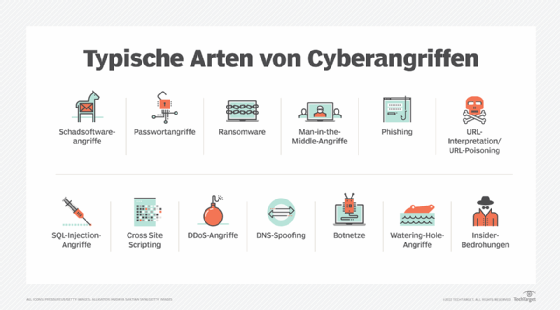

Sicherheitsverantwortliche und ihre Teams müssen auch auf die verschiedenen Angriffe vorbereitet sein, denen sie ausgesetzt sein könnten. Um ihnen dabei zu helfen, stellen wir hier 16 der schädlichsten Arten von Cyberangriffen und ihre Funktionsweise vor.

1. Angriffe mit Schadsoftware

Malware oder Schadsoftware ist ein Überbegriff, der sich auf ein bösartiges oder schädliches Programm oder eine Datei bezieht, dass beziehungsweise die erstellt wurde, um Geräte zum Nachteil des Benutzers und zum Vorteil des Angreifers auszunutzen. Es gibt verschiedene Arten von Malware, aber sie alle nutzen Umgehungs- und Verschleierungstechniken, die nicht nur darauf abzielen, Benutzer zu täuschen, sondern auch Sicherheitskontrollen zu umgehen, damit sie sich heimlich und ohne Erlaubnis auf einem System oder Gerät installieren können. Hier sind einige der häufigsten Arten von Malware:

Die derzeit am meisten gefürchtete Form ist Ransomware, ein Programm, mit dem Angreifer die Dateien eines Opfers verschlüsseln und dann eine Lösegeldzahlung verlangen, um den Entschlüsselungsschlüssel zu erhalten. Aufgrund der großen Bedeutung von Ransomware wird sie weiter unten in einem eigenen Abschnitt ausführlicher behandelt. Im Folgenden werden einige andere gängige Arten von Malware vorgestellt:

Rootkit. Im Gegensatz zu anderer Malware ist ein Rootkit eine Sammlung von Software-Tools, die dazu dienen, eine Hintertür auf dem Gerät eines Opfers zu öffnen, die es dem Angreifer ermöglicht, zusätzliche Malware wie Ransomware und Keylogger zu installieren oder die Kontrolle über und den Fernzugriff auf andere Geräte im Netzwerk zu erlangen. Um nicht entdeckt zu werden, deaktivieren Rootkits häufig die Sicherheitssoftware. Sobald das Rootkit die Kontrolle über ein Gerät erlangt hat, kann es dazu verwendet werden, Spam-E-Mails zu versenden, einem Botnet beizutreten oder sensible Daten zu sammeln und an den Angreifer zu senden.

Trojaner. Ein Trojanisches Pferd ist ein Programm, das heruntergeladen und auf einem Computer installiert wird, das harmlos erscheint, aber in Wirklichkeit bösartig ist. In der Regel ist diese Malware in einem harmlos aussehenden E-Mail-Anhang oder einem kostenlosen Download versteckt. Wenn der Benutzer auf den E-Mail-Anhang klickt oder das kostenlose Programm herunterlädt, wird die versteckte Malware auf das Computergerät des Benutzers übertragen. Dort führt der bösartige Code die Aufgabe aus, für die ihn der Angreifer konzipiert hat. Oft dient dies dazu, einen sofortigen Angriff zu starten, aber es kann auch eine Hintertür für den Hacker schaffen, die er für zukünftige Angriffe nutzen kann.

Spyware. Einmal installiert, überwacht Spyware die Internetaktivitäten des Opfers, verfolgt die Anmeldedaten und spioniert sensible Informationen aus - alles ohne die Zustimmung oder das Wissen des Benutzers. Cyberkriminelle nutzen Spyware, um an Kreditkartennummern, Bankdaten und Passwörter zu gelangen, die dann an den Angreifer zurückgeschickt werden. Spyware wird auch von Regierungsbehörden in vielen Ländern eingesetzt.

2. Angriffe mit Ransomware

Ransomware wird normalerweise installiert, wenn ein Benutzer eine bösartige Website besucht oder einen manipulierten E-Mail-Anhang öffnet. Traditionell nutzt sie Schwachstellen auf einem infizierten Gerät aus, um wichtige Dateien wie Word-Dokumente, Excel-Tabellen, PDFs, Datenbanken und Systemdateien zu verschlüsseln und unbrauchbar zu machen. Der Angreifer fordert dann ein Lösegeld im Austausch für den Entschlüsselungsschlüssel, der zur Wiederherstellung der gesperrten Dateien benötigt wird. Der Angriff könnte auf einen unternehmenskritischen Server abzielen oder versuchen, die Ransomware auf anderen mit dem Netzwerk verbundenen Geräten zu installieren, bevor der Verschlüsselungsprozess aktiviert wird, damit alle gleichzeitig betroffen sind.

Um den Druck auf die Opfer zu erhöhen, drohen die Angreifer häufig auch damit, die während eines Angriffs exfiltrierten Daten zu verkaufen oder weiterzugeben, wenn das Lösegeld nicht gezahlt wird. Einige Angreifer haben ihre Ransomware-Taktik geändert und setzen nun ausschließlich auf Datendiebstahl und potenzielle Veröffentlichung, um Zahlungen zu erpressen, ohne sich die Mühe zu machen, die Daten zu verschlüsseln. Diese Veränderung könnte dazu beigetragen haben, dass die Zahl der Ransomware-Angriffe, die von Cybersecurity-Anbietern und Forschern für das Jahr 2023 gemeldet wurden, einen neuen Rekord erreicht hat. Laut Check Point Research waren zehn Prozent der Unternehmen weltweit Ziel von Angriffsversuchen. Jeder ist ein mögliches Ziel von Ransomware, von Einzelpersonen und kleinen Unternehmen bis hin zu großen Organisationen und Regierungsbehörden. Die Angriffe können schwerwiegende Folgen haben.

3. Passwortangriffe

Trotz ihrer vielen bekannten Schwachstellen sind Passwörter immer noch die am häufigsten verwendete Authentifizierungsmethode für computerbasierte Dienste. Kein Wunder, dass es ein häufiger Angriffsvektor ist, an das Passwort einer Zielperson zu erlangen, um Sicherheitskontrollen zu umgehen und Zugang zu wichtigen Daten und Systemen zu erhalten. Es gibt verschiedene Methoden, mit denen Angreifer an das Passwort eines Benutzers gelangen können:

Brute-Force-Angriff. Ein Angreifer kann bekannte Passwörter wie password123 oder andere gängige Kennwörter ausprobieren, die auf Informationen aus den Social-Media-Posts der Zielperson basieren, wie zum Beispiel den Namen eines Haustiers, um die Anmeldedaten eines Benutzers durch Ausprobieren zu erraten, während andere automatisierte Tools zum Knacken von Passwörtern einsetzen, um alle möglichen Zeichenkombinationen auszuprobieren.

Wörterbuchangriff. Ähnlich wie bei einem Brute-Force-Angriff wird bei einem Wörterbuchangriff eine vorausgewählte Bibliothek häufig verwendeter Wörter und Ausdrücke verwendet, je nach Standort oder Nationalität des Opfers.

Social Engineering. Es ist für einen Hacker ein Leichtes, eine personalisierte E-Mail oder Nachricht zu erstellen, die für jemanden echt aussieht, indem er Informationen über ihn aus seinen Beiträgen in sozialen Medien sammelt. Diese Nachrichten, insbesondere wenn sie von einem gefälschten Konto gesendet werden, das sich als jemand ausgibt, den das Opfer kennt, können dazu verwendet werden, unter Vorspiegelung falscher Tatsachen Anmeldeinformationen zu erhalten.

Passwort-Sniffer. Dabei handelt es sich um ein kleines Programm, das in einem Netzwerk installiert wird und Benutzernamen und Kennwörter extrahiert, die im Klartext über das Netzwerk gesendet werden. Diese Bedrohung ist nicht mehr so groß wie früher, da der meiste Netzwerkverkehr heute verschlüsselt ist und Passwörter so nicht mehr übertragen werden.

Keylogger. Dieser überwacht und protokolliert heimlich jeden Tastenanschlag eines Benutzers, um Passwörter, PIN-Codes und andere vertrauliche Informationen zu erfassen, die über die Tastatur eingegeben werden. Diese Informationen werden über das Internet an den Angreifer zurückgeschickt.

Diebstahl oder Kauf einer Kennwortdatenbank. Hacker können versuchen, die Netzwerkverteidigung eines Unternehmens zu durchbrechen, um die Datenbank mit den Anmeldedaten der Benutzer zu stehlen und die Daten entweder an andere zu verkaufen oder selbst zu verwenden.

In einer 2023 durchgeführten Umfrage der Marktforschung der Enterprise Strategy Group von Informa TechTarget gaben 45 Prozent der 377 Befragten an, dass sie wussten, dass in ihrem Unternehmen in den letzten 12 Monaten Benutzerkonten oder Anmeldedaten kompromittiert wurden, während 32 Prozent dies vermuteten. Von all diesen Befragten gaben 59 Prozent an, dass solche Kompromittierungen zu erfolgreichen Cyberangriffen führten. Der „2023 Data Breach Investigations Report“ von Verizon hat außerdem ergeben, dass die Verwendung gestohlener Zugangsdaten bei weitem die häufigste Art und Weise ist, wie Angreifer auf Systeme in angegriffenen Unternehmen zugreifen: 49 Prozent der 4.291 dokumentierten Verstöße betrafen die Verwendung solcher Zugangsdaten.

4. DDoS-Angriffe

Ein verteilter DDoS-Angriff (Distributed Denial of Service) ist ein Angriff, bei dem mehrere kompromittierte Computersysteme ein Ziel, beispielsweise einen Server, eine Website oder eine andere Netzwerkressource, angreifen und eine Dienstverweigerung für die Benutzer der Zielressource verursachen. Die Flut eingehender Nachrichten, Verbindungsanfragen oder fehlerhafter Pakete an das Zielsystem zwingt dieses zur Verlangsamung oder sogar zum Absturz und zur Abschaltung, wodurch legitimen Benutzern oder Systemen der Dienst verweigert wird.

Laut einem Bericht des Anbieters von Performance-Management- und Sicherheitssoftware Netscout wurden in der ersten Hälfte des Jahres 2023 fast 7,9 Millionen DDoS-Angriffe gestartet, was einem Anstieg von 31 Prozent im Vergleich zum Vorjahr entspricht. Hinter vielen dieser Angriffe stehen politische oder ideologische Motive, aber sie werden auch eingesetzt, um Lösegeldzahlungen zu erlangen - in einigen Fällen drohen die Angreifer einer Organisation mit einem DDoS-Angriff, wenn diese ihre Lösegeldforderung nicht erfüllt. Angreifer machen sich auch die Leistungsfähigkeit von KI-Tools zunutze, um Angriffstechniken zu verbessern und ihre Sklavennetzwerke so zu steuern, dass sie DDoS-Angriffe entsprechend ausführen. Besorgniserregend ist, dass KI inzwischen zur Verbesserung aller Formen von Cyberangriffen eingesetzt wird, obwohl sie auch für die Cybersicherheit von Nutzen sein kann.

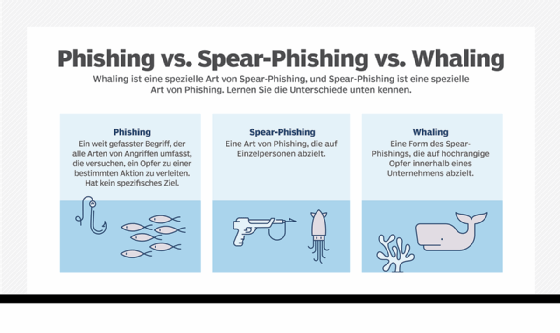

5. Phishing

Ein Phishing-Angriff ist eine Form des Betrugs, bei der sich ein Angreifer als seriöse Einrichtung wie eine Bank, eine Steuerbehörde oder eine Person in einer E-Mail oder in anderen Kommunikationsformen ausgibt. Dabei werden bösartige Links oder Anhänge verbreitet. So sollen die Opfer zur Herausgabe wertvoller Informationen wie Passwörter, Zugangsdaten oder geistigem Eigentum bewegt werden. Eine Phishing-Kampagne ist leicht zu starten und überraschend effektiv. Phishing-Angriffe können auch per Telefonanruf (Voice Phishing, Vishing) und per Textnachricht (SMS-Phishing, Smishing) durchgeführt werden.

Spear Phishing zielt auf bestimmte Personen oder Unternehmen ab, während Whaling-Angriffe eine Art von Spear-Phishing sind, die auf leitende Angestellte eines Unternehmens abzielen. Ein verwandter Angriff ist die Kompromittierung von Geschäfts-E-Mails (Business Email Compromise, BEC), bei der sich ein Angreifer als leitender Angestellter oder andere Autoritätsperson ausgibt und Mitarbeiter auffordert, Geld zu überweisen, Geschenkkarten zu kaufen oder andere Aktionen durchzuführen. Das Internet Crime Complaint Center des FBI teilt Phishing- und BEC-Angriffe in verschiedene Kategorien ein. Im Jahr 2022, dem letzten Jahr, für das Daten für die USA veröffentlicht wurden, gingen 21.832 Beschwerden über BEC-Angriffe mit einem Gesamtschaden von mehr als 2,7 Milliarden US-Dollar ein, während 300.497 Phishing-Beschwerden einen Schaden von 52 Millionen US-Dollar verursachten.

6. SQL-Injection-Angriffe

Jede datenbankgestützte Website - und das ist die Mehrheit der Websites - ist anfällig für SQL-Injection-Angriffe. Eine SQL-Abfrage ist eine Aufforderung zur Durchführung einer Aktion in einer Datenbank. Eine sorgfältig konstruierte böswillige Anfrage kann die in der Datenbank gespeicherten Daten ändern oder löschen sowie Daten wie geistiges Eigentum, persönliche Informationen von Kunden, administrative Anmeldeinformationen oder private Geschäftsdetails lesen und extrahieren.

SQL-Injection ist nach wie vor ein weit verbreiteter Angriffsvektor. Auf der von The Mitre Corp. geführten Top-25-Liste der gefährlichsten Software-Schwachstellen der Common Weakness Enumeration (CWE) von 2023 steht sie an dritter Stelle. Laut der Website CVEdetails.com wurden im Jahr 2023 mehr als 2.100 SQL-Injection-Schwachstellen in die CVE-Datenbank aufgenommen, einen separaten Katalog allgemeiner Schwachstellen und Gefährdungen, den Mitre ebenfalls verwaltet. In einem viel beachteten Beispiel eines SQL-Injection-Angriffs nutzten Angreifer eine dieser neuen Schwachstellen, um sich Zugang zur MoveIt Transfer-Webanwendung von Progress Software zu verschaffen, was zu Datenverletzungen bei Tausenden von Unternehmen führte, die die Dateiübertragungssoftware nutzen.

7. Cross Site Scripting

Hierbei handelt es sich um eine weitere Art von Injektionsangriff, bei dem ein Angreifer Daten, zum Beispiel ein bösartiges Skript, in Inhalte von ansonsten vertrauenswürdigen Websites einfügt. XSS-Angriffe (Cross Site Scripting) können auftreten, wenn eine nicht vertrauenswürdige Quelle ihren eigenen Code in eine Webanwendung einspeisen darf und dieser bösartige Code in dynamische Inhalte integriert wird, die an den Browser des Opfers übermittelt werden. Dadurch kann ein Angreifer bösartige Skripte, die in verschiedenen Sprachen wie JavaScript, Java, Ajax, Flash und HTML geschrieben wurden, im Browser eines anderen Benutzers ausführen.

XSS ermöglicht es einem Angreifer, Sitzungscookies zu stehlen und sich als Benutzer auszugeben. Es kann aber auch dazu verwendet werden, Malware zu verbreiten, Websites zu verunstalten, in sozialen Netzwerken Schaden anzurichten, Zugangsdaten zu ergaunern und - in Verbindung mit Social-Engineering-Techniken wie beispielsweise Phishing - noch schädlichere Angriffe zu verüben. XSS ist eine Konstante unter den gängigen Angriffsvektoren und steht auf der CWE Top 25-Liste für 2023 an zweiter Stelle.

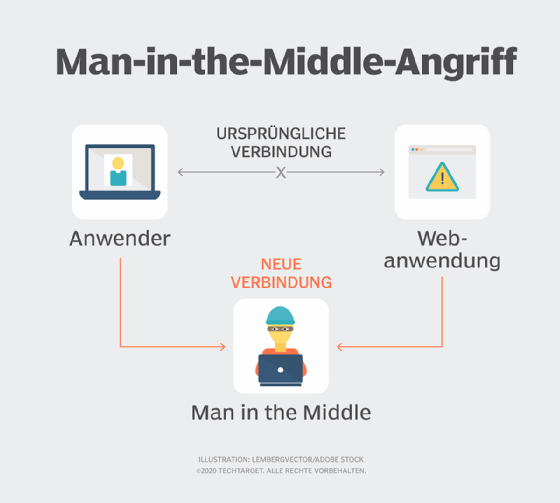

8. Man-in-the-Middle-Angriffe

Bei einem Man-in-the-Middle-Angriff (MitM) fängt der Angreifer heimlich Nachrichten zwischen zwei Parteien ab - zum Beispiel zwischen einem Endbenutzer und einer Webanwendung. Die legitimen Parteien glauben, dass sie direkt miteinander kommunizieren, aber in Wirklichkeit hat sich der Angreifer in die Mitte des elektronischen Gesprächs geschaltet und die Kontrolle darüber übernommen. Der Angreifer kann Nachrichten, einschließlich der darin enthaltenen Daten, lesen, kopieren und ändern, bevor er sie an den ahnungslosen Empfänger weiterleitet - und das alles in Echtzeit.

Ein erfolgreicher MitM-Angriff ermöglicht es Angreifern, sensible persönliche Daten wie Anmeldedaten, Transaktionsdetails, Kontodaten und Kreditkartennummern abzufangen oder zu manipulieren.

Solche Angriffe zielen häufig auf die Nutzer von Online-Banking-Anwendungen und E-Commerce-Websites ab. In vielen Fällen werden Phishing-E-Mails verwendet, um die Nutzer zur Installation von Malware zu verleiten, die einen Angriff ermöglicht.

9. URL-Interpretation / URL-Poisoning

Eine URL ist die eindeutige Kennung, die zum Auffinden einer Ressource im Internet verwendet wird und einem Webbrowser mitteilt, wie und wo er sie abrufen kann. Für Angreifer ist es leicht, eine URL zu ändern, um auf Informationen oder Ressourcen zuzugreifen, auf die sie keinen Zugriff haben sollten. Wenn sich beispielsweise ein Angreifer bei seinem Konto auf awebsite.com anmeldet und seine Kontoeinstellungen unter https://www.awebsite.com/acount?user=2748 einsehen kann, kann er diese URL leicht in https://www.awebsite.com/acount?user=1733 ändern, um zu sehen, ob er auf die Kontoeinstellungen von Benutzer 1733 zugreifen kann. Wenn der Webserver von awebsite.com nicht prüft, ob jeder Benutzer die richtige Berechtigung für den Zugriff auf die angeforderte Ressource hat, insbesondere wenn sie vom Benutzer eingegebene Daten enthält, kann der Angreifer die Kontoeinstellungen von Benutzer 1733 und wahrscheinlich auch von jedem anderen Benutzer einsehen.

Ein Angriff durch URL-Interpretation, der manchmal auch als URL-Poisoning bezeichnet wird, dient dazu, vertrauliche Informationen wie Benutzernamen und Datenbankeinträge zu sammeln oder auf Verwaltungsseiten zuzugreifen, die für die Verwaltung einer Website verwendet werden. Wenn es einem Angreifer gelingt, durch die Manipulation einer URL auf privilegierte Ressourcen zuzugreifen, ist dies in der Regel auf eine unsichere Schwachstelle im Bereich der direkten Objektreferenz zurückzuführen, bei der die Website keine ordnungsgemäßen Zugriffskontrollprüfungen zur Überprüfung der Benutzeridentität durchführt.

10. DNS-Spoofing

Das DNS ermöglicht Benutzern den Zugriff auf Websites, indem es Domänennamen und URLs den IP-Adressen zuordnet, die Computer zum Auffinden von Websites verwenden. Angreifer nutzen die unsichere Natur des DNS seit langem aus, um gespeicherte IP-Adressen auf DNS-Servern und Resolvern mit gefälschten Einträgen zu überschreiben, so dass die Opfer auf eine vom Angreifer kontrollierte Website anstatt auf die legitime Website geleitet werden. Diese gefälschten Websites sind so gestaltet, dass sie genau wie die Websites aussehen, die die Benutzer zu besuchen erwarten. Daher sind die Opfer eines DNS-Spoofing-Angriffs nicht misstrauisch, wenn sie auf einer vermeintlich echten Website aufgefordert werden, ihre Anmeldedaten für das Konto einzugeben. Mit diesen Informationen können sich die Angreifer in die Benutzerkonten auf den gefälschten Websites einloggen.

11. DNS-Tunneling

Da es sich bei DNS um einen vertrauenswürdigen Dienst handelt, passieren DNS-Nachrichten in der Regel die Firewalls eines Unternehmens in beide Richtungen und werden kaum überwacht. Dies bedeutet jedoch, dass ein Angreifer bösartige Daten, wie beispielsweise Befehls- und Kontrollnachrichten, in DNS-Anfragen und -Antworten einbetten kann, um Sicherheitskontrollen zu umgehen oder zu tunneln.

Bei einem DNS-Tunneling-Angriff wird ein Tunneling-Malware-Programm auf einem Webserver mit einem registrierten Domänennamen installiert. Sobald der Angreifer einen Computer hinter der Firewall eines Unternehmens infiziert hat, versucht die dort installierte Malware, eine Verbindung zu dem Server mit dem Tunneling-Programm herzustellen, was eine DNS-Anfrage zu dessen Lokalisierung beinhaltet. Auf diese Weise erhält der Angreifer Zugang zu einem geschützten Netzwerk.

Es gibt auch sinnvolle Verwendungszwecke für DNS-Tunneling, beispielsweise senden Hersteller von Antivirensoftware Malware-Profil-Updates im Hintergrund über DNS-Tunneling. Daher muss der DNS-Verkehr überwacht werden, um sicherzustellen, dass nur vertrauenswürdiger Verkehr durch ein Netzwerk fließen kann.

12. Botnetze

Ein Botnetz besteht aus einer Sammlung von mit dem Internet verbundenen Computern und Geräten, die infiziert sind und von Cyberkriminellen ferngesteuert werden. Anfällige IoT-Geräte werden auch genutzt, um die Größe und Leistung von Botnets zu erhöhen. Sie werden häufig zum Versenden von E-Mail-Spam, für Klickbetrugskampagnen und zur Generierung von bösartigem Datenverkehr für DDoS-Angriffe eingesetzt. Das Meris-Botnet beispielsweise startet täglich einen DDoS-Angriff auf etwa 50 verschiedene Websites und Anwendungen und hat einige der größten HTTP-Angriffe aller Zeiten durchgeführt. Das Ziel bei der Erstellung eines Botnets ist es, so viele angeschlossene Geräte wie möglich zu infizieren und die Rechenleistung und Ressourcen dieser Geräte zu nutzen, um die bösartigen Aktivitäten zu automatisieren und zu verstärken.

Als das Meris-Botnet im Jahr 2021 entdeckt wurde, gaben Sicherheitsforscher des Softwareanbieters Cloudflare an, dass Angreifer es nutzten, um täglich DDoS-Angriffe auf etwa 50 verschiedene Websites zu starten. Meris ist auch für einige der größten DDoS-Angriffe verantwortlich, die jemals aufgezeichnet wurden, da es HTTP-Pipelining einsetzt und 2021 schätzungsweise 250.000 Bots umfasste. Das Ziel bei der Erstellung eines Botnets ist es, so viele Geräte wie möglich zu infizieren und dann die kombinierte Rechenleistung und die Ressourcen dieser Geräte zu nutzen, um bösartige Aktivitäten zu automatisieren und zu verstärken.

13. Watering-Hole-Angriff

Bei einem Drive-by-Angriff bettet ein Angreifer bösartigen Code in eine legitime, aber unsichere Website ein, so dass der Code beim Besuch der Website automatisch ausgeführt wird und das Gerät des Besuchers infiziert, ohne dass dieser eingreifen muss. Da es für Benutzer schwierig ist, diese Art von kompromittierter Website zu erkennen, ist dies eine äußerst effektive Methode, um Malware auf einem Gerät zu installieren. Cyberangreifer haben diesen Zufallsangriff verfeinert, indem sie Websites identifizieren, die häufig von Nutzern besucht werden, die sie ins Visier nehmen wollen, zum Beispiel Mitarbeiter einer bestimmten Organisation oder sogar eines ganzen Sektors, wie Verteidigung, Finanzen oder Gesundheitswesen. Dies wird als Watering-Hole-Angriff bezeichnet.

Da es für Benutzer schwierig ist, eine Website zu erkennen, die durch einen Watering-Hole-Angriff kompromittiert wurde, ist dies ein äußerst effektiver Weg, um Malware auf ihren Geräten zu installieren. Da die potenziellen Opfer der Website vertrauen, kann ein Angreifer die Malware sogar in einer Datei verstecken, die die Benutzer absichtlich herunterladen. Bei der Malware in einem Watering-Hole-Angriff handelt es sich häufig um einen Remote-Access-Trojaner, der dem Angreifer die Fernsteuerung der infizierten Systeme ermöglicht.

14. Insider-Bedrohungen

Mitarbeiter und Auftragnehmer haben legitimen Zugang zu den Systemen eines Unternehmens, und einige von ihnen kennen die Sicherheitsvorkehrungen des Unternehmens sehr genau. Dies kann böswillig ausgenutzt werden, um Zugang zu eingeschränkten Ressourcen zu erhalten, schädliche Änderungen an der Systemkonfiguration vorzunehmen oder Malware zu installieren. Insider können auch durch Nachlässigkeit oder mangelndes Bewusstsein und Schulung in Bezug auf Cybersicherheitsrichtlinien und bewährte Verfahren unbeabsichtigt Probleme verursachen.

Früher war man der Meinung, dass die Zahl der Insider-Bedrohungen die der Angriffe von außen übersteigt, doch das ist nicht mehr der Fall. Laut dem Verizon Data Breach Report 2023 waren externe Akteure für mehr als 80 Prozent der untersuchten Sicherheitsverletzungen verantwortlich. Allerdings waren Insider in 19 Prozent der Fälle involviert - fast jeder fünfte. Einige der bekanntesten Datenschutzverletzungen wurden von Insidern mit Zugang zu privilegierten Konten verübt.

15. Lauschangriff

Ein Lauschangriff, der auch als Netzwerk- oder Paket-Sniffing bezeichnet wird, nutzt eine schlecht gesicherte Kommunikation aus, um den Datenverkehr in Echtzeit mitzuschneiden, während Informationen von Computern und anderen Geräten über ein Netzwerk übertragen werden. Hardware, Software oder eine Kombination aus beidem kann verwendet werden, um Informationen passiv zu überwachen und zu protokollieren und unverschlüsselte Daten aus Netzwerkpaketen zu "belauschen". Netzwerk-Sniffing kann eine legitime Tätigkeit sein, die von Netzwerkadministratoren und IT-Sicherheitsteams durchgeführt wird, um Netzwerkprobleme zu beheben oder den Datenverkehr zu überprüfen. Angreifer können jedoch ähnliche Maßnahmen ausnutzen, um sensible Daten zu stehlen oder Informationen zu erhalten, die es ihnen ermöglichen, weiter in ein Netzwerk einzudringen.

Für einen Lauschangriff können Phishing-E-Mails verwendet werden, um Malware auf einem mit dem Netzwerk verbundenen Gerät zu installieren, oder es kann Hardware von einem böswilligen Insider in ein System eingesteckt werden. Für einen Angriff ist keine ständige Verbindung zu dem kompromittierten Gerät erforderlich - die abgefangenen Daten können später entweder physisch oder per Fernzugriff abgerufen werden. Aufgrund der Komplexität moderner Netzwerke und der schieren Anzahl der daran angeschlossenen Geräte kann ein Lauschangriff schwer zu erkennen sein, insbesondere weil er keine spürbaren Auswirkungen auf die Netzwerkübertragungen hat.

16. Geburtstagsangriff

Dabei handelt es sich um eine Art kryptografischer Brute-Force-Angriff, mit dem digitale Signaturen, Passwörter und Verschlüsselungsschlüssel durch Angreifen der Hash-Werte, die sie repräsentieren, erlangt werden können. Er basiert auf dem „Geburtstagsparadoxon“, das besagt, dass in einer zufälligen Gruppe von 23 Personen die Wahrscheinlichkeit, dass zwei von ihnen den gleichen Geburtstag haben, mehr als 50 Prozent beträgt. Eine ähnliche Logik kann auf Hash-Werte angewandt werden, um Geburtstagsangriffe zu ermöglichen.

Eine Schlüsseleigenschaft einer Hash-Funktion ist die Kollisionssicherheit, die es äußerst schwierig macht, aus zwei verschiedenen Eingaben denselben Hash-Wert zu erzeugen. Wenn ein Angreifer jedoch Tausende von zufälligen Eingaben generiert und deren Hash-Werte berechnet, steigt die Wahrscheinlichkeit, dass die gestohlenen Werte übereinstimmen, um die Anmeldedaten eines Benutzers zu ermitteln, insbesondere wenn die Hash-Funktion schwach oder die Passwörter kurz sind. Solche Angriffe können auch dazu verwendet werden, gefälschte Nachrichten zu erstellen oder digitale Signaturen zu fälschen. Aus diesem Grund müssen die Entwickler starke kryptografische Algorithmen und Techniken verwenden, die so konzipiert sind, dass sie gegen Geburtstagsangriffe resistent sind, wie beispielsweise Nachrichtenauthentifizierungscodes und hashbasierte Nachrichtenauthentifizierungscodes.

Wie man sich vor gängigen Cyberangriffen schützen kann

Je mehr Menschen und Geräte ein Netzwerk verbindet, desto größer ist der Wert des Netzwerks. Und umso schwieriger ist es das Sicherheitsniveau so zu optimieren, dass der Aufwand eines Angriffs für einen Hacker zunehmend unattraktiv wird. Das Metcalfesche Gesetz besagt, dass der Wert eines Netzwerks proportional zum Quadrat der angeschlossenen Benutzer ist. Sicherheitsteams müssen sich damit abfinden, dass ihre Netzwerke ständig angegriffen werden. Wenn sie jedoch verstehen, wie die verschiedenen Arten von Cyberangriffen funktionieren, können sie Kontrollmechanismen und Strategien zur Schadensbegrenzung einführen, um den Schaden zu minimieren. Hier sind die wichtigsten Punkte, die Sie im Auge behalten sollten:

Angreifer müssen natürlich erst einmal in einem Netzwerk Fuß fassen, bevor sie ihre Ziele erreichen können. Dazu müssen sie eine oder mehrere Schwachstellen in der IT-Infrastruktur ihres Opfers finden und ausnutzen.

Schwachstellen sind nicht nur technologiebasiert. Laut dem Verizon Data Breach Report 2023 war bei 74 Prozent der untersuchten Sicherheitsverletzungen ein menschliches Element beteiligt, beispielsweise Fehler oder das Ausnutzen von Social-Engineering-Techniken. Fehler können entweder unbeabsichtigte Handlungen oder Untätigkeit sein, vom Herunterladen eines mit Malware infizierten Anhangs bis zur Nichtverwendung eines sicheren Passworts. Aus diesem Grund hat die Schulung des Sicherheitsbewusstseins oberste Priorität im Kampf gegen Cyberangriffe, und da sich die Angriffstechniken ständig weiterentwickeln, muss auch die Schulung ständig aktualisiert werden. Mit Hilfe von Simulationen von Cyberangriffen kann der Grad des Cyberbewusstseins der Mitarbeiter ermittelt und bei offensichtlichen Mängeln zusätzliche Schulungen durchgeführt werden.

Zwar können sicherheitsbewusste Nutzer die Erfolgsquote der meisten Cyberangriffe verringern, doch ist auch eine Defense-in-depth-Strategie unerlässlich. Diese sollte regelmäßig durch Schwachstellenbewertungen und Penetrationstests auf ausnutzbare Sicherheitslücken in Betriebssystemen und den darauf ausgeführten Anwendungen überprüft werden.

Die Ende-zu-Ende-Verschlüsselung im gesamten Netzwerk verhindert, dass Angriffe erfolgreich wertvolle Daten extrahieren können, selbst wenn es ihnen gelingt, die Perimeterverteidigung zu durchbrechen.

Um mit Zero-Day-Exploits umzugehen, bei denen Cyberkriminelle eine bisher unbekannte Schwachstelle entdecken und ausnutzen, bevor ein Update verfügbar ist, müssen Unternehmen ihre Strategie entsprechend ausrichten. Sie sollten in Erwägung ziehen, ihre Kontrollen zur Bedrohungsabwehr, um die Entschärfung und Rekonstruktion von Inhalten zu erweitern, da dabei davon ausgegangen wird, dass alle Inhalte bösartig sind, so dass nicht versucht werden muss, sich ständig weiterentwickelnde Malware-Funktionen zu erkennen.

Schließlich müssen die Sicherheitsteams die gesamte IT-Umgebung proaktiv auf Anzeichen verdächtiger oder unangemessener Aktivitäten überwachen, um Cyberangriffe so früh wie möglich zu erkennen - die Netzwerksegmentierung schafft ein widerstandsfähigeres Netzwerk, das in der Lage ist, einen Angriff zu erkennen, zu isolieren und zu unterbrechen. Und natürlich sollte für den Fall, dass ein Angriff entdeckt wird, ein gut ausgearbeiteter Reaktionsplan vorhanden sein.

Sicherheitsstrategien und -budgets müssen die Fähigkeit zur Anpassung und zum Einsatz neuer Sicherheitskontrollen einschließen, wenn die vernetzte Welt in dem ständigen Kampf gegen Cyberangriffe bestehen soll.