Die Sicherheit von Windows 10 einfach optimieren

Windows 10 liefert mit den Werkseinstellungen eine ordentliche Basissicherheit. Mit einigen wenigen Maßnahmen und Einstellungen können Admins die Angriffsfläche weiter verringern.

Die Windows-10-Systeme in Unternehmen richtig sicher zu konfigurieren, kann sich für IT-Abteilungen nahezu beliebig komplex gestalten. Windows 10 ist ab Werk zweifelsohne sicherer als seine Vorgänger, aber einige wenige Änderungen an den Einstellungen und Maßnahmen können die Sicherheit noch einmal deutlich erhöhen.

Windows 10 bringt bereits einige systemnahe Verbesserungen gegenüber Windows 7 und Windows 8 mit. Dennoch sollten Admins das System in Sachen Sicherheit und Datenschutz noch nachbessern.

Remote Desktop in Windows 10 deaktivieren

Remote-Desktop-Verbindungen können ein Sicherheitsrisiko darstellen. Das Remote Desktop Protocol kann relativ einfach angegriffen werden, insbesondere wenn die Konfiguration im Hinblick auf die Zertifizierungsstelle (CA, Certificate Authority) nicht ausreichend sicher erfolgt ist. Das Gros der Anwender wird sich ohnehin nicht aus der Ferne mit ihren Desktops verbinden, beziehungsweise werden häufig andere Technologien zur Verfügung gestellt. Die IT-Abteilung sollte daher RDP deaktivieren.

Das Ganze kann entweder über die Windows Firewall oder über die Registry erfolgen. Um RDP per PowerShell zu deaktivieren kann die IT folgenden Befehl verwenden:

Disable-NetFirewallRule -DisplayGroup "Remote Desktop"

Um die entsprechende Registry-Einstellung vorzunehmen, kann das Cmdlet Set-ItemProperty verwendet werden.

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server" -Name "fDenyTSConnections" –Value 1

Whitelisting von Applikationen verwenden

Das Whitelisting von Anwendungen unter Windows 10 kann auf unterschiedliche Art und Weise erfolgen. Die Einrichtung kann jedoch komplex sein, und insbesondere die notwendige fortlaufende Anpassung eher schwierig. Ein Ansatz ist, dass ausführbare Dateien und Bibliotheken nur im Ordner Program Files beziehungsweise Programme und im Verzeichnis %WINDIR% ausgeführt werden dürfen.

Das lässt sich beliebig granular weiter konfigurieren und so beispielsweise das %TEMP%-Verzeichinis innerhalb der genannten Ordner auszuschließen. Jede Einschränkung stellt aber zumindest sicher, dass ausführbare Dateien nicht im Profilverzeichnis des jeweiligen Benutzers ausgeführt werden.

Je nach Windows-10-Ausführung bietet es sich an, für das Whitelisting von Anwendungen AppLocker einzusetzen. Damit lassen sich relativ einfach Regeln für die Ausführung von Software festlegen.

Multifaktor-Authentifizierung einsetzen

Die IT sollte soweit wie möglich Multifaktor-Authentifizierung (MFA) aktivieren, um die Sicherheit der Windows-10-Systme zu verbessern. Natürlich haben manche MFA-Ansätze Schwachstellen, aber es sorgt für eine deutliche höhere Sicherheit bei gestohlenen Zugangsdaten durch Phishing oder etwa Man-in-the-Middle-Angriffen. In Microsoft-Umgebungen können Unternehmen beispielsweise Hello for Business nutzen, damit sich Anwender zweistufig anmelden und etwa einen PIN oder einen biometrischen Faktor nutzen. Anwender im Unternehmen können sich mit Windows Hello for Business an diesen Konten anmelden: Microsoft Konto, Active-Directory-Konto, Azure-Active-Directory-Konto und jedem anderen Dienst, der Fast ID Online (FIDO) 2.0 unterstützt.

Darüber hinaus existieren Drittanbieter-Tools, wie etwa Duo Security von Cisco, mit deren Hilfe sich Multifaktor-Authentifizierung für komplexe Umgebungen mit Unternehmensanwendungen umsetzen lässt.

Nicht benötigte Dienste deaktivieren

Längst nicht alle Dienste, die unter Windows laufen, werden auch wirklich benötigt. So erlaubt beispielsweise der Dienst RemoteRegistry (Remoteregistrierung) IT-Admins eine Remote-Verbindung zu Desktops, um die Registry des Rechners anzuzeigen und zu ändern. Dieser Dienst sollte deaktiviert werden und wirklich nur bei Bedarf aktiviert werden.

Um den RemoteRegistry-Dienst zu deaktivieren, kann der Befehl Set-Service in der PowerShell verwendet werden:

Set-Service -Name RemoteRegistry -StartupType Disabled

Unter Windows 10 ist automatisch die Xbox-App vorinstalliert. Diese Dienste werden zwar nicht automatisch gestartet, sie sollten sicherheitshalber dennoch deaktiviert werden. Hier kann man im entsprechenden PowerShell-Befehl mit einem Platzhalter arbeiten, um alle Xbox-Dienste zu deaktivieren:

Get-Service -DisplayName xbox* | Set-Service -StartupType Disabled

Telemetrie deaktivieren

Windows 10 ist mit zahlreichen Telemetriefunktionen ausgestattet. Im Hinblick auf den Datenschutz stehen viele Unternehmen der Sammlung der Telemetriedaten kritisch gegenüber.

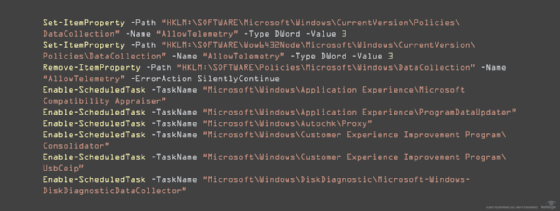

Nun ist ja Telemetrie an sich keine negative Funktion. Schließlich sollen die Diagnose- und Feedback-Daten prinzipiell dazu dienen, den Entwicklern dabei zu helfen, das System stabiler und sicherer zu machen. Das ändert jedoch nicht an der Sensibilität der gesammelten Daten. Per PowerShell können Admins dies deaktivieren.