oatawa - stock.adobe.com

Datenschutz und Compliance beim SAP-Einsatz richtig umsetzen

Integration und Einsatz von SAP-Systemen erfordern die Berücksichtigung von gesetzlichen und regulatorischen Anforderungen. Wir erläutern die wichtigsten Regelungen.

Der Einsatz von SAP betrifft viele Geschäftsbereiche, für die es Gesetze und Richtlinien gibt. Es ist daher sinnvoll, bereits bei der Planung und Integration eines SAP-Systems darauf zu achten.

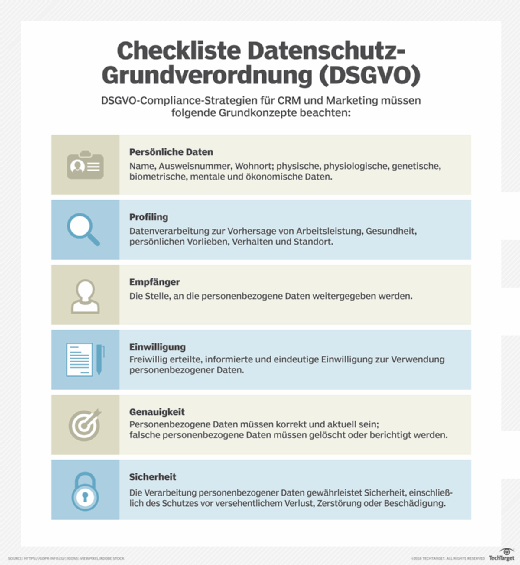

Das Datenschutzrecht in Deutschland wird maßgeblich durch die EU-Datenschutz-Grundverordnung (EU-DSGVO) bestimmt. Unternehmen müssen sicherstellen, dass alle personenbezogenen Daten, die in SAP-Systemen verarbeitet werden, gemäß den Vorgaben der DSGVO geschützt sind. Dies beinhaltet die Gewährleistung der Datensicherheit durch geeignete technische und organisatorische Maßnahmen. Zudem ist die Implementierung von Datenschutzkonzepten wie Privacy by Design und Privacy by Default notwendig.

Privacy by Design und Privacy by Default beachten

Privacy by Design und Privacy by Default sind zentrale Konzepte der EU-DSGVO, die Datenschutz auch in den Entwicklungsprozess von IT-Systemen integrieren. Bei SAP-Systemen bedeutet dies, dass der Schutz personenbezogener Daten bereits in der Planungs- und Implementierungsphase berücksichtigt werden muss und standardmäßig hohe Datenschutzstandards angewendet werden.

Privacy by Design erfordert, dass Datenschutzaspekte in jeder Phase des Systementwicklungszyklus berücksichtigt werden. Unternehmen sollten sicherstellen, dass SAP-Systeme nur die minimal erforderlichen Daten erfassen und verarbeiten (Stichwort Datenminimierung). Beispielsweise kann die Anonymisierung oder Pseudonymisierung von Daten bereits bei der Datenerfassung implementiert werden, um die Identifizierbarkeit von Personen zu verhindern. Zudem sollten robuste Zugangskontrollen und Verschlüsselungstechnologien verwendet werden, um unbefugten Zugriff zu verhindern.

Privacy by Default bedeutet, dass die Voreinstellungen eines Systems den höchstmöglichen Datenschutz gewährleisten. In einem SAP-System sollten die Standardeinstellungen so konfiguriert sein, dass nur die notwendigen Daten verarbeitet und nur denjenigen Personen zugänglich gemacht werden, die diese Daten wirklich benötigen. Zum Beispiel kann die Standardkonfiguration so gestaltet sein, dass sensible Datenfelder in Berichten und Abfragen ausgeblendet werden, es sei denn, es besteht eine ausdrückliche Erlaubnis oder Notwendigkeit für deren Nutzung. Auch sollten Nutzerrechte und Rollen so definiert sein, dass der Zugriff auf personenbezogene Daten auf ein Minimum beschränkt wird.

Unternehmen sollten bei der Implementierung von Privacy by Design und Privacy by Default in SAP-Systemen darauf achten, regelmäßige Datenschutzschulungen für ihre Mitarbeiter anzubieten, um das Bewusstsein für den Datenschutz zu stärken. Zudem sollten sie regelmäßige Audits und Reviews durchführen, um sicherzustellen, dass die Datenschutzmaßnahmen wirksam sind und den aktuellen gesetzlichen Anforderungen entsprechen. Durch diese Maßnahmen können Unternehmen den Schutz personenbezogener Daten in ihren SAP-Systemen nachhaltig gewährleisten und das Vertrauen ihrer Kunden und Partner stärken.

IT-Sicherheitsgesetz und BSI-Grundschutz

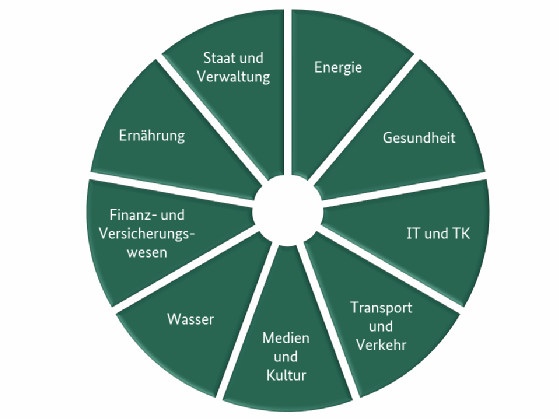

Das IT-Sicherheitsgesetz verlangt von Unternehmen, angemessene Vorkehrungen zur Absicherung ihrer IT-Infrastrukturen zu treffen. Dies betrifft insbesondere Betreiber kritischer Infrastrukturen (KRITIS). Der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) bietet eine umfassende Sammlung von Standards und Empfehlungen, die für die Implementierung von SAP-Systemen herangezogen werden können, um ein hohes Sicherheitsniveau zu gewährleisten.

Die NIS2-Richtlinie der Europäischen Union zielt darauf ab, die Cybersicherheit und Resilienz kritischer Infrastrukturen zu stärken, einschließlich der IT-Systeme von Unternehmen. Diese Richtlinie erweitert die Anforderungen der ursprünglichen NIS-Richtlinie und umfasst nun eine breitere Palette von Sektoren und Unternehmen, die als Betreiber wesentlicher Dienste und Anbieter digitaler Dienste gelten.

Beim Einsatz von SAP-Systemen müssen Unternehmen sicherstellen, dass ihre IT-Infrastruktur den hohen Sicherheitsanforderungen der NIS2-Richtlinie entspricht. Dies beinhaltet die Implementierung strenger Sicherheitsmaßnahmen wie regelmäßige Sicherheits-Updates, kontinuierliche Überwachung und Protokollierung von Aktivitäten, umfassende Risikoanalysen sowie Notfallpläne für den Fall von Sicherheitsvorfällen. Die Einhaltung der NIS2-Richtlinie erfordert zudem eine enge Zusammenarbeit mit nationalen Behörden und die Meldung schwerwiegender Sicherheitsvorfälle innerhalb definierter Fristen.

Branchenspezifische Regelungen

Zusätzlich zu den allgemeinen Datenschutz- und Sicherheitsanforderungen müssen branchenspezifische Vorschriften beachtet werden. Im Gesundheitswesen sind beispielsweise die Anforderungen der Datenschutzgesetze für Gesundheitsdaten zu berücksichtigen. Banken und Finanzdienstleister unterliegen den Vorgaben der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin), welche spezifische Anforderungen an die IT-Sicherheit und den Datenschutz stellen.

Der Digital Operational Resilience Act (DORA) der EU-Kommission zielt wiederum darauf ab, die Cybersicherheit und Resilienz zu stärken. Mit DORA soll ein einheitlicher regulatorischer Rahmen geschaffen werden, der unter anderem Finanzinstitute und ihre IT-Dienstleister dabei unterstützt, Cybervorfälle zu bewältigen und Risiken zu managen. Bis zum 16. Januar 2025 müssen diese Maßnahmen umgesetzt sein, weshalb betroffene Institute und Dienstleister bereits damit beginnen sollten, die von DORA geforderten Sicherheitsvorkehrungen zu implementieren. Zu diesen Maßnahmen gehören strenge Anforderungen an Sicherheitsaudits, Risikomanagementprozesse und das Management von Cyberrisiken.

Für SAP-Systeme, die häufig in Finanzinstituten und bei ihren IT-Dienstleistern eingesetzt werden, haben die DORA-Anforderungen besondere Auswirkungen. SAP-Systeme beinhalten oft geschäftskritische Anwendungen und Daten, weshalb ihre Sicherheit besonders wichtig ist. Ein wesentlicher Bestandteil der DORA-Anforderungen sind spezifische Sicherheitstests wie Static Application Security Testing (SAST), Dynamic Application Security Testing (DAST), Software Composition Analysis (SCA) und Interactive Application Security Testing (IAST). Diese Tests sind entscheidend, um Schwachstellen in den von Finanzinstituten eingesetzten oder von IT-Dienstleistern entwickelten Anwendungen zu identifizieren und zu beheben.

DORA betrifft nicht nur Finanzinstitute, sondern auch kritische IKT-Dienstleister wie Cloud-Anbieter, Softwareentwickler und Rechenzentren. Zu den verpflichtenden Maßnahmen gehören Sicherheitsaudits, die Überprüfung und Dokumentation bestehender Prozesse im Risiko- und Vorfallsmanagement sowie die Umsetzung und Überwachung definierter Maßnahmen. Die Regulatory Technical Standards (RTS) spielen dabei eine zentrale Rolle, insbesondere im Bereich des Softwaretestens.

Für SAP-Systeme bedeutet dies konkret, dass alle oben genannten Tests und Maßnahmen in die SAP-Umgebungen integriert und regelmäßig durchgeführt werden müssen, um die Sicherheitsanforderungen von DORA zu erfüllen. Die Nutzung von SAP-spezifischen Sicherheitslösungen und die kontinuierliche Überwachung der SAP-Landschaft sind dabei entscheidend, um die Cybersicherheit und Resilienz im Finanzsektor zu gewährleisten.

Compliance und Governance

Ein umfassendes Compliance-Management-System ist unerlässlich, um sicherzustellen, dass alle relevanten Gesetze und Vorschriften eingehalten werden. Dies umfasst auch die Einhaltung der Vorschriften des Handelsgesetzbuches (HGB) und der Abgabenordnung (AO), insbesondere in Bezug auf die Archivierung und Aufbewahrung von Geschäftsdaten und Belegen. In der Pharmaindustrie müssen Unternehmen zum Beispiel Vorschriften der Food and Drug Administration (FDA) und der Europäischen Arzneimittel-Agentur (EMA) erfüllen.

Das Compliance Management von SAP unterstützt zum Beispiel bei der Umsetzung vom Handelsvorschriften. SAP-Systeme unterstützen außerdem bei der Validierung und Verifizierung der Datenintegrität und -sicherheit. Beispielsweise erfordert die 21 CFR Part 11 Compliance der US Food and Drug Administration (FDA), dass elektronische Aufzeichnungen und Signaturen validiert werden, um ihre Vertrauenswürdigkeit und Verlässlichkeit zu gewährleisten. SAP bietet spezielle Module und Add-ons, die diesen Anforderungen entsprechen.

Ein weiteres Beispiel ist das Audit Trail, bei dem jede Datenänderung nachvollziehbar und dokumentiert sein muss. SAP ermöglicht dies durch Protokollierungsfunktionen, die jede Änderung aufzeichnen. Zudem ist es notwendig, dass nur autorisierte Mitarbeiter Zugang zu kritischen Daten haben. SAP nutzt hierfür rollenbasierte Zugriffskontrollen (RBAC), die sicherstellen, dass nur berechtigte Benutzer Zugang zu sensiblen Informationen erhalten.

In der Automobilindustrie stehen Unternehmen wiederum vor der Herausforderung, Vorschriften wie die International Automotive Task Force (IATF) 16949 und spezifische Anforderungen der OEMs zu erfüllen. SAP unterstützt dies durch standardisierte Prozesse und Qualitätsmanagement-Module. Beispielsweise ermöglichen SAP QM-Module die Implementierung und Überwachung von Qualitätsprozessen, die den Anforderungen der IATF 16949 entsprechen.

Ein weiteres Beispiel ist die Durchführung von Lieferantenaudits, die durch SAP SRM (Supplier Relationship Management) unterstützt werden. Diese Funktion ermöglicht die Verwaltung der Ergebnisse und stellt sicher, dass alle Lieferanten die geforderten Standards einhalten. Darüber hinaus bietet SAP Funktionen zur Rückverfolgbarkeit, die es erlauben, den gesamten Produktions- und Lieferprozess lückenlos zu dokumentieren.