leowolfert - Fotolia

Cybersicherheit: 5 wichtige Open Source Tools im Überblick

Der Kauf von teuren Tools zum Testen auf Schwachstellen ist oft gar nicht nötig. Es gibt ausgezeichnete Open Source Tools, die diese Aufgabe sehr gut erledigen.

Wer sich auf die Suche nach guten Cyber-Security-Tools für seine beruflichen Tätigkeiten begibt, der stößt schnell auf eine gigantische Zahl an Programmen für die verschiedensten Zwecke und Betriebssysteme.

Diese Werkzeuge haben aber nur wenig mit unternehmensweiten Anwendungen wie SIEM-Lösungen (Security Information and Event Management) zu tun, bei denen ein einziges Produkt oft in der ganzen Firma genutzt wird.

Ein Cyber-Security-Tool wird dagegen meist nur von einer einzigen oder sehr wenigen Personen eingesetzt, meist in Verbindung mit anderen spezialisierten Werkzeugen. Sie werden genutzt, um Schwachstellen in den Systemen eines Unternehmens, seinem Netzwerk und den von ihm eingesetzten geschäftlichen Applikationen zu finden. Ohne diese sehr speziellen Programme würden viele Sicherheitslücken niemals entdeckt werden und weit mehr Cyberangriffe könnten durch Hacker erfolgreich durchgeführt werden.

Das umfangreiche Angebot an Cyber-Security-Tools ermöglicht es Sicherheitsexperten, Spezialwerkzeuge zu finden, mit denen sie gerne arbeiten und die die jeweilige Aufgabe, die es zu lösen gilt, zufriedenstellend erledigen können.

Die große Auswahl ist der Schlüssel. Verschiedene Tools funktionieren unterschiedlich gut für verschiedene Menschen. Jemand, der weniger Erfahrungen hat, wird eher zu einem Werkzeug greifen, das nur eine minimale Konfiguration und Einarbeitung erfordert. Andererseits wird ein erfahrener Sicherheitsexperte sich für eine Software entscheiden, die ihm zahlreiche Möglichkeiten zur individuellen Einstellung gibt, so dass er damit auch schwer aufzudeckende Schwachstellen aufspüren kann.

Aber Vorsicht: Laden und nutzen Sie in der Arbeit keine Cyber-Security-Tools herunter, ohne dafür die Erlaubnis durch Ihre Vorgesetzten zu haben. Und setzen Sie diese Programme niemals gegen fremde Systeme oder Netze ein, ohne die ausdrückliche Genehmigung dafür zu haben.

Kategorien für Cyber-Security-Tools

Im Jahr 2021 werden Cyber-Security-Tools aus den folgenden Kategorien am häufigsten zum Auffinden von Schwachstellen verwendet:

Auf IT-Security ausgerichtete Linux-Distributionen. Bevor Sie ein Security-Tool überhaupt erst installieren können, benötigen Sie ein Betriebssystem, auf dem Sie es ausführen können. Spezielle Linux-Distributionen bieten eine optimale Umgebung für den Einsatz von Cyber-Security-Tools.

Aus diesem Grund eignen sie sich hervorragend, um damit etwa Scans auf Schwachstellen, Penetrationstests und andere Aufgaben durchzuführen. Meist sind sie zudem mit zahlreichen weiteren vorinstallierten Security-Werkzeugen ausgestattet. Dadurch können Sie sehr viel Zeit einsparen.

Tools zur Überwachung des Netzwerks. Es gibt mehrere Arten von Programmen, mit denen Sie einen Einblick in den Datenverkehr im Netzwerk erhalten. So nutzen viele Sicherheitsexperten zum Beispiel Packet Sniffer, mit denen sie Datenpakete mitschneiden und untersuchen können. Andere Tools sind spezielle Traffic Analyzer, um den Inhalt aufgezeichneter Datenpakete analysieren zu können. Dazu kommen Proxies, mit denen Sie einen MitM-Zugriff (Man-in-the-Middle) auf den Datenverkehr im Netzwerk erhalten, so dass Sie alle darüber laufenden Daten überwachen und in manchen Fällen auch verändern können.

Schwachstellenscanner. Diese Kategorie enthält Werkzeuge mit einem breiten Spektrum an Fähigkeiten. Sie reichen vom Aufspüren von Hosts in einem Netzwerk und der Überprüfung, welche Ports sie geöffnet haben (siehe auch Kostenloser E-Guide: Basiswissen Port-Scans), bis zum Finden von Bugs in Software oder Fehlern bei der Konfiguration der eingesetzte Betriebssysteme, Anwendungen und Firmware.

Einige der zum Scannen nach Schwachstellen eingesetzten Tools konzentrieren sich auf Sicherheitslücken in Webservern und Webapplikationen. Manche sind zudem in der Lage, nicht nur Schwachstellen aufzuspüren, sondern auch geeignete Exploits aufzulisten, mit denen sie ausgenutzt werden können.

Für Angriffe geeignete Tools. Mit den Programmen in dieser Kategorie können Cyberangriffe direkt durchgeführt werden. Sie werden daher vor allem für Pentests verwendet. Jedes der Programme verfügt über ein individuelles Set an Attacken, die es ausführen kann. Manche können aber auch für andere Aufgaben genutzt werden, wie etwa zum Testen der Anwendungssicherheit in nicht produktiv genutzten Umgebungen.

Wichtige Open-Source-Tools zur Schwachstellenanalyse

Es gibt zahllose Cyber-Security-Tools, die entweder auf kommerzieller Basis oder als kostenlose Open-Source-Software angeboten werden. Nahezu jeden Tag kommen zudem neue hinzu. In der folgenden Aufzählung finden Sie mehrere Open-Source-Werkzeuge, die auch im Jahr 2021 unverzichtbar sind, um Schwachstellen aufzuspüren.

Der große Vorteil von Open-Source-Programmen ist, abgesehen davon, dass sie meist kostenlos sind, dass Sie und andere Personen in der Community den Quellcode überprüfen können. So können Sie feststellen, ob das eingesetzte Werkzeug dem Original entspricht und wirklich nur die Aufgaben erfüllt, die es erledigen soll. Manche der beschriebenen Werkzeuge gibt es schon seit mehreren Jahrzehnten, während andere noch relativ jung sind. Jedes hat sich jedoch auf seine eigene Weise als sehr nützlich und wertvoll erwiesen. Ein weiterer Vorteil ist, dass sie sich auch gemeinsam einsetzen lassen.

1. Kali Linux

- Kategorie: Auf den Bereich Security ausgerichtete Linux-Distribution.

-

Funktionen: Kali Linux ist eine hoch abgesicherte Distribution, in der viele Dienste standardmäßig deaktiviert sind, um im Netzwerk möglichst nicht aufzufallen und um die Angriffsfläche zu reduzieren. Das System enthält mehr als vorinstallierte 600 Cyber-Security-Tools.

-

Anwendungsmöglichkeiten: Kali Linux richtet sich vor allem an erfahrene Linux-Nutzer und -Administratoren, die eine dedizierte Umgebung zum Durchführen von Pentests benötigen. Das System kann auf zahlreichen Hardware-Plattformen, in virtuellen Maschinen, Containern und in der Public Cloud eingesetzt werden.

-

Quelle: https://www.kali.org

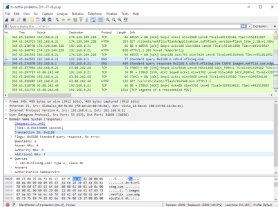

2. Wireshark

-

Kategorie: Tool zum Überwachen des Datenverkehrs im Netzwerk.

-

Funktionen: Wireshark schneidet den Datenverkehr im Netzwerk mit (siehe auch Operativ arbeiten im Netzwerk: Sniffing mit Wireshark). Die aufgezeichneten Daten lassen sich dann damit ausführlich untersuchen und analysieren, um sie so besser zu verstehen. Das Tool kann auch eingesetzt werden, um von anderen Programmen bereitgestellte Daten zu analysieren. Wireshark kennt und versteht standardmäßig hunderte von Netzwerk- und Anwendungs-Protokollen.

-

Anwendungsmöglichkeiten: Wireshark, das früher noch Ethereal genannt wurde, ist ein grundlegendes Hilfsmittel, das sich für jede Art von Anwendern eignet, seien es an den Grundlagen der Kommunikation in Netzwerken interessierte Einsteiger oder Experten, die schnellstmöglich ihnen bislang unbekannte Protokolle identifizieren und die damit durchgeführte Kommunikation verstehen müssen.

-

Quelle: https://www.wireshark.org

3. Open Vulnerability Assessment Scanner (OpenVAS)

-

Kategorie: Schwachstellenscanner.

-

Funktionen: OpenVAS ist ein Tool zum Scannen nach Schwachstellen, das mehr als 50.000 Checks auf Sicherheitslücken durchführen kann. Interessierte Nutzer können zudem eigene Checks hinzufügen. Zu den wichtigsten Eigenschaften von OpenVAS gehört, dass die Software nicht nur nach Schwachstellen in normalen Anwendungen und Diensten suchen kann, sondern auch auf der niedrigeren Ebene der sogenannten operative Technologie (OT), wie sie etwa in industriellen Kontrollsystemen eingesetzt wird.

-

Anwendungsmöglichkeiten: OpenVAS ist in der Lage, eine Vielzahl an Sicherheitslücken in IT- und OT-Software sowie in Netzwerken aufzuspüren. Jeden Tag werden neue Checks veröffentlicht und hinzugefügt, so dass sich damit nicht nur ältere, sondern auch gerade erst bekannt gewordene Probleme identifizieren lassen.

-

Quelle: https://www.openvas.org

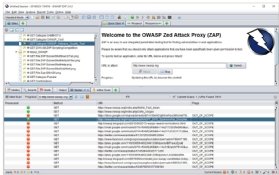

4. Zed Attack Proxy (ZAP)

-

Kategorie: Netzwerkanalyse und Scans nach Schwachstellen.

-

Funktionen: ZAP ist ein Schwachstellen-Scanner für Webapplikationen. Die Software fungiert dabei als MitM-Proxy (Man-in-the-Middle) zwischen dem Webbrowser und der zu analysierenden Webapplikation. So kann das Tool die gesamte Kommunikation überwachen und darin nach Schwachstellen suchen.

-

Anwendungsmöglichkeiten: ZAP wird häufig genutzt, um Webanwendungen in einem Unternehmen auf Sicherheitslücken zu testen. Es ist meist aber nur ein Teil einer umfangreicheren Suche nach Schwachstellen mit zusätzlichen Software-Analysen und Penetration Tests.

-

Quelle: https://www.zaproxy.org

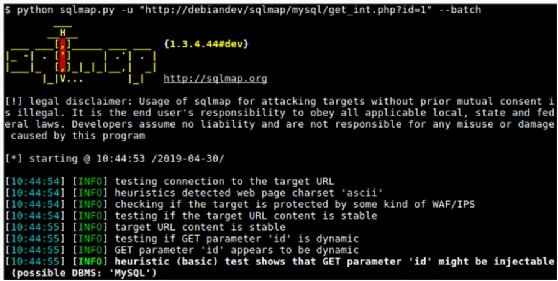

5. sqlmap

- Kategorie: Tool zum Durchführen von Penetration Tests.

- Funktionen: sqlmap ist ein Werkzeug für Pentests, das sich gezielt gegen Datenbank-Server einsetzen lässt. Mit dem Programm lassen sich die gefürchteten SQL-Injection-Angriffe und viele andere Arten von Attacken durchführen. Außerdem können Sie es einsetzen, um Passwörter zu testen, erweiterte Berechtigungen zu prüfen und um herauszufinden, ob sich Daten aus einer Datenbank extrahieren lassen.

- Anwendungsmöglichkeiten: In der Regel wird sqlmap nur für reine Penetrationstests verwendet. Da es damit aber auch möglich ist, sich Administrator-Berechtigungen in Datenbanken zu verschaffen, sollte es nur in nicht produktiven Bereichen und in reinen Testumgebungen eingesetzt werden, um einem Diebstahl von Daten vorzubeugen.

- Quelle: http://sqlmap.org