Uwe - stock.adobe.com

Checkliste für die Cyberhygiene in Unternehmen für 2025

Die Cyberhygiene im Bereich Security muss von Unternehmen und Belegschaft als gemeinsame Aufgabe gesehen werden. Es gilt grundsätzliche Maßnahmen und Schritte zu beherzigen.

Cyberhygiene oder auch IT-Hygiene ist eine wichtige Komponente jeder Security-Strategie. Maßnahmen zur Cyberhygiene sind entscheidend für die Vermeidung von Datenverlusten, Sicherheitsverletzungen oder Identitätsdiebstahl.

Dabei ist es von Bedeutung, zu verinnerlichen, dass die Cybersicherheitshygiene eine gemeinsame Verantwortung ist – und keine Aktivität, die nur auf die Belegschaft entfällt. Unternehmen, Security-Teams und alle anderen Abteilungen müssen alle ihren Beitrag leisten, um die Verbreitung von möglichen Bedrohungen zu verhindern.

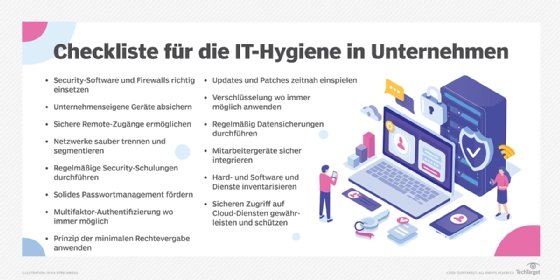

Checkliste für Cyberhygiene

Eine Checkliste für die Cyberhygiene in Sachen IT-Sicherheit sollte folgende Punkte beinhalten:

- Patchen, patchen, patchen. Halten Sie firmeneigene Geräte immer auf dem neuesten Stand in Sachen Updates.

- Ein solides Identitäts- und Zugriffsmanagement (IAM). Sichere, starke Passwörter und wo immer möglich eine Multifaktor-Authentifizierung sollten Standard sein.

- Das Prinzip der minimalen Rechtevergabe umsetzen (POLP, Principle of least Privilege)

- Anmeldedaten nicht weitergeben oder mehrfach nutzen.

- Netzwerke segmentieren.

- Antimalware-Lösungen und Firewalls einsetzen.

- Daten, Laufwerke und Geräte soweit wie möglich verschlüsseln.

- Führen Sie regelmäßig Backups durch.

- Regelmäßige Schulungen zum Sicherheitsbewusstsein durchführen.

- Das Bewusstsein für Social-Engineering-Betrug schärfen.

- Es ist wichtig, alle verwendeten Geräte und Anwendungen ordentlich zu ermitteln, zu inventarisieren und zu verwalten.

- Sicherheitsrichtlinien für das Unternehmen erstellen, umsetzen und pflegen.

In vielen Unternehmen haben sich die Arbeitssituation sowie die Arbeitsumgebungen in den vergangenen Jahren zunehmend flexibilisiert – Stichwort Home-Office. Diese Veränderung in Hinblick auf die Unternehmensressourcen, die sich nun bis ins Home-Office jedes Mitarbeitenden erstrecken können, hat sich für Sicherheitsteams durchaus als Herausforderung erwiesen, um es vorsichtig zu formulieren.

Unternehmen müssen sich mit der Frage auseinandersetzen, wie sieh ihre Ressourcen schützen können - unabhängig davon, ob die Mitarbeiter im Büro, von unterwegs oder von zu Hause aus arbeiten.

Für Home-Office-Arbeitsplätze können sich folgende Vorgehensweisen anbieten:

- Das Segmentieren von Heimnetzwerken beziehungsweise das Einrichten von Subnetzen mit Sicherheitsregeln kann durchaus eine sinnvolle Maßnahme. Soll derlei umgesetzt werden, kann dies für IT-Teams eine große Herausforderung sein.

- Sicherer Zugang aus der Ferne wird von Unternehmen auf unterschiedliche Weise realisiert. Traditionelle Ansätze setzen auf ein VPN (Virtual Private Network) um diesen sicheren Zugriff zu gewährleisten. Methoden wie ZTNA beziehungsweise SSE/SASE bieten Unternehmen durchaus Vorteile. Insbesondere wenn Unternehmen das Zero-Trust-Prinzip zumindest schrittweise umsetzen.

- Was in Sachen Sicherheits-Updates und Patches für firmeneigene Geräte gilt, trifft selbstredend auf alle privaten Geräte zu, die Anwender im Home-Office nutzen. Mitarbeiter müssen verstehen, wie wichtig es ist, ihre Geräte aktuell zu halten, wenn sie diese auch für die Arbeit verwenden.

Cyberhygiene in der Cloud und bei generativer KI

Die Cloud-Nutzung in Unternehmen nimmt vielerorts zu. Nun kann die Cloud zwar zur Verbesserung der Produktivität und Skalierbarkeit beitragen, birgt zwangsläufig aber auch Risiken in Bezug auf die Sicherheit.

Um die Sicherheit von Arbeitnehmern wie Arbeitgeber in der Cloud bestmöglich zu gewährleisten empfehlen sich einige bewährte Vorgehensweisen:

- Es empfiehlt sich eine Cloud-Nutzungs- und Sicherheitsrichtlinie zu erstellen. Legen Sie fest, was bei der Cloud-Nutzung erlaubt ist und was nicht. Verwendet ein Unternehmen beispielsweise offiziell OneDrive für die Ablage von Dokumenten, dann ist es angesichts der weit verbreiteten Umsetzung von BYOD (Bring Your Own Device) und der umfassenden Unterstützung anderer Dienste durchaus üblich, dass Mitarbeiter dennoch auch Google Drive verwenden. Administratoren sollten erkennen, dass die Präferenzen der Anwender eine wichtige Rolle spielen. Daher sollten Informationen zur sicheren Cloud-Nutzung und Schulungen für den sicheren Datenaustausch eine wichtige Rolle spielen.

- Wenn Zugriffsrechte auf Dokumente und Ordner gewährt werden, sei es für Mitarbeiter oder externe Partner, gilt jedes Mal ein sehr umsichtiges Vorgehen anzuwenden.

- Berechtigungen müssen entzogen und gelöscht werden, wenn dies erforderlich ist. Beispielsweise bei Abschluss eines Projektes oder beim Austritt eines Mitarbeiters.

- Es ist wichtig die Wechselwirkungen von Konten zu beachten. Viele Mitarbeiter verfügen vermutlich neben den beruflichen auch über private Microsoft- und Google- oder auch Dropbox-Konten. Es ist entscheidend, dass die Mitarbeiter dies zu unterscheiden wissen.

- Der Datenschutz und die Wahrung der Rechte spielen bei der Nutzung der Cloud eine wichtige Rolle, da Unternehmen hier schnell in schwieriges Fahrwasser gelangen. So müssen Vorgaben wie die EU-Datenschutz-Verordnung (DSGVO) oder je nach Unternehmen auch vielfältige Compliance-Vorschriften beachtet werden. So muss auch beispielsweise sichergestellt werden, dass wenn SaaS-Anwendungen nicht mehr genutzt werden, auch die digitalen Spuren diesbezüglich gelöscht werden müssen. Darüber hinaus sollten regelmäßig die genutzten Cloud-Dienste im Hinblick auf ihre Datenschutzeinstellungen geprüft werden. Geht es um personenbezogene Daten, muss beispielsweise ein Data Transfer Impact Assessment (DTIA) durchgeführt werden.

- Beziehen Sie die Cloud-Sicherheit in Sicherheitsschulungen für Unternehmen ein. Nutzen Sie öffentlich bekannt gewordene Sicherheitsvorfälle als Beispiel, um zu zeigen, wie diese hätten vermieden werden können.

Was für Cloud Computing gilt, trifft auf den Einsatz von generativer KI (GenAI) in Unternehmen in vielerlei Hinsicht prinzipiell gleichermaßen zu.

- Unternehmen müssen sich mit dem Thema Schatten-KI auseinandersetzen. Wenn die Belegschaft KI-Tools ohne Genehmigung nutzt, kann das große Risiken mit sich bringen.

- Vor dem produktiven Einsatz einer KI-Lösung im Unternehmen muss gemäß der Datenschutz-Grundverordnung (DSGVO) eine Datenschutz-Folgenabschätzung (DSFA) durchgeführt werden. Mit dieser Risikoanalyse sollen sich die mit der Nutzung verbundenen Datenrisiken besser einschätzen lassen. So gilt es die Datenrisiken bei LLMs zu erkennen und bestmöglich zu minimieren.

- Die KI-VO (AI Act) sieht vor, dass Unternehmen ihre Belegschaft mit den entsprechenden Kompetenzen in Sachen künstliche Intelligenz ausstatten. Die Kenntnis der Herausforderungen kann Risiken deutlich minimieren.