pickup adobe

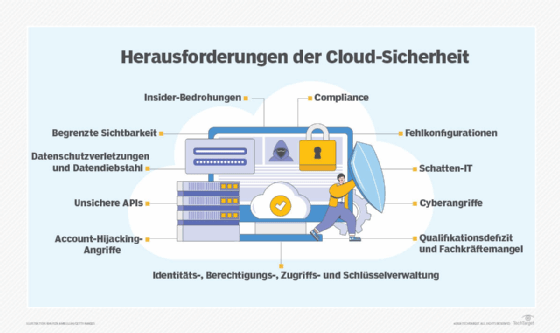

Cloud-Sicherheit: Die größten Herausforderungen im Überblick

Fehlkonfigurationen, begrenzte Transparenz und Schatten-IT sowie mangelnde Identitäts-und Zugriffskontrollen – wie man den größten Risiken der Cloud-Sicherheit begegnen kann.

Alle wesentlichen Vorteile des Cloud Computing - verbesserte IT-Effizienz, Flexibilität und Skalierbarkeit - gehen mit einer großen Herausforderung einher: der Sicherheit.

Cloud-Sicherheitsbedrohungen, -Herausforderungen und -Schwachstellen treten aus mehreren Gründen auf. Zum einen können viele Unternehmen nicht abgrenzen, wo die Verpflichtungen des Cloud-Service-Anbieters (CSP) enden und ihre eigenen im Rahmen des Modells der gemeinsamen Verantwortung (Shared Responsibility) beginnen. Dadurch bleiben Lücken ungesichert und Schwachstellen unbehandelt. Außerdem vergrößert die zunehmende Nutzung von Cloud-Diensten die Angriffsfläche für Unternehmen. Erschwerend kommt hinzu, dass herkömmliche Sicherheitskontrollen und -tools die Anforderungen an die Cloud-Sicherheit möglicherweise nicht erfüllen.

Unternehmen sind zwangsläufig mit den folgenden allgemeinen Herausforderungen für die Cloud-Sicherheit konfrontiert:

- Datenschutzverletzungen und Datendiebstahl.

- Cloud-Fehlkonfigurationen.

- Unsichere APIs.

- Begrenzte Sichtbarkeit.

- Identitäts-, Berechtigungs-, Zugangs- und Schlüsselverwaltung.

- Account-Hijacking-Angriffe.

- Cyberangriffe.

- Insider-Bedrohungen.

- Schatten-IT.

- Fehlende Qualifikationen und Personalprobleme.

- Einhaltung von Vorschriften und Regularien.

Betrachten wir die Herausforderungen im Einzelnen, inklusive der Maßnahmen, um die Risiken zu verringern.

1. Datenschutzverletzungen und Datendiebstahl

Datenschutzverletzungen sind ein Hauptproblem der Cloud-Sicherheit - und das aus gutem Grund. In den letzten Jahren wurden viele Datenschutzverletzungen der Cloud zugeschrieben. Eine der bemerkenswertesten war die Cloud-Fehlkonfiguration von Capital One in den USA im Jahr 2019, die zur Offenlegung von Kundendaten führte.

Eine Datenschutzverletzung kann ein Unternehmen in die Knie zwingen und irreversible Schäden an seinem Ruf, finanzielle Probleme aufgrund gesetzlicher Vorschriften, rechtliche Verpflichtungen und Kosten für die Reaktion auf den Vorfall verursachen.

Zu den Maßnahmen zur Vermeidung von Datenschutzverletzungen in der Cloud gehören folgende:

- Führen Sie Datenrisikobewertungen durch.

- Schützen Sie Daten mit Cloud-Verschlüsselung.

- Einen Reaktionsplan für Zwischenfälle erstellen.

- Befolgen Sie den Grundsatz der geringsten Privilegien (POLP).

- Festlegung von Richtlinien für die sichere Löschung und Entsorgung von Daten.

2. Fehlkonfigurationen

Cloud-Ressourcen sind anfällig für Angriffe, wenn sie falsch konfiguriert sind. So wurde beispielsweise die Sicherheitsverletzung bei Capital One auf eine Fehlkonfiguration der Web Application Firewall zurückgeführt, die Amazon Simple Storage Service-Buckets offenlegte. Neben unsicherer Speicherung sind übermäßige Berechtigungen und die Verwendung von Standardanmeldeinformationen zwei weitere wichtige Quellen für Cloud-Schwachstellen. Eine unzureichende Änderungskontrolle kann ebenfalls zu Cloud-Fehlkonfigurationen führen.

Zu den Strategien zur Vermeidung von Cloud-Fehlkonfigurationen gehören folgende:

- Durchführung von Datenrisikobewertungen.

- Einen Reaktionsplan für Zwischenfälle aufstellen.

- Überwachung, welche Daten über das Internet zugänglich sind.

- Sicherstellen, dass externe Partner die Änderungsverwaltungs-, Freigabe- und Testverfahren einhalten, die von internen Entwicklern verwendet werden.

- Verwendung einer automatischen Änderungskontrolle zur Unterstützung schneller Anpassungen.

- Durchführung regelmäßiger Sicherheitsschulungen für Mitarbeiter, Auftragnehmer und Drittnutzer.

3. Unsichere APIs

Die Benutzeroberflächen und APIs der Cloud-Anbieter (Cloud Service Provider, CSP), die Kunden zur Interaktion mit Cloud-Diensten nutzen, gehören zu den am stärksten gefährdeten Komponenten einer Cloud-Umgebung. Die Sicherheit eines jeden Cloud-Dienstes beginnt damit, wie gut die Benutzeroberflächen und APIs geschützt sind - eine Aufgabe, für die sowohl die Kunden als auch ihre CSPs verantwortlich sind. Die CSPs müssen sicherstellen, dass die Sicherheit integriert ist, und die Kunden müssen bei der Verwaltung, Überwachung und sicheren Nutzung von Cloud-Diensten gewissenhaft vorgehen (siehe auch Kostenloses E-Handbook: Ratgeber – APIs richtig absichern).

Zu den Praktiken zur Verwaltung und Behebung unsicherer APIs gehören die folgenden:

- Praktizieren Sie eine sorgfältige API-Hygiene.

- Vermeiden Sie die Wiederverwendung von API-Schlüsseln.

- Verwenden Sie standardisierte und offene API-Frameworks.

- Bewerten Sie alle Cloud-Anbieter und Cloud-Anwendungen vor der Nutzung.

4. Begrenzte Sichtbarkeit

Cloud-Transparenz ist seit langem ein Anliegen von Administratoren in Unternehmen. Eine eingeschränkte Sichtbarkeit der Cloud-Infrastruktur und -Anwendungen über verschiedene IaaS-, PaaS- und SaaS-Angebote hinweg kann zu Cloud-Wildwuchs, Schatten-IT, Fehlkonfigurationen und unzureichender Sicherheitsabdeckung beitragen, was zu Cyberangriffen, Datenverlust und Datenschutzverletzungen führen kann.

Multi-Cloud-Umgebungen haben die Herausforderungen in Bezug auf die Sichtbarkeit noch verschärft, da Sicherheitsteams Schwierigkeiten haben, Tools zu finden, die einen effektiven Überblick über zwei oder mehr Cloud-Provider bieten.

Zu den Maßnahmen zur Verbesserung der Visibilität und zur Abschwächung der Auswirkungen geringer Transparenz gehören folgende:

- Vorschreiben und Durchsetzen einer Cloud-Sicherheitsrichtlinie.

- Regelmäßige Schulungen zum Sicherheitsbewusstsein durchführen.

- Regelmäßige Bewertungen der Cloud-Sicherheit vornehmen.

- Kontinuierliche Überwachung in Echtzeit durchführen.

5. Identitäts-, Berechtigungs-, Zugriffs- und Schlüsselverwaltung

Die meisten Cloud-Sicherheitsbedrohungen - und Cybersecurity-Bedrohungen im Allgemeinen - sind mit Fragen des Identitäts- und Zugriffsmanagements (IAM) verbunden. Zu diesen Bedrohungen gehören die folgenden:

- Unzureichender Schutz der Anmeldeinformationen.

- Mangel an automatisierter Rotation von kryptografischen Schlüsseln und Zertifikaten.

- Herausforderungen bei der IAM-Skalierbarkeit.

- Fehlen von Multifaktor-Authentifizierung (MFA).

- Schlechte Passwort-Hygiene.

Die klassischen IAM-Herausforderungen werden durch die Cloud-Nutzung noch verschärft. Die Bestandsaufnahme sowie die Verfolgung, Überwachung und Verwaltung der schieren Anzahl der genutzten Cloud-Konten wird durch Probleme bei der Bereitstellung und Aufhebung der Bereitstellung, Zombie-Konten, übermäßige Administratorkonten und Benutzer, die IAM-Kontrollen umgehen, zusätzlich zu den Herausforderungen bei der Definition von Rollen und Berechtigungen erschwert.

Zu den Strategien zur Bewältigung von Identitätssicherheitsproblemen in der Cloud gehören die folgenden:

- Verwenden Sie Multifaktor-Authentifizierung (MFA).

- Erweitern Sie die bewährten Verfahren zur Schlüsselverwaltung auf die Cloud.

- Überwachen Sie Benutzerkonten regelmäßig.

- Entfernen Sie ungenutzte und nicht mehr benötigte Anmeldeinformationen und Zugriffsberechtigungen.

- Befolgen Sie bewährte Verfahren für Passwörter.

6. Account-Hijacking-Angriffe

Beim Cloud-Konto-Hijacking wird das Cloud-Konto eines Mitarbeiters von einem Angreifer übernommen. Der Angreifer nutzt dann das Cloud-Konto des Mitarbeiters, um unbefugten Zugriff auf die sensiblen Daten und Systeme eines Unternehmens zu erhalten.

Die Kompromittierung von Cloud-Konten kann durch Phishing-Angriffe, das Ausspähen von Anmeldeinformationen, dem Erraten schwacher Passwörter oder der Verwendung gestohlener Anmeldeinformationen, unsachgemäßer Codierung, versehentlicher Exposition und Fehlkonfigurationen der Cloud erfolgen. Wenn sie erfolgreich sind, können Angriffe zum Hijacking von Cloud-Konten zu Dienstunterbrechungen und Datenverletzungen führen.

Zu den Maßnahmen zur Verhinderung von Cloud-Account-Hijacking-Angriffen gehören die folgenden:

- Verwenden Sie MFA (Multifaktor-Authentifizierung).

- Befolgen Sie das Prinzip der geringsten Berechtigung und der minimalen Rechtevergabe (POLP).

- Verweigern Sie so viel Zugriff, wie der CSP unterstützt.

- Trennen Sie Cloud-Umgebungen wann immer möglich.

- Führen Sie regelmäßige Überprüfungen des Benutzerzugriffs durch.

7. Insider-Bedrohungen

Insider, einschließlich aktueller und ehemaliger Mitarbeiter, Auftragnehmer und Partner, können Datenverluste, Systemausfälle, Vertrauensverluste bei Kunden und Datenschutzverletzungen verursachen.

Insider-Bedrohungen lassen sich in drei Kategorien einteilen:

- Gefährdete Insider - beispielsweise ein Mitarbeiter, der auf einen Phishing-Link klickt und dessen Anmeldedaten gestohlen werden oder der Malware auf das Unternehmensnetzwerk herunterlädt.

- Fahrlässige Insider - zum Beispiel ein Mitarbeiter, der ein Gerät verliert, das Unternehmensdaten enthält oder von dem ein Angreifer seine Anmeldedaten stehlen kann.

- Böswillige Insider - etwa ein Mitarbeiter, der Daten stiehlt, um Betrug zu begehen.

Insider-Bedrohungen in der Cloud stellen die gleichen Risiken dar und fallen in die gleichen Kategorien, obwohl das Problem aufgrund der inhärenten Sicherheitsrisiken des Fernzugriffs in der Cloud und der Leichtigkeit der gemeinsamen Nutzung oder versehentlichen Preisgabe von in der Cloud gespeicherten Daten größer ist.

Zu den Strategien zur Abwehr von Insider-Bedrohungen in der Cloud gehören die folgenden:

- Regelmäßige Schulungen zum Sicherheitsbewusstsein durchführen.

- Beseitigung von Cloud-Fehlkonfigurationen.

- Befolgen Sie den Grundsatz der geringsten Privilegien.

- Trennen Sie Cloud-Umgebungen wann immer möglich.

- Führen Sie regelmäßige Zugriffsüberprüfungen durch.

- Autorisieren und überprüfen Sie regelmäßig die Zugriffskontrollen der Benutzer.

8. Cyberangriffe

Cloud-Umgebungen und Cloud-Konten sind denselben Angriffen ausgesetzt, die auch auf lokale Umgebungen abzielen. Dazu gehören DoS, DDoS, Account-Hijacking, Phishing, Ransomware und andere Malware-Angriffe sowie Cloud-Schwachstellen und Insider-Bedrohungen.

Einige Cyberangriffe sind spezifisch für die Cloud, beispielsweise die missbräuchliche Nutzung von Cloud-Diensten. Angreifer nutzen legitime SaaS-, PaaS- und IaaS-Angebote und tarnen sich, um Cloud-Kunden anzugreifen, die annehmen, der Angreifer sei eine legitime Quelle.

Cloud-spezifische Malware ist ebenfalls ein Problem - nämlich Malware, die die Cloud für Befehl und Kontrolle nutzt, sowie Malware, die auf Cloud-Ressourcen und -Konten abzielt. Böswilliges Krypto-Mining, auch als Krypto-Jacking bekannt, ist beispielsweise ein Angriff, bei dem Bedrohungsakteure die Ressourcen eines Opfergeräts, einschließlich Energie und Rechenleistung, stehlen, um Transaktionen innerhalb einer Blockchain zu überprüfen.

Cyberangriffe auf die Cloud können zu Leistungseinbußen, Ausfallzeiten, unwissentlichem Hosting von Malware, Datenverlusten und vielem mehr führen.

Zu den Maßnahmen zur Eindämmung von Cyberangriffen auf die Cloud gehören die folgenden:

- Verwenden Sie MFA (Multifaktor-Authentifizierung).

- Verschlüsseln Sie alle in der Cloud gespeicherten Daten.

- Überwachen Sie die Cloud-Nutzung der Mitarbeiter.

- Sichern Sie Cloud-Workloads und Daten.

- Segmentieren Sie Cloud-Netzwerke.

- Verwendung von Technologien zur Vermeidung von Datenverlusten.

- Befolgen Sie den Grundsatz der geringsten Privilegien.

- Implementierung von Erlaubnis- und Sperrlisten.

9. Schatten-IT

Schatten-IT ist Hardware oder Software, die von Mitarbeitern verwendet wird, die nicht von der IT-Abteilung des Unternehmens zugelassen oder unterstützt wird. Die Nutzung von Schatten-IT kann zu Problemen mit der Compliance, Sicherheitsbedrohungen wie Datenverlust und Datenschutzverletzungen und Probleme bei der Netzwerkbandbreite führen.

Unter Cloud-Schatten-IT versteht man insbesondere die Verwendung von nicht im Unternehmen unterstützten Cloud-Diensten wie exemplarisch Google Workspace, Dropbox oder Slack.

Zu den Maßnahmen zur Verringerung der Bedrohung durch Cloud-Schatten-IT gehören die folgenden:

- Halten Sie regelmäßig Schulungen zum Sicherheitsbewusstsein ab, in denen Sie auf Schatten-IT und ihre Auswirkungen hinweisen.

- Verwenden Sie Tools, um Cloud-Schatten-IT-Anwendungen zu erkennen.

- Erstellen und implementieren Sie eine Schatten-IT-Richtlinie.

- Verwenden Sie einen Cloud Access Security Broker (CASB), um Cloud-Schatten-IT zu erkennen, zu überwachen und zu verwalten.

- Implementierung von Erlaubnis- und Sperrlisten.

10. Qualifikationsdefizit und Fachkräftemangel

Die IT-Branche sieht sich seit Jahren mit einem Qualifikationsdefizit und einem Arbeitskräftemangel konfrontiert, insbesondere im Bereich Cybersicherheit. Dieses altbekannte Problem besteht auch bei der Cloud-Expertise und noch deutlicher bei der Cloud-Sicherheit, die spezielle Fähigkeiten und Tools erfordert.

Die Qualifikationslücke im Bereich der Cybersicherheit lässt sich auf die folgenden fünf Hauptursachen zurückführen:

- Die Nachfrage nach Talenten im Bereich der Cybersicherheit steigt ständig.

- Dem Pool an Talenten im Bereich Cybersicherheit fehlt es an Diversität.

- Die Erwartungen der Arbeitgeber sind unrealistisch.

- Die Mitarbeiter halten ihre Fähigkeiten nicht auf dem neuesten Stand.

- Burnout nimmt zu, und Cybersicherheitsexperten wandern aus dem Beruf ab.

Zu den Maßnahmen zur Behebung des Qualifikationsdefizits und der Personalknappheit gehören folgende:

- Weiterqualifizierung bestehender Mitarbeiter.

- Förderung von Cloud-Sicherheitszertifizierungen und -Schulungen für Mitarbeiter.

- Unterstützung bestehender Sicherheitsteams, um Stress abzubauen und Burnout vorzubeugen.

- Rekrutieren und stellen Sie aus einem diversen Pool von Mitarbeitern ein.

- Automatisieren Sie Aufgaben wo möglich.

11. Compliance

Die Einhaltung interner, behördlicher und branchenspezifischer Vorschriften und Spezifikationen war schon schwierig, bevor die Cloud-Nutzung allgegenwärtig war. Seit der weit verbreiteten Nutzung der Cloud ist sie nur noch schwieriger geworden.

Die Einhaltung von Cloud-Vorschriften wie Datenschutz-Grundverordnung (DSGVO), Telekommunikationsgesetz, HIPAA und PCI DSS und GDPR liegt in der gemeinsamen Verantwortung von Kunden und CSPs. Die Kunden müssen ihren Teil zur Einhaltung der Vorschriften beitragen und auch ihre CSPs überprüfen, um sicherzustellen, dass sie die Anforderungen erfüllen. Die Nichteinhaltung der Vorschriften kann zu rechtlichen Schritten, Geldstrafen, Geschäftsunterbrechungen, Datenverlusten und Datenschutzverletzungen führen.

Zu den Schritten, die zur Einhaltung der Vorschriften beitragen, gehören folgende:

- Befolgen Sie den Grundsatz der geringsten Privilegien (POLP).

- Verwenden Sie MFA.

- Definieren und implementieren Sie starke Zugriffskontrollen.

- Führen Sie einen Compliance-Audit durch.

- Anwendung von Cloud-Frameworks.

- Festlegung und Durchsetzung einer Sicherheitsrichtlinie für die Cloud.

- Regelmäßige Aktualisierung und Patching der Systeme.