iaremenko - stock.adobe.com

Blockchain: Die wichtigsten Sicherheitsrisiken im Überblick

Blockchain ist ein attraktives Ziel für Angreifer. Die Risiken reichen von mangelnden Vorschriften, über menschliche Schwachstellen bis hin zu Blockchain-spezifischen Attacken.

Die Blockchain-Technologie hat eine Reihe von Sicherheitsvorteilen. Die Überprüfung von Transaktionen hängt nicht mehr von einer einzigen zentralen Institution ab. Die Tatsache, dass es keinen SPoF (Single Point of Failure) gibt, ist nicht nur ein inhärenter Sicherheitsvorteil eines dezentralen Strukturparadigmas, sondern auch ein grundlegender philosophischer und geschäftlicher Antriebsfaktor.

Die Blockchain verfügt außerdem über mehrere integrierte Sicherheitsfunktionen, darunter Kryptografie, softwarevermittelte Verträge und Identitätskontrollen. Sie bietet ein hohes Maß an Datenschutz und Integrität, indem sie eine verteilte Methode zur Überprüfung des Zugriffs, zur Authentifizierung von Transaktionsaufzeichnungen und zur Wahrung der Privatsphäre ermöglicht.

Trotz dieser Security-Merkmale ist der Blockchain-Markt jedoch voller Sicherheitsrisiken. Wo es Potenzial für einen Gewinn gibt, gibt es auch böswillige Akteure - und Blockchain-Netzwerke fördern beides.

Hier sind sechs Aspekte, die zu Problemen bei der Sicherheit in Sachen Blockchain führen können.

1. Neue Taktiken zur Ausnutzung der Blockchain

Neue Technologien bringen neue Werkzeuge und Methoden zur Angreifbarkeit mit sich, und Blockchain ist da keine Ausnahme. Es entsteht eine neue Klasse von Cyberbedrohungen, die einzigartige Taktiken für Blockchain-Netzwerke beinhalten. Dazu gehören die folgenden:

- 51-Prozent-Angriffe liegen vor, wenn sich die Mehrheit eines Netzwerks gegen eine Minderheit von Teilnehmern verschwört, wie bei mehreren Vorfällen mit Plattformen wie Ethereum Classic, Verge Currency und ZenCash (jetzt Horizen) zu beobachten war. Bei einem 51-Prozent-Angriff erlangt ein böswilliger Schürfer oder eine Gruppe von Schürfern die Kontrolle über mehr als 50 Prozent der Hash-Nutzung oder der Rechenressourcen eines Netzwerks, was ihnen die Möglichkeit gibt, die Blockchain zu verändern. Die kontrollierende Partei könnte dann Transaktionen verhindern, Zahlungen stoppen, Transaktionen rückgängig machen und Doppelzahlungen vornehmen, eine Art von Betrug, der auftritt, wenn Coins in mehr als einer Transaktion verwendet werden.

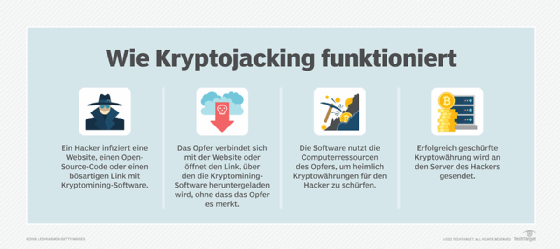

- Krypto-Jacking bedeutet, dass Computer wegen ihrer Rechenleistung gekapert werden, um Kryptowährungen zu schürfen. Dies ist ein Beispiel für Backdoor- und On-Ramp-Exploits, die Angriffen auf die Lieferkette ähneln, aber die verteilte Natur der Blockchain nutzen. Bei einem Krypto-Jacking-Angriff infiziert Malware ein Zielgerät und nutzt dessen Stromversorgung, Hardware und andere Ressourcen zum Mining von Kryptowährungen für den Angreifer.

- Bei Flash-Loan-Angriffen werden Smart Contracts angegriffen, die für die Unterstützung von Flash Loans ausgelegt sind, das heißt von Krediten, mit denen Nutzer Vermögenswerte ohne Sicherheiten ausleihen können, um diese an anderer Stelle abzuschöpfen. Bei diesen Angriffen werden ungesicherte Kredite durch die Manipulation von Smart-Contract-Eingaben ausgenutzt.

- Rug Pulls sind, wenn Insider - wie Krypto-Entwickler, kriminelle Gruppen oder bezahlte Influencer - einen Hype um ein Projekt erzeugen, um es dann aufzugeben und mit den Geldern der Investoren zu verschwinden. Solche Pump-and-Dump-Schemata führten im Jahr 2022 bei nur 48 Angriffen zu Verlusten in Höhe von 170 Millionen US-Dollar und machten mehr als die Hälfte aller Betrugsversuche auf Kryptowährungsplattformen aus, so Crystal Blockchain.

2. Alte Exploits, neue Plattform

Böswillige Akteure entwickeln nicht nur neue Angriffe speziell für die Blockchain, sondern passen auch bewährte Angriffsmethoden an die Blockchain an. Beispiele hierfür sind die folgenden:

- Bei Phishing-Angriffen setzen böswillige Akteure Social-Engineering-Techniken ein, um an die Anmeldedaten der Benutzer zu gelangen, Malware auf den Geräten der Benutzer zu installieren und die privaten Schlüssel und Seed-Phrasen der Benutzer zu erlangen. Dies sind Wiederherstellungsphrasen, die während der Einrichtung von Krypto-Wallets generiert werden und es den Benutzern ermöglichen, auf ihre Wallets zuzugreifen, wenn sie ihr Passwort vergessen oder ihr Gerät verlieren.

- Von Sybil-Angriffen spricht man, wenn böswillige Akteure mehrere falsche Identitäten erstellen und verwenden, um ein System zu fluten, zu übernehmen oder zum Absturz zu bringen - in der Regel, um die Autorität zu untergraben. Einige der ersten Fälle von Sybil-Angriffen betrafen Peer-to-Peer-Netzwerke. In einem Blockchain-Kontext beinhalten Sybil-Angriffe, dass Angreifer mehrere gefälschte Knoten im Blockchain-Netzwerk verwenden, was es ihnen ermöglicht, Verbindungen und Transaktionen zu verhindern, die Kontrolle über das Netzwerk zu übernehmen und 51-Prozent-Angriffe durchzuführen.

- DDoS-Angriffe treten auf, wenn Angreifer ihr Zielnetzwerk überlasten und das System verlangsamen oder zum Absturz bringen, so dass legitime Nutzer keine Dienste mehr in Anspruch nehmen können. Ein DDoS-Angriff auf ein Blockchain-Netzwerk hat das gleiche Ziel, nämlich das System lahmzulegen. Bei einem DDoS-Angriff auf die Blockchain könnten böswillige Akteure das Netzwerk beispielsweise mit Spam-Transaktionen überfluten, wodurch der Betrieb verlangsamt wird und legitime Nutzer keinen Zugriff mehr haben.

3. Der Risikofaktor Mensch

Viele Blockchain-Angriffe konzentrieren sich weniger auf die Technologie als vielmehr auf grundlegende menschliche Schwachstellen. So waren beispielsweise gestohlene kryptografische Schlüssel - private digitale Signaturen - die wahrscheinliche Ursache für den Angriff auf die Krypto-Börse Bitfinex im Jahr 2016.

Schwachstellen in Endpunkten sind auch Einstiegspunkte für böswillige Akteure, zum Beispiel auf der Ebene von Geräten, Anwendungen, Wallets oder Drittanbietern. Auch Angestellte und Mitarbeiter von Anbietern sind Ziele. So wurde beispielsweise die Kryptobörse Bithumb 2017 über den Computer eines Mitarbeiters gehackt. Fehlerhafte Dateneingabe und Inkompetenz der Entwickler, auch ohne böswillige Absichten, sind weitere Risiken, die es zu beachten gilt.

4. Nicht alle Blockchains sind gleich

Blockchain-Architekturen unterscheiden sich stark voneinander, vor allem wenn es darum geht, wie unterschiedliche Strukturen und Komponenten zu Sicherheitsabstrichen führen. Private und öffentliche Blockchains unterscheiden sich zum Beispiel darin, ob bekannte oder unbekannte Entitäten dem Netzwerk beitreten und an der Überprüfung teilnehmen können.

In verschiedenen Netzkonfigurationen kommen unterschiedliche Komponenten zum Einsatz, die unterschiedliche Sicherheitsrisiken bergen. Diese Konfigurationen werfen mehrere Fragen auf: Wie wird ein Konsens erreicht? Wie wird die Identität überprüft? Wie werden Sidechains und/oder Daten im Transit verwaltet? Welche Anreize gibt es für Miner?

Mit der Weiterentwicklung der Komponenten, Algorithmen und Verwendungszwecke von Blockchain werden auch die Angriffstaktiken und Techniken zur Bedrohungsabwehr weiterentwickelt.

5. Fehlende Regulierung

Während viele Befürworter der Blockchain befürchten, dass die Regulierung die Innovation verzögert, können Vorschriften und Normen tatsächlich der Sicherheit und Innovation zugutekommen. Der aktuelle Markt leidet unter einer starken Fragmentierung, bei der verschiedene Unternehmen, Konsortien und Produkte mit unterschiedlichen Regeln und Protokollen arbeiten. Das bedeutet, dass Entwickler nicht aus den Fehlern und Schwachstellen anderer lernen können - ganz zu schweigen von den Risiken einer geringen Integration.

Nur weil zentralisierte Makler korrupt sein können, heißt das nicht, dass eine dezentrale Buchführung immun gegen Korruption ist. Smart Contracts sind kein Ersatz für Compliance. Von Geldwäsche über Fälschungen und Datenschutz bis hin zu Betrug - ein unklares regulatorisches Umfeld verlangsamt die Akzeptanz und ermöglicht es Cyberkriminellen, zu prosperieren.

In der Europäischen Union hat das EU-Parlament im April 2023 die ersten EU-Vorschriften zur Rückverfolgung von Kryptowertetransfers, zur Verhinderung von Geldwäsche sowie gemeinsame Regeln für Aufsicht und Kundenschutz gebilligt. So soll unter anderem sichergestellt werden, dass Transfers stets zurückverfolgt und verdächtige Transaktionen blockiert werden können.

6. Fachkräftemangel in der IT Security

Die aktuelle Cybersicherheitslandschaft leidet unter einem großen Fachkräftemangel. Diese Herausforderung ist im Bereich der Blockchain-Sicherheit noch größer, da noch weniger Cybersicherheitsexperten über Blockchain-Kenntnisse verfügen oder die neuartigen Sicherheitsrisiken der aufkommenden dezentralen Web3-Wirtschaft nicht kennen.