kaptn - Fotolia

Best Practises: Mit Storage-Security Cyberattacken verhindern

Daten sicher zu speichern erfordert eine sorgfältige Planung und Strategie. Hier sind die Schritte, die Sie unternehmen müssen, um wichtige Unternehmensdaten sicher vorzuhalten.

Eine der größten Herausforderungen bei der Sicherheit der Datenspeicherung besteht darin, Eindringlinge am Zugriff auf kritische Speicherressourcen zu hindern. Um die Sicherheit der Daten zu gewährleisten, müssen Unternehmen den Überblick darüber behalten, wo sich die Unternehmensdaten befinden und wer auf sie zugreifen kann. Auch die Sicherheitsrichtlinien müssen regelmäßig aktualisiert werden.

Die Einhaltung der Best Practices für die Storage-Sicherheit trägt dazu bei, die Bedrohung durch Cyberangriffe zu mindern, und dies beginnt mit der Entwicklung umfassender Defense-in-Depth- und mehrstufiger Schutzstrategien.

Unternehmen sollten alle logischen Pfade und Verbindungen zu ihren Speicherumgebungen identifizieren und sicherstellen, dass für alle Schnittstellen die richtigen Berechtigungen mit privilegierten und Zero-Trust-Zugriffsmodellen vorhanden sind. Dafür müssen diese Modelle mithilfe instrumentierter Erkennungs- und Reaktionskontrollen unterstützt werden. Unternehmen wird empfohlen, auf Anomalien bei Zugriffs-, Daten- und Verkehrsmustern sowie auf die Einhaltung der festgelegten Sicherheitsrichtlinien zu achten.

Eine starke Verschlüsselung ist ebenfalls unerlässlich. Die Verschlüsselung sollte im Ruhezustand (Data at Rest) und während der Übertragung (Data in Motion) erfolgen, so dass selbst wenn ein Angreifer Zugriff auf die Daten erhält, die Möglichkeit, diese zu lesen, eingeschränkt wird. Die Verschlüsselung muss so stark sein, dass die Daten zu dem Zeitpunkt, an dem sie gehackt werden können, nicht mehr nutzbar sind.

Daten in der Cloud nicht vergessen

Einer der größten Fehler, den Unternehmen im Umgang mit Cloud-basierten Speicherknoten machen, ist, nicht zu wissen, dass es sie überhaupt gibt. Es ist einfach, einen Speicherknoten einzurichten, der jedem mit dem entsprechenden URL-Zugang Zugriff gewährt.

Ein Informationssicherheitsteam eines Unternehmens sollte ein gewisses Bewusstsein dafür haben, welche Speicherknoten unter den bekannten, vom Unternehmen genutzten Konten der Cloud Service Provider existieren, und sollte versuchen, herauszufinden, wo andere Personen oder Geschäftseinheiten ihre eigenen Konten eingerichtet haben. Die Identifizierung von Speicherpunkten und deren Schutz durch Zugriffskontrollen kann das Potenzial für Datengefährdung oder -verlust erheblich einschränken.

Eine bewährte Best Practice zum Schutz vor Cyberangriffen auf den Datenspeicher besteht darin, sicherzustellen, dass die Speicherressourcen ordnungsgemäß von der Netzwerkinfrastruktur getrennt sind.

Dies geschieht über ein robustes ACL (Access Control List) Whitelisting, das nur den entsprechenden Zugriff erlaubt und nichts weiter, und das sicherstellt, dass die Benutzer, die Zugriff darauf haben, dies nur auf geschützte Weise ohne fremde Berechtigungen tun können. Dies ist effektiv, denn es kommt häufig vor, dass sich Angreifer über ein Benutzerkonto mit zu vielen Berechtigungen oder über Netzwerkdienste Zugang verschaffen, die eigentlich durch ACLs auf den Firewalls hätten blockiert werden müssen.

Ein weiterer häufiger Fehler, den Unternehmen bei der Auslagerung von Daten in die Cloud machen, ist die Annahme, dass für die Sicherheit der Datenspeicherung bereits gesorgt ist. Cloud-Storage-Anwender gehen oft von der falschen Annahme aus, dass die Cloud selbst irgendwie von Natur aus sicher ist. Tatsächlich verfolgen die meisten Betreiber von Cloud-Speichern ein Konzept der geteilten Verantwortung (Shared Responsibility), bei dem der Anbieter für die Sicherheit „der“ Cloud und der Kunde für die Sicherheit „in“ der Cloud verantwortlich ist.

Datenmanagement sorgfältig planen

Unternehmen lassen Speicherressourcen oft ungeschützt, weil sie den Informationsfluss nicht richtig kontrollieren.

Dies kann bedeuten, dass Daten an jedes beliebige System weitergeleitet werden – nicht notwendigerweise an eines, das die Daten benötigt – oder dass Daten nicht ordnungsgemäß entfernt werden, wenn eine Ressource außer Betrieb genommen oder wiederverwendet wird. Unternehmen können ihre Kunden einem Risiko aussetzen, wenn sie an alten Servern festhalten, auf denen sich Daten wie Sozialversicherungsnummern oder Kreditkarteninformationen befinden.

Willkürliches Datenmanagement ist ein weiterer kritischer Fehler bei der Datenspeicherung. Alle Geschäftsdaten sollten nach der erforderlichen Sicherheitsstufe kategorisiert werden. Firmen müssen auch wissen, wo jedes Stück ihrer digitalen und analogen Informationen zu jeder Zeit gespeichert ist.

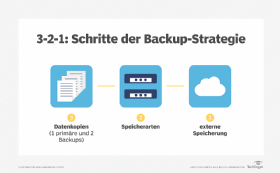

Eine Möglichkeit für Unternehmen, den Überblick zu behalten, wo sich ihre Datenkopien befinden, ist die Implementierung der 3-2-1-Methode für das Backup. Dies bedeutet, dass drei Kopien – eine primäre und zwei Backups – auf zwei verschiedenen Arten von Speichermedien gespeichert sind und eine Kopie der Daten außerhalb des Unternehmens aufbewahrt wird.

Ein weiterer kritischer Fehler ist ein Mangel an grundlegenden Sicherheitsprotokollen. Jedes Unternehmen sollte das Prinzip der geringsten Privilegien anwenden, was bedeutet, dass nur die Mitarbeiter Zugriff auf gespeicherte Daten haben, die diese wirklich benötigen, um ihre Aufgaben zu erfüllen. Zusätzlich bedeutet dies, dass man Standard-Firewalls, Antiviren- und Antimalware-Programme einsetzt und diese immer auf dem neuesten Stand halten sollte.

Ransomware stellt für die meisten Unternehmen eine Herausforderung dar, aber viele können ihre gespeicherten Daten schützen, indem sie starke Sicherheitstechnologien, -praktiken und -trainingsmethoden implementieren. Die richtige Backup-Strategie kann einen großen Beitrag zum Schutz der Daten vor Ransomware-Angriffen leisten. Wenn beispielsweise Band-Backups offline gespeichert werden und nicht mit einem Netzwerk verbunden sind, kann ein Cyberkrimineller nicht auf diese Daten zugreifen.

Gespeicherte Daten lassen sich schützen, indem sie regelmäßig mit einem Backup gesichert werden. Tritt der schlimmste Fall ein und die Speicherressourcen werden angegriffen, haben Anwender beziehungsweise Unternehmen immer noch ihre Daten vorliegen, was den Hacker daran hindert, Lösegeld für sie einzufordern.