sdecoret - stock.adobe.com

Best Practices für die Absicherung von DNS

DNS ist eine Schlüsselkomponente in jedem Unternehmensnetzwerk und gleichermaßen anfällig. Entsprechende Sorgfalt ist bei der Absicherung der Server und des DNS-Verkehrs vonnöten.

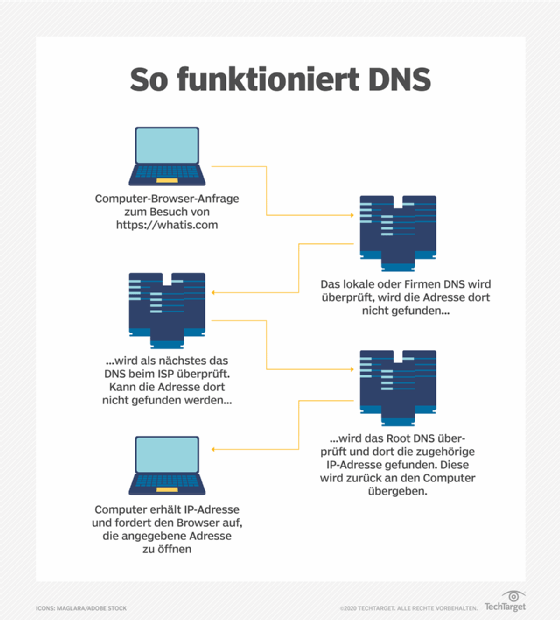

DNS (Domain Name System) ist einer der wichtigsten Dienste in einem Netzwerk. Es übersetzt leicht zu merkende Domänennamen in schwer zu merkende IP-Adressen und ermöglicht es Benutzern und Administratoren, sich auf Netzwerkressourcen mit Namen zu beziehen, während es Netzwerkknoten erlaubt, Pakete mit Ziel-IP-Adressen zu adressieren. Ohne DNS müssten wir IP-Adressen verwenden, um alle Netzwerkressourcen zu ermitteln und zu erkennen.

Es liegt auf der Hand, dass ein solch kritischer Dienst gut vor bösartigen Daten, veränderten Informationen und Abhörmaßnahmen geschützt werden muss. Es existieren zahlreiche Varianten von DNS-Angriffen. Lassen Sie uns einige bewährte DNS-Sicherheitspraktiken untersuchen, die die Integrität und den Datenschutz Ihrer Namensauflösungsdienste schützen.

Grundlegende DNS-Server-Verwaltung

Die erste Gruppe von bewährten DNS-Sicherheitspraktiken umfasst die Erstellung einer abgesicherten und redundanten DNS-Bereitstellung. Verwenden Sie die folgenden Strategien, um eine sichere Basis zu schaffen, die eine solide Plattform für zusätzliche Einstellungen bietet:

Sichern und härten Sie den Host-Server. Härten Sie den Host-Server, auf dem sich das DNS befindet. Stellen Sie sicher, dass der DNS-Dienst auf einer aktuellen Betriebssystemversion läuft, für die regelmäßig Patches zur Verfügung stehen. Führen Sie nur notwendige Software und Dienste ohne zusätzliche Anwendungen aus, die Schwachstellen verursachen könnten.

Einrichtung mehrerer DNS-Server. Vermeiden Sie einzelne Fehlerquellen (Single Point of Failure, SPoF), indem Sie mehrere DNS-Server einrichten. Diese Redundanz ermöglicht es Client-Geräten, Namen aufzulösen, auch wenn ein Server gerade nicht verfügbar ist. Es empfiehlt sich, die Server in der Nähe der Benutzer aufzustellen, so dass Unternehmen DNS-Server in Zweigstellen einsetzen können. Verwenden Sie das Dynamic Host Configuration Protocol (DHCP), um DNS-Servereinstellungen zusammen mit anderen Standard-IP-Adressinformationen bereitzustellen.

Kontrollieren Sie den Zugriff auf DNS-Server. Die Kontrolle des Zugriffs auf DNS-Dienste und Ressourceneinträge ist von entscheidender Bedeutung. Beschränken Sie den Konsolenzugriff auf autorisierte Administratoren und implementieren Sie starke Authentifizierungsmethoden, einschließlich Multifaktor-Authentifizierung (MFA) und starker Passwörter. Befolgen Sie das Prinzip der geringsten Privilegien (POLP).

Aufrechterhaltung einer soliden Disaster-Recovery-Politik. Führen Sie einen regelmäßigen Sicherungsplan durch, um DNS- und Konfigurationsinformationen zu schützen. Implementieren Sie neben diesem Sicherungsplan eine Standardinfrastruktur für die Übertragung von DNS-Zonen, um sicherzustellen, dass alle Server aktuelle Informationen zur Namensauflösung enthalten. Dies sollte Teil des größeren Notfallwiederherstellungsplans des Unternehmens sein.

Standard-DNS-Server-Konfigurationen

Nachdem Sie die DNS-Plattform gehärtet haben, sollten Sie die Sicherheitseinstellungen innerhalb des DNS-Dienstes selbst berücksichtigen. Die folgenden Best Practices beschreiben DNS-Konfigurationen, die dazu beitragen, Bedrohungen der Namensauflösung abzuschwächen:

DNS-Weiterleitung implementieren

Leiten Sie DNS-Namensauflösungsanfragen für externe Ressourcen an dedizierte DNS-Server in der DMZ um. Interne DNS-Server lösen interne Ressourcen auf. Wenn Anfragen eingehen, die nicht mit einer internen Ressource übereinstimmen, werden sie an spezielle DNS-Server mit direkter Verbindung zum Internet weitergeleitet. Diese Namensauflösungsserver lösen wiederum IP-Adressen für Internet-Sites auf. Dadurch, dass interne DNS-Server nicht direkt mit dem Internet verbunden sind, wird ihre Sicherheit erhöht.

DNS-Zonenübertragungen verwalten

DNS-Zonenübertragungen halten redundante DNS-Server auf dem neuesten Stand. Die Implementierung des DNS-Dienstes ermöglicht es Administratoren in der Regel, Zonenübertragungen auf bestimmte IP-Adressen zu beschränken. Stellen Sie sicher, dass diese Einstellung nur legitime DNS-Server und keine zusätzlichen Geräte einschließt. DNS-Verschlüsselungsoptionen, darunter Domain Name Security Extensions (DNSSEC), tragen ebenfalls zur Sicherheit dieses Prozesses bei.

Active-Directory-integrierte-Zonen implementieren

Active-Directory- und DNS-Administratoren können DNS-Zonentransfers und DNS-Updates in den umfassenderen AD-Replikationsprozess integrieren. Diese Option bietet zusätzliche Sicherheit für DNS-Informationen innerhalb der AD-Replikation. Außerdem bietet sie eine Multi-Master-Replikation von DNS-Daten, wodurch eine separate DNS-Replikationstopologie überflüssig wird. Der AD-Replikationsprozess sorgt außerdem für mehr Redundanz und Effizienz.

DNS-Filterung zum Blockieren bösartiger Websites verwenden

DNS-Filter prüfen Client-Domänenanfragen anhand einer Blockliste (Negativliste), um den Zugriff auf bestimmte Websites zu verhindern, bevor die Namensauflösung überhaupt versucht wird. Auf diese Weise werden viele Bedrohungen effektiv gestoppt, bevor sie auftreten - zum Beispiel wird verhindert, dass Benutzer auf Websites zugreifen, die Malware oder Inhalte enthalten, die gegen die Richtlinien des Unternehmens zur akzeptablen Nutzung verstoßen. Administratoren können benutzerdefinierte Blocklisten pflegen oder aktualisierte Listen von Drittanbietern beziehen.

DNS-Verschlüsselung implementieren

Verschlüsselung ist der entscheidende Faktor für den Schutz der Integrität von DNS-Daten und der Vertraulichkeit von Client-Anfragen zur Namensauflösung. Unternehmen können mehrere Verschlüsselungsoptionen in Betracht ziehen, darunter Ansätze zur Validierung von DNS-Daten wie DNSSEC oder zum Schutz von Client-Abfragen wie DNSCrypt, DNS over TLS (DoT) oder DNS over HTTPS (DoH).

DNSSEC. Moderne DNS-Dienste bieten DNSSEC, das zum Schutz vor Cache Poisoning und Spoofing entwickelt wurde. DNSSEC verwendet digitale Signaturen, um die Quelle von DNS-Daten zu bestätigen. DNSSEC bietet jedoch weder Datenvertraulichkeit noch Schutz für DNS-Namensauflösungsanfragen.

DNSCrypt. DNSSEC schützt keine Client-Namensauflösungsanfragen, aber die Open-Source-Software DNSCrypt tut dies. Es verifiziert die Quellen der DNS-Antworten und bestätigt, dass die Antworten während der Übertragung nicht verändert wurden. Außerdem wird die Anonymität der Kunden gewahrt.

DNS über TLS (DNS over TLS, DoT). DoT verwendet TLS zur Verschlüsselung von Namensauflösungsanfragen zwischen DNS-Clients und DNS-Servern, um Lauschangriffe zu verhindern. Es erhöht auch den Datenschutz, indem es ISPs daran hindert, Anfragen zur Namensauflösung zu protokollieren. Die Implementierung von DoT erfordert einen gewissen Aufwand, kann aber erhebliche Vorteile bieten. DoT verwendet den TCP-Port 853, was möglicherweise Änderungen an den Firewall-Kontrollen erfordert.

DNS über HTTPS (DoH). DoH verfolgt einen ähnlichen Ansatz wie DoT, kapselt aber DNS-Anfragen in HTTPS-Pakete ein. Dieser Datenverkehr sieht genauso aus wie jede andere HTTPS-Webkommunikation und ist somit vor Überwachungstools und Lauschangriffen wirksam verborgen. Wie der reguläre HTTPS-Verkehr wird er über den Standard-TCP-Port 443 abgewickelt. Sowohl DoT als auch DoH erfreuen sich immer größerer Beliebtheit, da die Client-Plattformen diese Verfahren unterstützen. DoH bietet mehr Datenschutz und funktioniert mit jedem Browser, ist aber nicht ganz so effizient wie DoT.

Einführung von bewährten DNS-Sicherheitsverfahren

Die Bedeutung von DNS kann gar nicht hoch genug eingeschätzt werden. Ohne sie wäre die Netzwerkkommunikation weitaus schwieriger. Verschiedene böswillige Aktivitäten bedrohen die Namensauflösung, darunter unbefugte Datenänderungen und Verletzungen des Datenschutzes. Entkräften Sie diese Risiken, indem Sie DNS auf gehärteten Servern einsetzen und Konfigurationen festlegen, die den Sicherheitsanforderungen Ihres Unternehmens entsprechen. Achten Sie außerdem auf die letzte Meile im Namensauflösungsprozess, indem Sie die Daten zwischen dem DNS-Client und den Namensauflösungsservern verschlüsseln.

Vergleichen Sie diese Liste bewährter Verfahren mit Ihrer aktuellen DNS-Infrastruktur, um zu sehen, wo Sie die Sicherheit Ihres Unternehmens verbessern und Ihren Clients bessere Dienste zur Namensauflösung anbieten können.