ptnphotof - Fotolia

Azure Private Link: Sicherer Zugriff auf Cloud-Ressourcen

Azure Private Link ermöglicht den Zugriff auf Azure-Dienste über private IP-Adressen, ohne den öffentlichen Internetverkehr zu nutzen. Wir zeigen in diesem Beitrag die Vorteile.

Azure Private Link stellt eine Möglichkeit zur Verfügung, um Azure-Dienste wie Azure Storage, SQL-Datenbanken oder eigene Anwendungen über private IP-Adressen im Virtual Network (VNet) zu integrieren. Dabei wird der gesamte Netzwerkverkehr auf das private Azure-Netzwerk beschränkt, ohne dass er das öffentliche Internet durchläuft. Das bietet erhebliche Vorteile in Bezug auf Sicherheit, Datenschutz und Kontrolle.

Besonders in hybriden Cloud-Szenarien, bei denen lokale Infrastruktur mit Cloud-Diensten kombiniert wird, stellt das eine entscheidende Verbesserung dar, da kritische Ressourcen über das private Netzwerk verbunden bleiben. Das ermöglicht eine nahtlose und sichere Verbindung zu diensten wie Cosmos DB, Storage Accounts oder anderen Azure-Plattformdiensten, ohne dass diese über öffentliche IP-Adressen erreichbar sind. Dadurch können zum Beispiel lokale SAP-Instanzen auf Daten in einer Azure Cosmos DB zugreifen, ohne dass der Datenverkehr über das Internet geführt wird. Stattdessen wird eine private IP-Adresse innerhalb des Azure Virtual Network (VNet) zugewiesen, sodass die Kommunikation vollständig über das private Netzwerk läuft.

Ein klassisches Szenario ist die Anbindung eines Onlineshops, der in der Azure Cloud läuft, und eine Cosmos DB als Backend-Datenbank nutzt. Mit Azure Private Link wird der Datenbankdienst über eine private IP-Adresse verfügbar gemacht. Das gewährleistet, dass sowohl die Webanwendung als auch andere Backend-Dienste wie SAP ohne Umweg über das öffentliche Netz sicher auf die Datenbank zugreifen können.

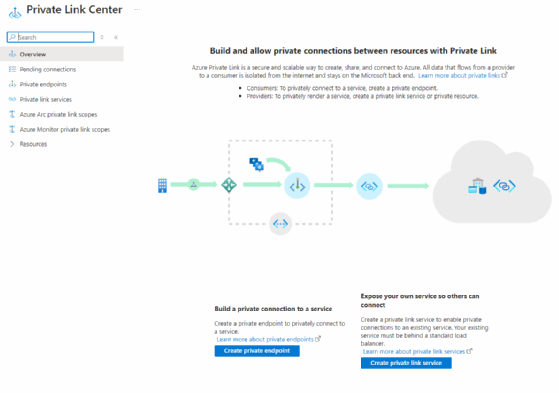

Funktionsweise von Azure Private Link

Azure Private Link basiert auf dem Konzept des Private Endpoint (Privater Endpunkt), der als Schnittstelle zwischen dem Azure-Dienst und dem privaten Netzwerk fungiert. Ein Private Endpoint ist im Wesentlichen eine dedizierte Netzwerkverbindung, die den Zugriff auf einen Azure-Dienst über eine private IP-Adresse im VNet ermöglicht. Durch diese direkte Verknüpfung mit dem Dienst wird der Zugriff auf öffentliche Endpunkte überflüssig, wodurch die Angriffsfläche erheblich reduziert wird.

Ein zentraler Vorteil ist, dass die Kommunikation innerhalb des Azure-Backbones bleibt und nicht durch das öffentliche Internet läuft. Das bedeutet, dass Bedrohungen wie Man-in-the-Middle-Angriffe oder DDoS-Angriffe deutlich schwieriger umzusetzen sind. Darüber hinaus ermöglicht Azure Private Link eine engere Kontrolle der Netzwerksicherheit, da die Verwaltung von Zugriffsbeschränkungen und Firewalls vollständig über private IP-Adressen gesteuert wird.

Um diese private Kommunikation sicherzustellen, müssen DNS-Einträge korrekt konfiguriert werden. Azure erstellt standardmäßig private DNS-Zonen, die an das VNet gebunden sind. Diese DNS-Zonen ermöglichen die korrekte Auflösung der privaten IP-Adressen der jeweiligen Dienste. In hybriden Umgebungen muss zudem sichergestellt werden, dass der lokale DNS-Server diese Zonen über DNS-Forwarding auflösen kann, damit lokale Anwendungen wie SAP oder andere Enterprise-Dienste korrekt mit den Azure-Diensten kommunizieren können.

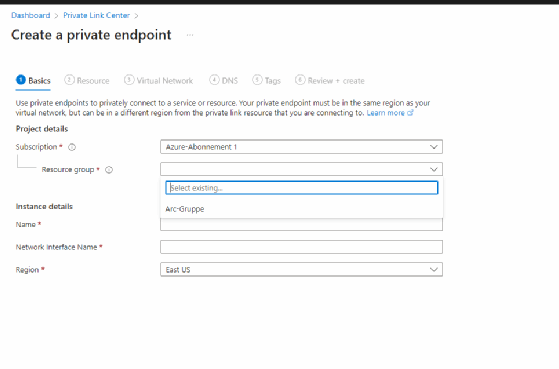

Technische Details zur Implementierung

Ein Private Endpoint wird innerhalb eines bestimmten Subnetzes im Virtual Network konfiguriert. Dabei weist Azure dem Private Endpoint eine private IP-Adresse aus dem Adressraum des Subnetzes zu. Dieser Endpoint kann mit verschiedenen Azure-Diensten verbunden werden, wie zum Beispiel Azure Storage, Azure-SQL-Datenbanken oder Azure App Services. Außerdem unterstützt Private Link die Anbindung von benutzerdefinierten Diensten, was besonders in hybriden Szenarien oder für Multi-Cloud-Umgebungen von Vorteil ist.

Sobald ein Private Endpoint konfiguriert ist, wird er für den zugrunde liegenden Dienst transparent. Der Datenverkehr zu diesem Dienst wird dann automatisch über den Private Link geroutet. Administratoren können zudem Netzwerksicherheitsgruppen (NSGs) und interne DNS-Einträge nutzen, um den Zugriff weiter zu steuern und das Netzwerksegment zu isolieren. Insbesondere in sicherheitskritischen Umgebungen, in denen strikte Trennung und Kontrolle des Datenverkehrs notwendig sind, bietet Azure Private Link eine granularere Steuerung als herkömmliche VPN- oder ExpressRoute-Verbindungen.

Vorteile von Azure Private Link im Unternehmensumfeld

Der Einsatz von Azure Private Link bringt zahlreiche Vorteile in Bezug auf Sicherheitsanforderungen, Compliance und Performance mit sich. Zum einen ermöglicht es Unternehmen, eine Zero-Trust-Architektur aufzubauen, da der Zugriff auf Dienste vollständig über private IP-Adressen kontrolliert wird. Der öffentliche Zugriff auf kritische Daten wird somit vermieden. Zum anderen sorgt die Integration in das Azure-VNet dafür, dass die Latenz minimiert wird, da keine unnötigen Umwege über das öffentliche Internet gemacht werden müssen.

Obwohl Azure Private Link zahlreiche Vorteile bietet, gibt es einige Herausforderungen, die bei der Implementierung berücksichtigt werden müssen. Zum Beispiel erfordert die Verwaltung der DNS-Auflösung in komplexen Multi-VNet-Umgebungen spezielle Konfigurationen. Die DNS-Einträge müssen so eingerichtet werden, dass Anfragen auf die privaten IP-Adressen der Azure-Dienste geleitet werden, anstatt auf die öffentlichen Endpunkte.

Zudem sollte sichergestellt werden, dass alle Sicherheitsrichtlinien und NSGs korrekt konfiguriert sind, um den Zugriff auf die Private Endpoints entsprechend den Unternehmensrichtlinien zu steuern. Auch die Integration mit bestehenden Netzwerkinfrastrukturen, wie VPNs oder ExpressRoute, kann zusätzliche Komplexität mit sich bringen, insbesondere wenn mehrere Abteilungen oder Standorte in den Zugriff eingebunden werden müssen.

Ein weiterer wichtiger Punkt ist die Kostenstruktur von Azure Private Link. Obwohl die Nutzung von Private Endpoints grundsätzlich keinen zusätzlichen Dienstkosten unterliegt, können Kosten durch erhöhten Datenverkehr über ExpressRoute oder VPN-Verbindungen entstehen. Unternehmen sollten daher sorgfältig planen, wie sie ihre Netzwerkkonfiguration optimieren, um unnötige Kosten zu vermeiden.

Vergleich von Azure Private Link und Service Endpoints

Bevor Azure Private Link eingeführt wurde, boten Service Endpoints (Dienstendpunkte) eine ähnliche Lösung für die sichere Anbindung von Diensten. Dabei wurde der Datenverkehr über das Azure Backbone geroutet, jedoch blieben die Dienste weiterhin über öffentliche IP-Adressen ansprechbar. Das führte zu Sicherheitsbedanken, da trotz der Nutzung des internen Azure-Netzwerks der Zugriff auf den Dienst weiterhin über öffentliche IPs erfolgte.

Mit Azure Private Link wird diese Lücke geschlossen, da Dienste nun über private IP-Adressen vollständig in das VNet integriert werden. Dadurch können Unternehmen sicherstellen, dass nur autorisierte Ressourcen im VNet auf den Dienst zugreifen können. Diese Isolation bietet nicht nur eine höhere Sicherheit, sondern auch eine bessere Kontrolle über den Netzwerkverkehr und die Zugriffsmöglichkeiten.