BillionPhotos.com - stock.adobe.

API-Sicherheit: Typische Angriffsarten und Schutzmaßnahmen

Eine wachsende Zahl von API-Angriffen setzt Firmen dem Risiko schwerwiegender Datenverletzungen aus. Erfahren Sie, wie diese Angriffe funktionieren und Schutzmaßnahmen aussehen.

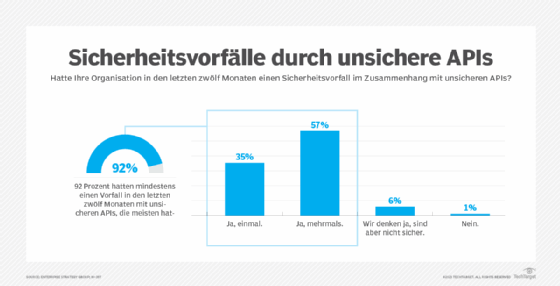

API-Angriffe sind auf dem Vormarsch, wodurch Unternehmen neuen Sicherheitsrisiken ausgesetzt sind. Traditionelle Website-basierte Cyberangriffe zielen auf die Anwendung selbst ab, aber da Unternehmen immer mehr Website-APIs für das Internet freigeben, ziehen diese Verbindungen zunehmend die Aufmerksamkeit von Bedrohungsakteuren auf sich.

Über eine API kann Software mit anderer Software kommunizieren, um Daten und Funktionen gemeinsam zu nutzen. Eine API kann es beispielsweise einem Benutzer ermöglichen, sich bei einer Anwendung mit den Anmeldedaten eines Drittanbieter-Kontos, wie Google, anzumelden. Ein API-Schlüssel autorisiert eine Verbindung zwischen Softwareprogrammen und fungiert wie ein Passwort, um die Anwendung, die die API aufruft, zu identifizieren und nachzuweisen, dass sie über Zugriffsrechte verfügt.

API-Anfragen ähneln den Zugriffsanfragen, die Benutzer von ihren Browsern aus senden, was bedeutet, dass viele Angriffe, die sich gegen Websites richten, auch APIs gefährden können.

5 Arten von API-Angriffen

Böswillige Angreifer verwenden eine Reihe von API-Angriffen und API-Missbrauchstechniken. Dazu gehören die folgenden.

1. Injektionsangriffe

Eine API ist anfällig für SQL Injection oder Cross Site Scripting (XSS), wenn die Entwickler die Abfrageparameter nicht ordnungsgemäß bereinigen, um sicherzustellen, dass die API nur geeignete Daten sendet und empfängt.

Bei Injektionsangriffen fügen Cyberkriminelle bösartigen Code in ihre Abfragen ein, um die API dazu zu bringen, unbefugten Zugriff auf sensible Daten zu gewähren. Anschließend können sie diese Informationen nach Belieben stehlen, ändern, löschen oder ersetzen.

2. Angriffe auf die Zugriffskontrolle

In einigen Fällen können Bedrohungsakteure die standardmäßigen Zugriffskontrollen umgehen, indem sie direkt mit den Ziel-APIs interagieren und deren Sicherheitsschwachstellen ausnutzen. Im schlimmsten Fall bilden APIs mit unzureichenden Authentifizierungs- und Autorisierungskontrollen die Grundlage für massive Datenschutzverletzungen.

Bei einem Angriff mit fehlerhafter Autorisierung auf Objektebene könnte eine API beispielsweise einen Benutzer durch einen userID-Wert in der API-Anforderung erfolgreich authentifizieren, aber eine andere ID im Abfrageparameter akzeptieren.

Wenn die API nicht validiert, dass der authentifizierte Benutzer Zugriff auf die angeforderten Daten haben sollte - das heißt, dass die Benutzer-ID in der Anfrage mit der Benutzer-ID in der Abfrage übereinstimmt -, dann kann ein Angreifer leicht auf die Details des Kontos eines anderen Benutzers zugreifen.

Und wenn keine API-Ratenbegrenzung eingesetzt wird, das heißt die Begrenzung der Anzahl von Aufrufen, die ein Benutzer in einem bestimmten Zeitraum tätigen kann, um die Angriffsfläche zu verringern, dann könnte der Bedrohungsakteur große Mengen an sensiblen Informationen exfiltrieren.

Bei einigen früheren Angriffen war für anfällige API-Endpunkte keinerlei Benutzerauthentifizierung erforderlich, so dass sie für böswillige Angreifer leicht zugänglich waren.

3. Übermäßige Datenexposition

Unternehmen, die ihre APIs nicht effektiv verwalten, erlauben oft, dass zu viele APIs - beispielsweise alte oder Testversionen - im Internet veröffentlicht werden. In einigen Fällen senden solche APIs zu viele Informationen zurück, wenn sie Anfragen erhalten, und geben so möglicherweise sensible Daten preis.

4. DoS- und DDoS-Angriffe

Wenn eine API nicht vor Denial-of-Service- und Distributed-Denial-of-Service-Angriffen geschützt ist, können böswillige Akteure einen Brute-Force-Angriff starten, bei dem sie eine große Datenmenge an die API senden und die gesamte Website zum Stillstand bringen.

5. Angriffe über Dritte

Angreifer können auch über Dritte auf APIs zugreifen. Ein böswilliger Hacker könnte beispielsweise einen vertrauenswürdigen Partner, der über einen legitimen API-Schlüssel verfügt, kompromittieren und diesen für den Zugriff auf die Ziel-API verwenden.

Schutz vor API-Angriffen

Unternehmen sollten APIs so schützen, wie sie jede herkömmliche Webanwendung schützen - indem sie bewährte Verfahren für die Anwendungssicherheit befolgen und geeignete Cybersicherheitsmaßnahmen einsetzen. Ziehen Sie die folgenden Möglichkeiten in Betracht, um API-Schwachstellen zu entschärfen:

- Bereinigen Sie alle Abfrageparameter, die die API interpretieren kann, um XSS, SQL Injection und andere ähnliche Angriffe zu verhindern.

- Führen Sie starke Benutzerauthentifizierungs- und Autorisierungsmechanismen ein, um zu verhindern, dass ein böswilliger Anwender über eine API auf Daten zugreift.

- Stellen Sie sicher, dass DoS- und DDoS-Sicherheitssoftware nicht nur die Hauptwebsite, sondern auch die APIs schützt.

- Führen Sie ein genaues Inventar der APIs, die dem Internet ausgesetzt sind, und ermitteln Sie, welche Drittanbieter und Nutzer Zugang haben. Beurteilen Sie, welche Art und wie viele Informationen die API an den Endnutzer zurückgibt, und stellen Sie sicher, dass es nicht mehr als nötig ist.

Das E-Handbook Ratgeber: APIs richtig absichern liefert Ihnen einen Ratgeber zur praxisnahen Unterstützung bei der Absicherung von APIs.