STOCKYE STUDIO - stock.adobe.com

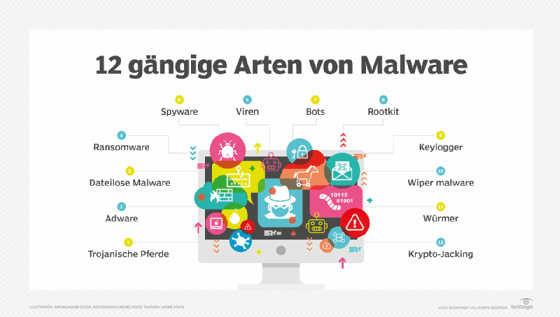

12 gängige Malware-Typen und wie man sich schützt

Der Oberbegriff Malware steht für eine der größten Bedrohungen für die Cybersicherheit von Unternehmen. 12 gängige Typen von Schadsoftware und Schutzmaßnahmen Überblick.

Malware ist eine der größten Sicherheitsbedrohungen für Unternehmen. Laut dem Penetrationstest-Unternehmen DeepStrike werden im Jahr 2025 schätzungsweise 6,5 Milliarden Infektionen Unternehmen betreffen – ein Anstieg gegenüber den rund 6,2 Milliarden Infektionen im Jahr 2024.

Wenn es um Malware geht, ist Prävention entscheidend. Um einen Angriff richtig zu verhindern, ist es wichtig, zunächst zu verstehen, was Malware ist und welche Arten davon am häufigsten vorkommen.

Das Wort „Malware“ ist eine Wortschöpfung aus „malicious software“ (bösartige Software). Es bezeichnet jedes Programm, das dazu dient, Geräte und Netzwerke absichtlich zu schädigen und zu infizieren. Angreifer nutzen Malware, um Daten, Zugangsdaten, Identitäten und Ressourcen zu stehlen, Netzwerke und Dienste zu stören sowie aus Rache, Hacktivismus oder finanziellen Gründen.

Der Oberbegriff Malware umfasst viele Unterkategorien, darunter die folgenden:

- Viren

- Würmer

- Ransomware

- Bots

- Trojanische Pferde

- Keylogger

- Rootkits

- Spyware

- Dateilose Malware

- Krypto-Jacking

- Wiper Malware

- Adware

Betrachten wir die einzelnen Bereiche im Detail.

1. Viren

Ein Computervirus infiziert Geräte und repliziert sich über Systeme hinweg. Viren verbreiten sich durch menschliches Eingreifen. Sobald Benutzer den bösartigen Code auf ihre Geräte heruntergeladen haben - oft über bösartige Werbung oder Phishing-E-Mails - verbreitet sich der Virus in ihren Systemen. Viren können Computerfunktionen und Anwendungen verändern, Daten kopieren, löschen und exfiltrieren, Daten verschlüsseln, um Ransomware-Angriffe durchzuführen, und DDoS-Angriffe ausführen.

Wie man sich vor Viren schützt

Installieren Sie Antiviren- und Antimalware-Software. Halten Sie die Software und Definitionen auf dem neuesten Stand und führen Sie regelmäßig Scans durch, um Infektionen zu erkennen und einzudämmen.

Beispiele für Viren

Der Brain-Virus, der 1986 entwickelt wurde, gilt als der erste MS-DOS-PC-Virus. Er verbreitete sich über infizierte Disketten. Der Zeus-Virus, der erstmals 2006 entdeckt wurde, wird auch heute noch von Bedrohungsakteuren eingesetzt. Angreifer nutzen ihn zum Aufbau von Botnets und als Banking-Trojaner, um die Finanzdaten der Opfer zu stehlen. Die Urheber von Zeus veröffentlichten 2011 den Quellcode der Malware, so dass Bedrohungsakteure aktualisierte und noch bedrohlichere Versionen des ursprünglichen Virus erstellen konnten.

2. Würmer

Ein Computerwurm vermehrt sich selbst und infiziert andere Computer ohne menschliches Zutun. Diese Malware schleust sich über Sicherheitslücken, bösartige Links oder Dateien in Geräte ein. Einmal in Systemen angekommen, suchen die Würmer nach vernetzten Geräten, die sie angreifen können. Würmer bleiben von den Benutzern oft unbemerkt und sind in der Regel als legitime Dateien getarnt.

Wie man sich vor Würmern schützt

Installieren Sie Betriebssystem-Updates und Software-Patches. Verwenden Sie Firewalls, um das Eindringen von Würmern zu verhindern. Führen Sie Antiviren- und Antimalware-Programme aus, um zu verhindern, dass Würmer Netzwerke infizieren und sich dort verbreiten.

Beispiele für Würmer

Der Morris-Wurm, der 1998 veröffentlicht wurde, gilt weithin als der erste Computerwurm, der über das Internet verbreitet wurde. In weniger als einem Tag infizierte der Wurm etwa zehn Prozent der 60.000 mit dem Internet verbundenen Systeme in den USA.

WannaCry, auch eine Form von Ransomware, ist einer der bekanntesten Würmer. Die Malware nutzte die EternalBlue-Schwachstelle in veralteten Versionen des SMB-Protokolls von Windows aus. In seinem ersten Jahr verbreitete sich der Wurm in 150 Ländern. Im Jahr darauf infizierte er fast fünf Millionen Geräte.

3. Ransomware

Ransomware sperrt und verschlüsselt Dateien oder Geräte, sodass sie unzugänglich und unbrauchbar werden, bis die Opfer ein Lösegeld an die Angreifer zahlen, die oft damit drohen, die Daten öffentlich zu veröffentlichen oder dauerhaft zu löschen, bis die Zahlung eingegangen ist.

Zu den gängigen Arten von Ransomware gehören die folgenden:

- Locker-Ransomware sperrt Benutzer vollständig von ihren Geräten aus.

- Krypto-Ransomware verschlüsselt alle oder einige Dateien auf einem Gerät.

- Bei Erpressersoftware (Extortionware) stehlen die Angreifer Daten und drohen, sie zu veröffentlichen, wenn kein Lösegeld gezahlt wird.

- Ransomware mit doppelter Erpressung verschlüsselt und exfiltriert die Dateien der Benutzer. Auf diese Weise können die Angreifer potenziell Zahlungen für das Lösegeld und/oder den Verkauf der gestohlenen Daten erhalten.

- Ransomware mit dreifacher Erpressung fügt einem Angriff mit zweifacher Erpressung, zum Beispiel einem DDoS-Angriff, eine dritte Ebene hinzu, um eine potenziell dritte Zahlung zu verlangen.

Ransomware als Service, auch bekannt als RaaS (Ransomware as a Service), ermöglicht es Dritten, Ransomware zu mieten. Bei diesem Abonnementmodell erhält der Ransomware-Entwickler je nach Ausprägung einen Prozentsatz jedes gezahlten Lösegelds.

Wie man sich vor Ransomware schützt

Datenbackups waren lange Zeit die erste Wahl zum Schutz vor Ransomware. Mit einem ordnungsgemäßen Backup konnten Opfer ihre Dateien aus einer bekanntermaßen funktionierenden Version wiederherstellen. Mit dem Aufkommen von mehrfacher Erpressung durch Ransomware müssen Unternehmen jedoch weitere Maßnahmen ergreifen, um ihre Vermögenswerte vor Ransomware zu schützen, beispielsweise den Einsatz von Antimalware, fortschrittlichen Schutztechnologien und strengen Zugriffskontrollen.

Beispiele für Ransomware

Der AIDS-Trojaner von 1989 war die erste bekannte Ransomware-Kampagne. Ransomware wurde 2013 mit der Veröffentlichung von CryptoLocker, einer Krypto-Ransomware, bekannt. Weitere bekannte Ransomware-Varianten sind REvil, WannaCry und DarkSide RaaS, die beim Angriff auf Colonial Pipeline verwendet wurde.

4. Bots

Ein Bot ist eine sich selbst replizierende Malware, die sich selbst auf andere Geräte überträgt und so ein Netzwerk von Bots oder ein Botnet bildet. Einmal infiziert, führen die Geräte automatisierte Aufgaben aus, die vom Angreifer befohlen werden. Botnets werden häufig für DDoS-Angriffe eingesetzt. Sie können auch Keylogging betreiben und Phishing-E-Mails versenden.

Wie man sich vor Bots schützt

Verwenden Sie Antimalware, Firewalls und Web-Sicherheitstools, um Bot-Infektionen zu verhindern. Wenden Sie Regeln für starke Passwörter an und sensibilisieren Sie die Mitarbeitenden hinsichtlich des Sicherheitsbewusstseins.

Beispiele für Bots

Im Jahr 2016 betraf der DDoS-Angriff des Mirai-Botnetzes mehr als 600.000 IoT-Geräte, darunter Router und IP-Kameras, und legte Dutzende großer Websites lahm, darunter Amazon, Netflix und Airbnb.

5. Trojanische Pferde, Trojaner

Ein Trojanisches Pferd beziehungsweise Trojaner ist eine bösartige Software, die dem Benutzer als legitim erscheint. Trojaner nutzen Social-Engineering-Techniken, um in Geräte oder Netzwerke einzudringen. Sobald sie in ein Gerät eingedrungen sind, wird die Nutzlast des Trojaners - bösartiger Code - installiert, um den Angriff zu erleichtern. Trojaner ermöglichen Angreifern den Zugriff auf ein Gerät durch eine Hintertür, führen Keylogging durch, installieren Viren oder Würmer und stehlen Daten.

Fernzugriffs-Trojaner (RAT, Remote Access Trojaner) ermöglichen es Angreifern, die Kontrolle über ein infiziertes Gerät zu übernehmen. Sobald sie die Kontrolle über ein infiziertes Gerät erlangt haben, können die Angreifer andere Geräte mit dem RAT infizieren und ein Botnetz aufbauen.

Wie man sich vor Trojanern schützt

Klicken Sie niemals auf Links oder laden Sie Anhänge aus nicht vertrauenswürdigen Quellen herunter. Halten Sie Ihre Software auf dem neuesten Stand und weisen Sie Ihre Mitarbeiter an, sichere Passwörter zu verwenden.

Beispiele für Trojaner

Zeus ist ein Virus, der zu einem Trojaner wurde und Man-in-the-Browser-Angriffe nutzt, um Bankdaten zu stehlen und unbefugte Banktransaktionen durchzuführen. Der Emotet-Trojaner wurde erstmals 2014 entdeckt. Trotz einer weltweiten Abschaltung Anfang 2021 haben Angreifer Emotet wieder aufgebaut, und Cyberkriminelle nutzen ihn weiterhin, um die Finanzdaten ihrer Opfer zu stehlen.

6. Keylogger

Ein Keylogger ist eine Überwachungs-Malware, die Tastatureingaben überwacht. Bedrohungsakteure verwenden Keylogger, um die Benutzernamen und Kennwörter der Opfer sowie andere sensible Daten zu erhalten.

Keylogger können Hardware- oder Software-basiert arbeiten. Hardware-Keylogger werden manuell installiert, beispielsweise an einem USB-Port des Zielsystems. Sie speichern die ausgespähten Daten lokal oder versenden diese. Software-Keylogger hingegen erfordern keinen physischen Zugriff. Sie werden von den Opfern häufig über bösartige Links oder Anhänge heruntergeladen. Software-Keylogger zeichnen die Tastenanschläge auf und laden die Daten an den Angreifer hoch.

Wie man sich vor Keyloggern schützt

Verwenden Sie Firewalls, um die Übertragung von Tastatureingaben zu erkennen und zu verhindern. Nutzen Sie, wo immer möglich, Multifaktor-Authentifizierung (MFA). Passwortmanager können Keylogger-Angriffe verhindern, da Benutzer ihre Benutzernamen und Passwörter nicht physisch eingeben müssen und somit verhindert wird, dass ein Keylogger diese aufzeichnet.

Beispiele für Keylogger

Der Keylogger Agent Tesla tauchte erstmals 2014 auf. Die Spyware-RAT plagt Nutzer nach wie vor; ihre neuesten Versionen protokollieren nicht nur Tastatureingaben, sondern machen auch Screenshots von den Geräten der Opfer.

7. Rootkits

Ein Rootkit ist eine bösartige Software, die es Bedrohungsakteuren ermöglicht, aus der Ferne auf ein Gerät zuzugreifen und es zu kontrollieren. Rootkits erleichtern die Verbreitung anderer Arten von Malware, darunter Ransomware, Viren und Keylogger.

Rootkits bleiben oft unentdeckt, da sie, sobald sie sich auf einem Gerät befinden, Antimalware- und Antiviren-Software deaktivieren können. Rootkits gelangen in der Regel über Phishing-E-Mails und bösartige Anhänge auf Geräte und Systeme.

Wie man sich vor Rootkits schützt

Verwenden Sie Antiviren- und Antimalware-Software und halten Sie alle Programme auf dem neuesten Stand. Um Rootkit-Angriffe zu erkennen, sollten Cybersicherheitsteams das Netzwerkverhalten analysieren. Richten Sie beispielsweise Warnungen ein, wenn ein Benutzer, der sich jeden Tag routinemäßig zur gleichen Zeit und am gleichen Ort anmeldet, sich plötzlich zu einer anderen Zeit oder an einem anderen Ort anmeldet.

Beispiele für Rootkits

Das erste Rootkit, NTRootkit, erschien im Jahr 1999. Hacker Defender, eines der am weitesten verbreiteten Rootkits der 2000er Jahre, wurde im Jahr 2003 veröffentlicht.

8. Spyware

Spyware ist Malware, die sich ohne das Wissen des Nutzers auf ein Gerät herunterlädt. Sie stiehlt die Daten der Nutzer, um sie an Werbetreibende und externe Dritte zu verkaufen. Spyware kann Anmeldeinformationen nachverfolgen und Bankdaten und andere sensible Daten abrufen. Sie infiziert Geräte über bösartige Anwendungen, Links, Websites und E-Mail-Anhänge. Spyware für mobile Geräte, die sich über SMS und MMS verbreiten kann, ist besonders schädlich, da sie den Standort des Benutzers verfolgt und Zugriff auf die Kamera und das Mikrofon des Geräts hat. Adware, Keylogger, Trojaner und mobile Spyware sind allesamt Formen von Spyware.

Wie man sich vor Spyware schützt

Lassen sich bei Dateien und Links äußerste Vorsicht walten. Laden Sie nur vertrauenswürdige Software herunter und klicken Sie niemals auf Pop-up-Werbung. Verwenden Sie MFA.

Beispiele für Spyware

Pegasus ist eine mobile Spyware, die auf iOS- und Android-Geräte abzielt. Sie wurde erstmals 2016 entdeckt und stand damals in Verbindung mit dem israelischen Technologieanbieter NSO Group. Apple reichte im November 2021 Klage gegen den Anbieter ein, weil er Apple-Kunden und -Produkte angegriffen hatte.

9. Dateilose Malware

Bei dateiloser Malware installieren die Angreifer im Gegensatz zu herkömmlicher Malware keinen Code auf den Datenträgern der Opfer. Vielmehr nutzt sie die Vorteile legitimer und vermeintlich sicherer Tools wie PowerShell, Microsoft-Makros und WMI, um die Systeme der Opfer bei so genannten LOTL-Angriffen (Living off the Land) zu infizieren. Dateilose Malware befindet sich im Arbeitsspeicher. Ohne eine ausführbare Datei kann sie datei- und signaturbasierte Erkennungstools wie Antiviren- und Antimalwareprogramme umgehen.

Beachten Sie, dass dateilose Malware zwar Dateien enthalten kann, die Angriffe aber nach Abschluss des Angriffs keine Dateien hinterlassen, was eine Zuordnung erschwert.

Wie man sich vor dateiloser Malware schützt

Dateilose Malware-Angriffe sind schwer zu verhindern, da sie LOTL-Techniken verwenden. Implementieren Sie MFA und halten Sie Systeme und Software gepatcht und auf dem neuesten Stand. Setzen Sie Netzwerksegmentierung ein.

Beispiele für dateilose Malware

Der erste dokumentierte dateilose Malware-Angriff war der Code-Red-Wurm im Jahr 2001. Er nutzte eine Schwachstelle in der Webserver-Software Microsoft IIS aus. Frodo, Emotet und Sorebrect sind Beispiele für dateilose Malware.

10. Krypto-Jacking

Krypto-Mining - der Prozess der Überprüfung von Transaktionen innerhalb einer Blockchain - ist äußerst profitabel, erfordert jedoch eine immense Rechenleistung. Miner werden für jede Blockchain-Transaktion, die sie validieren, belohnt. Böswilliges Krypto-Mining, auch bekannt als Krypto-Jacking, ermöglicht es Bedrohungsakteuren, die Ressourcen eines infizierten Geräts - einschließlich Strom und Rechenleistung - für die Überprüfung zu nutzen. Dies kann zu einer Leistungsverschlechterung des infizierten Geräts und zum Verlust von Geld aufgrund der gestohlenen Ressourcen führen.

Wie man sich vor Krypto-Jacking schützt

Verwenden Sie Antimalware- und Antivirensoftware. Erwägen Sie die Verwendung von Browser-Erweiterungen gegen Krypto-Jacking, die verhindern, dass die Software in Webbrowsern ausgeführt wird.

Beispiele für Krypto-Jacking

Die ersten Krypto-Mining-Malware-Varianten wurden Mitte 2011 entdeckt. Coinhive, ein 2017 gestarteter Krypto-Mining-Dienst, kontrollierte zeitweise 62 Prozent des Krypto-Jacking-Marktes und gab an, monatlich 250.000 US-Dollar zu verdienen. Coinhive stellte seine Dienste 2019 ein. Vivin, XMRig Lucifer, WannaMine und RubyMiner sind Beispiele für Krypto-Mining-Malware.

11. Wiper-Malware

Diese auch als Wiperware oder Data Wiper bekannte Malware wird oft als eine Art Ransomware eingestuft. Wie bei Ransomware besteht ihr Ziel darin, den Zugriff auf die Daten des Opfers zu blockieren. Im Gegensatz zu Ransomware werden die Daten jedoch zerstört, anstatt sie zu verschlüsseln und Lösegeld zu verlangen. Das Ziel von Wiper-Malware-Angriffen ist nicht finanzieller Gewinn, sondern die Löschung von Daten. Böswillige Akteure verwenden Wipe-Malware häufig, um ihre Spuren nach einem Angriff zu verwischen.

Wie man sich vor Wiperware schützt

Verwenden Sie Antimalware- und Antivirensoftware. Halten Sie Systeme auf dem neuesten Stand und erstellen Sie regelmäßig Backups. Setzen Sie MFA und Zero Trust ein.

Beispiele für Wiperware

Die ersten Wiperware-Varianten wurden 2012 gemeldet. Die Wiper-Malware-Variante wurde gegen iranische Computersysteme eingesetzt, Shamoon-Wiperware gegen ein saudisches Öl- und Gasunternehmen. Weitere Wiperware-Varianten sind NotPetya, Azov, HermeticWiper und WhisperGate.

12. Adware

Adware ist Software, die unerwünschte Werbung anzeigt oder herunterlädt, normalerweise in Form von Bannern oder Pop-ups. Sie erfasst den Verlauf des Webbrowsers und Cookies, um Nutzer gezielt mit Werbung anzusprechen.

Nicht jede Adware ist bösartig. Softwareentwickler verwenden - mit Zustimmung der Benutzer - legitime Adware, um die Entwicklungskosten zu decken. Bösartige Adware zeigt jedoch Werbung an, die zu einer Infektion führen kann, wenn sie angeklickt wird.

Bedrohungsakteure nutzen Schwachstellen, um Betriebssysteme zu infizieren und bösartige Adware in bereits vorhandene Anwendungen zu platzieren. Benutzer können auch Anwendungen herunterladen, die bereits mit Adware verseucht sind. Alternativ kann Adware beim Herunterladen einer legitimen Anwendung in einem Softwarepaket enthalten sein oder auf einem Gerät vorinstalliert sein, was auch als Bloatware bezeichnet wird.

Wie man sich vor Adware schützt

Verwenden Sie Antimalware- und Antivirensoftware. Es gilt beim Klicken auf Links und Anhängen von E-Mails besonders wachsam zu sein. Beachten Sie die Endbenutzer-Lizenzvereinbarungen, bevor Sie Software herunterladen.

Beispiele für Adware

Fireball, Gator, DollarRevenue und OpenSUpdater sind Beispiele für Adware.

Die wichtigsten Erkenntnisse

Solange Malware für Angreifer erfolgreich ist, wird sie nicht verschwinden. Die folgenden Maßnahmen zur Cyberhygiene in Kombination mit einem starken, regelmäßigen Schulungsprogramm zum Thema Sicherheitsbewusstsein sind entscheidend, um alle oben genannten Malware-Angriffe abzuwehren:

- Software patchen und aktualisieren.

- Verwenden Sie Firewalls und Sicherheitssoftware, wie zum Beispiel Antimalware- und Antivirus-Tools.

- Befolgen Sie die bewährten Verfahren zur E-Mail-Sicherheit.

- E-Mail-Security-Gateways einrichten.

- Das Anklicken von Links und das Herunterladen von Anhängen vermeiden.

- Implementieren Sie eine strenge Zugriffssteuerung.

- Wann immer möglich Multifaktor-Authentifizierung (MFA) einrichten.

- Wenden Sie das Prinzip der minimalen Rechtevergabe (POLP, Principle of the least Privilege) an.

- Eine Zero-Trust-Strategie umsetzen.

- Überwachung auf ungewöhnliche oder verdächtige Aktivitäten.

Führen Sie regelmäßig Schulungen zum Sicherheitsbewusstsein durch, um die Mitarbeiter über die Gefahren der verschiedenen Arten von Malware aufzuklären. Eine gute geschulte Belegschaft ist ein wichtiger Aktivposten in der Sicherheitsstrategie eines Unternehmens.