Aleksandr Kondratov - stock.adob

OPNsense mit Zenarmor zur Next-Generation Firewall aufrüsten

Zenarmor erweitert die Open Source-Firewalls OPNsense und Pfsense um Next-Generation-Firewall-Features. Damit machen Sie Netzwerke fit für die Abwehr moderner Cyberattacken.

Die Open-Source-Firewalls OPNsense und Pfsense gehören zu den besten Lösungen für KMU, sind aber auch für große Unternehmen und Privathaushalte geeignet. Die beiden Firewalls bieten viele Möglichkeiten für die Absicherung von Netzwerken, die sich hinter den Möglichkeiten von Enterprise-Firewalls nicht verstecken müssen.

Was OPNsense und PFsense fehlt, vielen anderen Firewalls aber auch, sind moderne Features für die Abwehr aktueller Cyberangriffe. Dazu gehören umfangreiche Richtlinien, Anwendungsfilter, Deep Packet Inspection (DPI), benutzerbezogene Regeln, umfangreiche Auswertungen und Web-Blocking. Diese Funktionen gibt es auch in vielen Enterprise-Firewalls nicht. Vor allem DPI ist an dieser Stelle relevant, da sich dadurch Bedrohungen erkennen lassen, die herkömmliche IP-basierte-Regeln und Filter nicht erfassen können.

Zenarmor macht OPNsense fit für moderne Cyberattacken

Mit Zenarmor lassen sich diese Funktionen aber in OPNsense und Pfsense integrieren, sogar kostenlos. Dadurch lässt sich die Firewall fit für die Anforderungen von NIS2 machen und kann auch moderne Cyberattacken sehr viel effektiver abwehren. Mit Zenarmor erhält OPNsense KI-basierte Sicherheitsfeatures.

Zenarmor ist eine Next-Generation-Firewalls (NGFW), die sich als Erweiterung in OPNsense/Pfsense einbinden lässt. Dadurch bleiben alle Funktionen von OPNsense und Pfsense erhalten und Zenarmor ergänzt die Open-Source-Firewalls mit NGFW-Funktionen. Dazu stellt Zenarmor auch eine Datenbank in der Cloud zur Verfügung, auf die OPNsense und Pfsense zugreifen können, zum Beispiel für das Identifizieren von gefährlichen oder auch ungefährlichen Anwendungen, Webseiten und anderen Objekten, welche die Firewall filtern soll. Dabei kommen auch KI-Technologien zum Einsatz. Dadurch besteht auch die Möglichkeit Zero-Day-Exploits und aktuelle Phishing-/Ransomware-Attacken abzuwehren. Stellt eine an Zenarmor angebundene Firewall einen Angriff fest, erkennen auch alle anderen Firewalls den Angriff und können ihn abwehren. Regeln lassen sich damit auch benutzerdefiniert erstellen, zum Beispiel auf Basis von Active Directory oder anderen Systemen.

Wir beschreiben die Vorgehensweise für die Installation von Zenarmor am Beispiel von OPNsense.

Zenarmor in OPNsense integrieren

Für die Integration von Zenarmor sollte OPNsense zunächst auf den aktuellen Stand gebracht werden. Nur dann lässt sich die Zenarmor-Erweiterung installieren. Um Zenarmor in OPNsense zu integrieren, installiert man über Firmware > Erweiterungen zunächst die Erweiterungen os-sunnyvalley und os-sensei. Nach der Aktualisierung des Seitenmenüs ist auf der linken Seite der neue Menüpunkt Zenarmor zu finden. Hierüber erfolgt die Einrichtung der NGFW in OPNsense

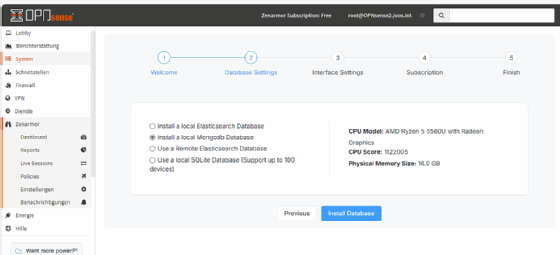

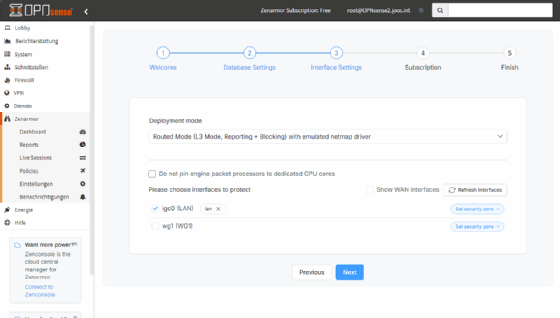

Nach Bestätigung der Lizenzbedingungen, erfolgt die Auswahl der Datenbank für den Betrieb von Zenarmor. Hier ist Install a local Mongodb Database ideal. Im Rahmen der Einrichtung erfolgt danach die Konfiguration für die Bereitstellung von Zenarmor. Für die Absicherung der Umgebung ist Routed Mode (L3 Mode, Reporting + Blocking) with emulated netmap driver sinnvoll und danach der Auswahl der Schnittstellen, auf der Zenarmor die Anfragen schützen soll. Anschließend erfolgt über Set security zone die Auswahl der Art der Schnittstellen, also in den meisten Fällen lan.

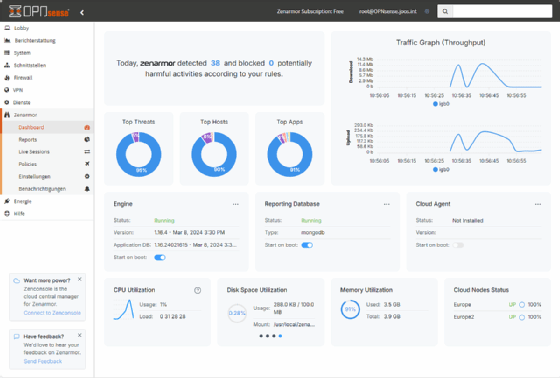

Zenarmor steht als Abonnement, als kostenlose Version und als Testversion zur Verfügung. Wem die Funktionen der kostenlosen Version ausreichen, kann im Einrichtungsassistenten Get me the Free Edition auswählen. In der kostenlosen Version lassen sich zum Beispiel keine eigenen Richtlinien erstellen, sondern es kommt die Standardrichtlinie von Zenarmor zum Einsatz. Auch verschiedene Informationen wie Top Devices sind den kostenpflichtigen Abonnements vorbehalten. Das kostenpflichtige Abonnement kann jederzeit in den Einstellungen bei Subscription aktiviert werden, die Preise finden Sie hier. Danach wird der Assistent abgeschlossen und das Zenarmor-Dashboard steht zur Verfügung. Wichtig ist, dass bei Engine > Status der Wert Running zu sehen ist.

Zenarmor verwalten und Policies setzen

Im oberen Bereich (Abbidung 3) ist zu sehen, ob Zenarmor bereits Anwendungen blockiert und Angriffe erkannt hat. Links unten im Fenster zeigt die Lösung die Auslastung der Firewall an, die nicht zu hoch sein sollte. Rechts unten ist der Cloud Nodes Status zu sehen. Ist dieser Up kann Zenarmor mit anderen Zenarmor-Firewalls Daten austauschen und Angriffe schneller blockieren, wenn diese auch bei anderen Zenarmor-Installationen aufgetreten sind. Die Optionen dazu sind bei Zenarmor > Einstellungen > Cloud Threat Intelligence > Cloud Reputation Servers zu finden. Hier lassen sich die Server aktivieren oder deaktivieren, je nachdem ob ein Austausch mit der Cloud stattfinden soll.

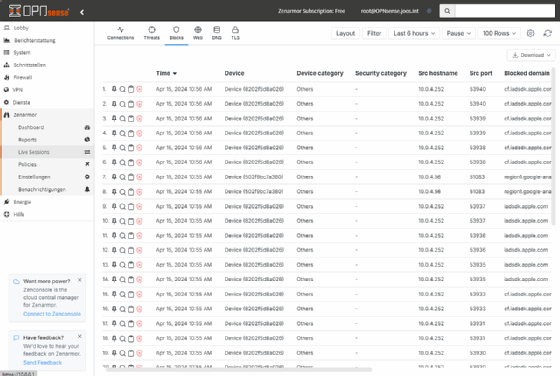

Über den Menüpunkt Reports zeigt die Weboberfläche an, welche Anwendungen im Schnitt am meisten Verkehr verursacht haben. Nach einiger Zeit füllen sich auch die Einträge bei Top Devices und Top Device Categories, allerdings nur beim Einsatz eines kostenpflichtigen Abonnements. Über Live Sessions ist zu sehen, welcher Datenverkehr aktuell stattfindet, und ob Zenarmor hier bereits Verbindungen blockiert hat. Angriffe sind wiederum bei Threats im oberen Bereich zu sehen. Bei Blocks zeigt das Dashboard an, ob Anwendungen oder Webseiten blockiert wurden. Die Zugriffe auf Internetseiten zeigt Zenarmor nach einem Klick auf Web bei Live Sessions an. Die Schaltfläche DNS zeigt DNS-Abfragen und welche Abfragen gesendet wurden. In den Einstellungen lassen sich bei Scheduled Reports Optionen festlegen, um regelmäßig Berichte per E-Mail versenden.

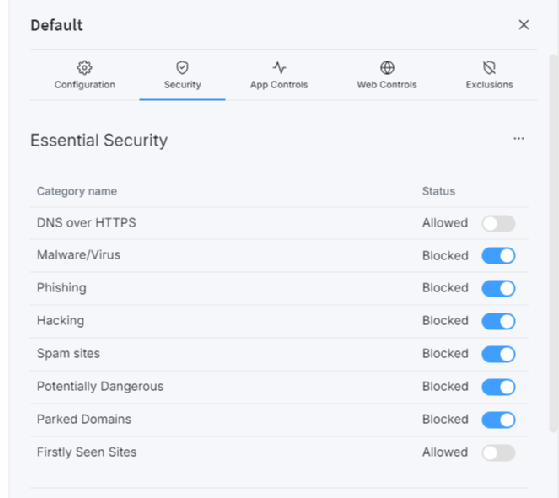

Bei Policies ist die Standardrichtlinie aktiv. Diese nutzt Zenarmor, wenn keine andere Richtlinie erstellt wurde. Mit Create New Policy kann eine neue Richtlinie erstellt werden. Allerdings geht das nur bei einem kostenpflichtigen Abonnement. Aber auch die Default-Policy der kostenlosen Version von Zenarmor ermöglicht wichtige Einstellungen. Nach einem Klick auf Default bei Policies, lässt sich auf der rechten Seite festlegen, welche Zugriffe Zenarmor blockieren soll. Sinnvoll ist an dieser Stelle das Blockieren von Malware/Virus, Phishing, Hacking, Spam sites und Potentially Dangerous. Die Optionen bei Adanced Security lassen sich wiederum nur mit einem kostenpflichtigen Abonnement nutzen.

Über App Controls lassen sich unerlaubte Anwendungen blockieren, zum Beispiel Ad Tracker und Ads. Admins können hier aber auch Anwendungskategorien wie KI-Tools blockieren, sodass die Firewall diese nicht mehr durchlässt.

Um Richtlinien auf Basis von Active-Directory-Benutzern zu erstellen, kann bei Einstellungen > Active Directory Integration die Anbindung an ein lokales AD erfolgen. Durch die Synchronisierung der AD-Benutzer kann man anschließend Richtlinien auf Basis von Benutzerkonten in Active Directory erstellen.

Wichtig sind in diesem Bereich aber noch die Einstellungen. Hier sollte bei Cloud Threat Intelligence der Wert Enabled zu sehen sein. Bei Local Domains Name To Exlude From Cloud Queries kann man eigene Domänen eintragen, die im internen Netzwerk als sicher deklariert werden. Für die Sicherung der Konfiguration steht in den Einstellungen der Menüpunkt Backup & Restore zur Verfügung.

Hier können Sie lesen, wie Sie mit mit OPNsense Ihr Home-Office per OpenVPN anbinden.