sdecoret - stock.adobe.com

Windows Server 2022: Neue Funktionen der DNS-Sicherheit

Microsoft hat in Windows Server 2022 neue Sicherheitsfunktionen für DNS integriert. Dieser Beitrag erklärt detailliert die Optionen, DNS-Server und -Clients sicherer zu betreiben.

DNS-Server können ein treffliches Ziel von Angriffen sein und damit ein Sicherheitsrisiko darstellen. Fangen Hacker oder Malware-Programme DNS-Anfragen ab, lassen sich diese nicht nur auslesen, sondern auch manipulieren. Daher achten immer mehr Unternehmen und Organisationen darauf, dass die DNS-Infrastruktur sicherer wird. Microsoft hat dazu in Windows-Server, aber auch in Windows 11 Neuerungen integriert, mit denen sich DNS-Abfragen und Server sicherer betreiben lassen.

DNS over HTTPS mit Windows Server 2022 und Windows 11

Windows Server 2022 unterstützt, zusammen mit Windows 11, als erste Betriebssysteme von Microsoft die DNS-over HTTPS-Funktionalität (DoH). Bei dieser Technik überträgt der DNS-Client die DNS-Anfragen per HTTPS-Verschlüsselung zum DNS-Server. Um diese Technik zu nutzen, müssen Client und Server DoH unterstützen. Derzeit kann Windows Server 2011 und auch Windows 11 DoH nur als Client nutzen. Es ist aber zu erwarten, dass in Zukunft der Server auch DoH auf Serverseite unterstützt.

Sinnvoll ist der Einsatz von DoH zum Beispiel für Edge-Server, die DNS-Abfragen ins Internet stellen. Sind diese Anfragen durch DoH geschützt, lassen sie sich weder abfangen noch manipulieren. Die Einstellungen dazu sind in der Einstellungs-App von Windows 11 und Windows Server 2022 über Netzwerk und Internet bei Ethernet zu finden.

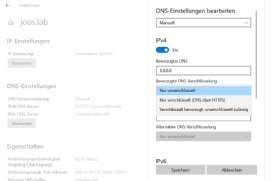

In den Einstellungen des Netzwerkadapters sind die Optionen bei DNS-Einstellungen und Bearbeiten verfügbar. Unterstützt der DNS-Server, den ein Client nutzt, die verschlüsselte Übertragung, aktiviert sich automatisch das Feld Bevorzugte DNS-Verschlüsselung.

Den DNS-Verkehr unter Windows Server 2022 verschlüsseln

Hier gibt es verschiedene Möglichkeiten. Mit Nur unverschlüsselt wird die Verschlüsselung nicht genutzt, auch wenn der DNS-Server das unterstützt. Bei Nur verschlüsselt (DNS über HTTPS) können DNS-Anfragen nur verschlüsselt durchgeführt werden. Kann der Server nicht verschlüsselt antworten, meldet der DNS-Client einen Fehler und führt die Abfrage nicht aus.

Ein Kompromiss ist Verschlüsselt bevorzugt, unverschlüsselt zulässig. Hier versucht der Client die Abfrage möglichst verschlüsselt durchzuführen. Gelingt das nicht, sind auch unverschlüsselte Abfragen erlaubt. Welche DNS-Server aktuell diese Technik unterstützen, lässt sich in der PowerShell mit dem Cmdlet Get-DnsClientDohServerAddress abfragen.

Ob ein DNS-Server DoH unterstützt, kann mit dem Parameter -ServerAddress überprüft werden, zum Beispiel mit:

DoH mit Gruppenrichtlinien steuern

Die Einstellungen für DoH können auch über Gruppenrichtlinien gesteuert werden. Die Anpassungen dazu sind unter Computerkonfiguration\Administrative Vorlagen\Netzwerk\DNS-Client bei Namensauflösung von DNS über HTTP (DoH) konfigurieren zu finden.

Wenn hier die Einstellung DoH erforderlich aktiviert wird und Clients diese Einstellung umsetzen, akzeptieren Windows Server 2022 und Windows 11 keinerlei unverschlüsselten DNS-Anfragen mehr. Das kann dazu führen, dass die Internetverbindung nicht mehr funktioniert. Bei Aktivierung von DoH zulassen versucht der Client die Abfragen zu verschlüsseln, akzeptiert aber auch unverschlüsselte Antworten. Die Einstellung DoH verbieten schaltet DoH auf dem Client aus, Benutzer können diese Funktion auch dann nicht aktivieren, wenn der verwendete DNS-Server diese unterstützt.

In Zukunft eigene Server mit DoH betreiben

Mit der Veröffentlichung von Windows Server 2022 und Windows 11 findet DoH zunächst grundlegenden Einzug in Windows. In Zukunft werden diese Funktionen erweitert. Dazu steht zum Beispiel auch das Cmdlet Add-DnsClientDohServerAddress zur Verfügung, um der Liste der unterstützten Server eine weitere Adresse hinzuzufügen. Löschen lassen sich Server mit Remove-DnsClientDohServerAddress. Anpassen lassen sich die Einstellungen wiederum mit Set-DnsClientDohServerAddress. Weiterführende Informationen finden sich in der zugehörigen Microsoft-Dokumentation.

DNS-Server in Windows Server 2022 absichern

Bis Windows Server 2022 in der Lage ist als DoH-Server zu arbeiten, können sich Admins mit anderen Sicherheitsfunktionen für DNS beschäftigen. Diese sind in den meisten Fällen bereits in Windows Server 2016/2019 verfügbar. In den Einstellungen von DNS-Servern in der DNS-Verwaltung (dnsmgmt.msc) stehen in den Eigenschaften verschiedene Registerkarten und Optionen zur Verfügung, die auch für den Server relevant sind. Hier sollte besonders auf Berechtigungen geachtet werden und auf die eingetragenen DNS-Server, die zum Beispiel Daten von den Zonen der Server abrufen dürfen.

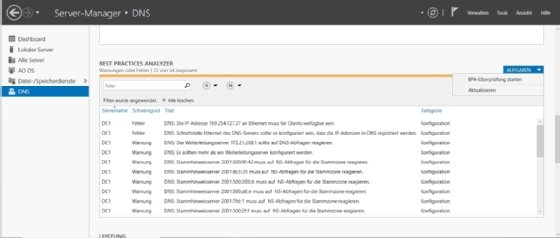

Parallel dazu gibt Microsoft auch Empfehlungen aus, um DNS-Server richtig zu betreiben. Über den Server-Manager steht dazu nach einem Klick auf DNS bei Aufgaben der Best Practices Analyzer zur Verfügung. Diese scannt auch DNS-Server und gibt Hilfen zur Absicherung.

DNSSEC verwenden

Der Klassiker zur Absicherung von DNS-Servern DNSSEC (DNS Security Extensions) ist auch in Windows Server 2022 noch ein wichtiger Faktor. Über das Kontextmenü von verschiedenen DNS-Zonen kann durch Auswahl von DNSSEC eine digitale Signierung der Zone erstellt werden. Die Signierung schützt die Einträge der Zone vor Fälschungen und damit auch die Clients vor gefälschten Abfragen.