Production Perig - stock.adobe.c

Windows-Security: Sicherheitsvorlagen richtig einsetzen

Wenn Admins sichergehen wollen, dass die Windows-Systeme in Sachen Sicherheit richtig konfiguriert sind, können sie hier für Sicherheitsvorlagen als Hilfsmittel einsetzen.

Die Sicherheit von Windows-System ist für Admins kein einmal abgeschlossener Vorgang, sondern eine fortwährende Aufgabe. Ein Weg dabei, sicherzustellen, dass die Windows Desktop-Systeme in Bezug auf die Sicherheit richtig konfiguriert sind, bieten die Sicherheitsvorlagen (Security Templates).

Es sind immer wieder die Endpunkte, die den Security-Verantwortlichen und -Administratoren das Leben schwer machen: Die IT-Fachleute wollen im laufenden Betrieb immer sicherstellen können, dass diese Geräte entsprechend der Unternehmensrichtlinien für die Sicherheit konfiguriert sind.

Wer sichergehen will, dass beispielsweise auch seine Windows-Desktops sicherheitstechnisch konfiguriert sind, kann dazu unter anderem die sogenannten Sicherheitsvorlagen (Security Templates) einsetzen.

Erste Schritte zu eigenen Sicherheitsvorlagen

Grundsätzlich „baut“ ein Administrator eine Sicherheitsvorlage zusammen, in der er dann die Sicherheitskonfigurationen definiert, die im Unternehmensnetzwerk gelten. Bei dieser Schablone handelt es sich um eine Textdatei mit der Endung .inf, die für eine Sicherheitskonfiguration steht. Hat der Administrator sie erstellt, so kann danach diese Sicherheitsvorlage beispielsweise in die Gruppenrichtlinien laden oder die bestehenden Sicherheitseinstellungen seiner Rechner gegen diese Schablone überprüfen.

So können IT-Fachleute etwaige Mängel und Probleme in der Regel schnell finden und beheben. Microsoft bezeichnet die Sicherheitsvorlagen als einen zentralen Eintrag, in dem der gesamte Bereich der Systemsicherheit berücksichtigt wird. Alles was der Administrator dazu braucht, steht bereits unter Windows 10 (oder auch unter früheren Versionen von Windows) zur Verfügung.

Für eine eigene Sicherheitsvorlage muss zunächst eine grundlegende Sicherheitsvorlage erstellt werden. Der Schritt dazu besteht darin, die Microsoft Management Console (MMC) aufzurufen. Das gelingt am schnellsten durch den Start der Ausführen-Kommandozeile mittels Eingabe von Windows-Taste und R. Wird anschließend mmc eingegeben, so verlangt zunächst die Benutzerkontensteuerung die Bestätigung für die Administratorrechte.

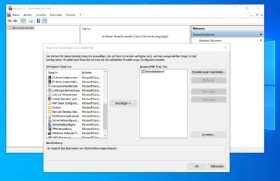

Danach steht eine zunächst noch leere Konsole bereit. Im Pulldown-Menü findet sich dann der Eintrag Snap-Ins hinzufügen bzw. entfernen. Wählt der Anwender diesen aus, so präsentiert ihm das System nun eine Liste der verfügbaren Snap-Ins. Wer etwas weiter hinunterscrollt, findet dann auch den Eintrag für die Sicherheitsvorlagen. Über Hinzufügen kann er dieses Snap-In dann seiner Konsole hinzufügen.

Nach dem Laden des Snap-Ins kann der Administrator nun daran gehen, die Schablone anzulegen. Ein Rechtsklick auf den Pfad, der unter Sicherheitsvorlagen angezeigt wird, ermöglicht es nun, in einem Kontextmenü den Eintrag Neue Vorlage… auszuwählen.

Diese kann der Nutzer dann mit Namen und Beschreibung versehen. Dass der Anblick nun sehr an die Konsole für lokale Sicherheitsrichtlinien erinnert, kommt nicht von ungefähr: Viele der Einstellungen für lokale Sicherheitsrichtlinien sind hier ebenfalls zu finden.

Ein wichtiger Unterschied dabei ist sicher die Tatsache, dass das Snap-In für die Sicherheitsvorlagen keine neuen Sicherheitsparameter einführt, sondern die vorhandenen Sicherheitsattribute an einem zentralen Platz ordnet. Sie tragen so dazu bei, die Verwaltung der Sicherheit zu vereinfachen.

Zur grundsätzlichen Unterscheidung der lokalen Sicherheitsrichtlinien von den Sicherheitsvorlagen gilt: Während die Sicherheitsrichtlinien die Aufgabe haben, das Betriebssystem abzusichern, sollen die Sicherheitsvorlagen grundsätzlich sicherstellen, dass dieser Zustand der Absicherung erhalten bleibt.

Einstellungen in der Sicherheitsvorlage

Hat der Administrator eine neue Sicherheitsvorlage angelegt, so sind die Sicherheitsstellungen in dieser Vorlage noch nicht gesetzt.

Unter der Vorlage findet er dann neben den beiden Richtlinien für die grundlegende Kontosicherheit und die lokalen Richtlinien für fünf weitere Typen von Einstellungen für die Richtlinien. Dazu gehören dann:

- Ereignisprotokoll. Die Einstellungen für die Ereignisprotokolle werden beispielsweise dazu verwendet, die Zugriffe auf die Protokolle (Sicherheit, System, Anwendungen) zu erlauben oder zu blocken. Auch die maximale Größe der Protokolldateien kann hier festgelegt werden.

- Eingeschränkte Gruppen. Diese Einstellungen legen fest, welche sicherheitsrelevanten Gruppen entsprechenden Einschränkungen unterliegen sollen.

- Systemdienste. Hier sind der Startmodus und die Zugriffsrechte für Systemdienste zu finden.

- Registrierung. Hier können spezifische Registry-Schlüssel definiert werden, die im Windows-System vorhanden sein sollen.

- Dateisystem. Die Einstellungen für das Dateisystem können dazu genutzt werden, die Einträge in die ACLs (Access Control List) festzulegen, die auf bestimmte Ordner und Dateien zutreffen sollen.

Wer nun beispielsweise in den Bereich Kontorichtlinien wechselt und dort die Kennwortrichtlinien öffnet, wird feststellen, dass die dort vorhandenen Einstellungen zunächst alle als Nicht definiert gesetzt sind. Führt der Nutzer nun einen doppelten Mausklick auf den Eintrag Kennwort muss den Komplexitätsvoraussetzungen entsprechen aus, so kann er diese Einstellung der Richtlinie in der Vorlage aktivieren.

Diese Art der Formulierung ist wichtig, denn mit die Aktivierung wird noch nicht die Richtlinie auf dem System aktiviert, sondern sie ist nun der Vorlage aktiviert. Sind alle gewünschten Änderungen vorgenommen, so kann der Administrator die Vorlage über das Menü Datei sichern.

System mit der Vorlage überprüfen

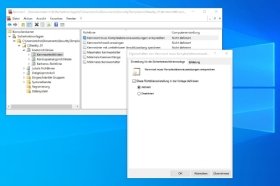

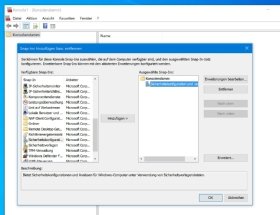

Hat der Administrator eine Sicherheitsvorlage erstellt, kann er diese dazu einsetzen, die Sicherheitseinstellungen eines Rechners zu überprüfen. Um das zu tun, muss er zunächst ein weiteres Mal die Microsoft Management Console und dort dann das Menü zum Hinzufügen eines Snap-Ins wählen. Dort findet er dann den Eintrag Sicherheitskonfiguration und -analyse und fügt ihn der Konsole hinzu.

In einem nächsten Schritt gilt es eine entsprechende Datenbank anzulegen. Mit einem Rechtsklick auf Sicherheitskonfiguration und -analyse kann der Anwender aus dem Kontextmenü dann den Eintrag Datenbank anlegen… auswählen und einen Namen für die Datenbank eingeben.

Die Software beschreibt die Schritte auch in einer kurzen Beschreibung im rechten Fenster der Konsole.

Die erstellte Datenbank kann der Administrator dann später jederzeit wieder verwenden.

Danach wird er nach dem Namen der Sicherheitsvorlage gefragt, die er verwenden möchte. Nach dem Import der zuvor angelegten Schablone ist der Tool für den Einsatz bereit.

Durch einen Rechtsklick auf den Eintrag Sicherheitskonfiguration und -analyse öffnet sich nach dem Laden der Vorlage ein Kontextmenü, das es erlaubt den Computer mittels der Vorlage zu konfigurieren oder zu analysieren.

Nach dem Start der Analyse wird der Anwender nun noch aufgefordert, einen Pfad für die entsprechende Log-Datei anzugeben (oder den Standardpfad zu übernehmen).

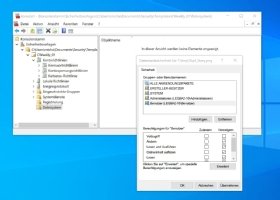

Danach kann entweder diese Log-Datei durchforsten oder direkt die Übersicht in der Konsole nutzen, die ihm direkt zeigt, an welchen Stellen die Sicherheitseinstellungen auf seinem Rechner nicht mit den gewählten Vorgaben übereinstimmt.

Ein graues Icon zeigt an, dass eine Einstellung in der Schablone nicht definiert ist. Ein grünes Icon zeigt, dass die Einstellung in der Schablone definiert und mit der auf dem PC übereinstimmt. Taucht hingegen ein rotes Icon auf, so zeigt das, dass diese Einstellung in der Schablone konfiguriert ist, die Einstellung auf dem PC aber davon abweicht.

Auf diese Weise bekommt ein Administrator schnell einen Überblick darüber, ob die Einstellungen auf dem PC den eigenen Richtlinienvorgaben entsprechen. Will er das schnell ändern, so kann er wiederum mittels Rechtsklick auf Sicherheitskonfiguration und -analyse das Kontextmenü aufrufen und dort Computer jetzt konfigurieren... auswählen und die Einstellung direkt auf das System übertragen.