Sergey Nivens - Fotolia

Windows Defender Application Control: Anwendungen blockieren

Windows Defender Application Control ermöglicht das Blockieren von nicht erwünschen oder gefährlichen Anwendungen per Richtlinien. Microsoft stellt dazu Empfehlungen zur Verfügung.

Windows Defender Application Control (WDAC) ist ein wichtiger Dienst in Windows Server 2019 und vor allem Windows Server 2022, um zu verhindern, dass Anwender gefährliche oder unerwünschte Anwendungen betreiben. So sind ja Anwender häufig grundsätzlich berechtigt Programme zu starten, diese können jedoch problematisch für Sicherheit sein.

WDAC hat daher die Aufgabe genau zu überwachen, mit welchen Anwendungen die Benutzer arbeiten. Sieht das System auf Basis seiner Richtlinien eine Gefahr für das Netzwerk, kann WDAC eingreifen, die Anwendung vom Start abhalten und den Benutzer über die Aktion informieren. Wir sind auf die Grundlagen von WDAC bereits im Beitrag „Windows 10: Die Ausführung von Anwendungen kontrollieren“ eingegangen. Im folgenden Beitrag zeigen wir die aktuellen Möglichkeiten von WDAC in Windows Server 2022, zusammen mit Windows 11 Version 22H2.

WDAC schützt Windows Server 2022 und Windows 11 vor Sicherheitslücken anderer Programme

Interessant ist der Einsatz von WDAC für die Bekämpfung von Sicherheitslücken in herkömmlichen Apps und DLL-Dateien, die Angreifer ausnutzen können, um ein Netzwerk anzugreifen. Die gefährdeten Apps lassen sich mit WDAC zuverlässig blockieren und damit sind auch die Sicherheitslücken entschärft.

Hier unterstützt Microsoft dabei, indem regelmäßig Empfehlungen erscheinen, welche Programme durch WDAC blockiert werden sollten. Die dazu notwendigen Konfigurationsdateien für WDAC liefert Microsoft im XML-Format gleich mit. Relevant sind dazu „Microsoft recommended driver block rules”und „Microsoft recommended block rules”.

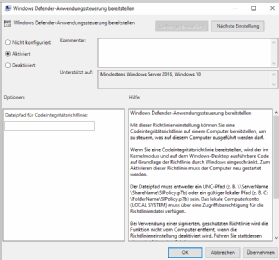

Am besten erfolgt die Konfiguration von WDAC über Gruppenrichtlinien. Hier sind die relevanten Einstellungen bei Computerkonfiguration\Administrative Vorlagen\System\Device Guard zu finden. Sinnvoll ist es an dieser Stelle immer, mit den aktuellen Vorlagen für Gruppenrichtlinien zu arbeiten. Diese stellt Microsoft regelmäßig in aktueller Version kostenlos zum Download zur Verfügung.

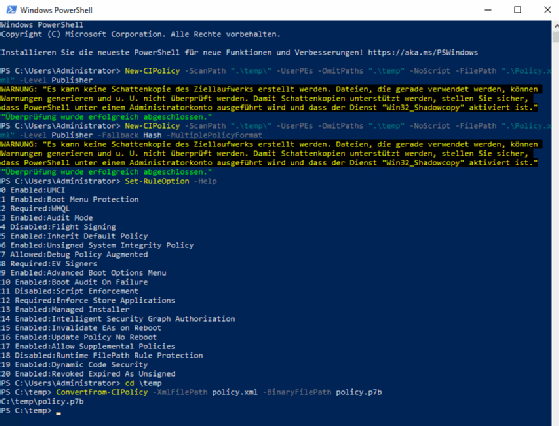

Über Aktivieren von Windows Defender Anwendungssteuerung lässt sich eine Codeintegritätsrichtlinie angeben. Diese sollte sich in einer Netzwerkfreigabe befinden. Die Richtlinie muss zuvor über das Cmdlet New-CIPolicy erstellt werden.

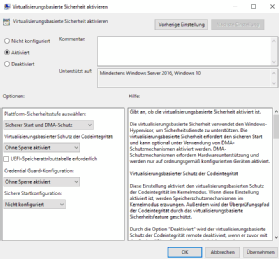

Parallel dazu sollte auch Virtualisierungsbasierte Sicherheit aktiviert werden. Diese arbeitet mit WDAC eng zusammen und ist für Windows Server 2022 ein wichtiger Faktor. Wir haben die technische Umsetzung im Beitrag „Windows Server 2022: Secured-Core-Server aktivieren“ umfassend beschrieben.

Microsoft liefert XML-Dateien zur Konfiguration der Richtlinien mit

Für die Erstellung einer neuen Richtlinie braucht dieses Cmdlet eine XML-Datei zur Konfiguration. Diese lässt sich jeweils auf den beiden oben genannten Seiten herunterladen. Die Erstellung der Richtlinie erfolgt daraufhin zu Beispiel mit:

New-CIPolicy -ScanPath ".\temp\" -UserPEs -OmitPaths ".\temp" -NoScript -FilePath ".\Policy.xml" -Level Publisher -Fallback Hash -MultiplePolicyFormat

Wenn die Richtlinie funktioniert, lässt Sie sich in das Format umwandeln, das die Gruppenrichtlinien-Einstellung benötigt. Die erstellte Datei muss in einer Freigabe abgelegt sein, damit Windows diese umsetzen kann. Um die P7b-Datei für die Gruppenrichtlinien zu erstellen, kommt folgender Befehl zum Einsatz:

ConvertFrom-CIPolicy -XmlFilePath policy.xml -BinaryFilePath policy.p7b

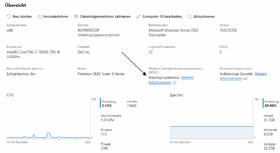

Die Einstellungen von WDAC sind im Übrigen für jeden Server auch im Windows Admin Center bei Übersicht im Bereich Windows Defender-Anwendungssteuerung (WDAC) zu sehen.

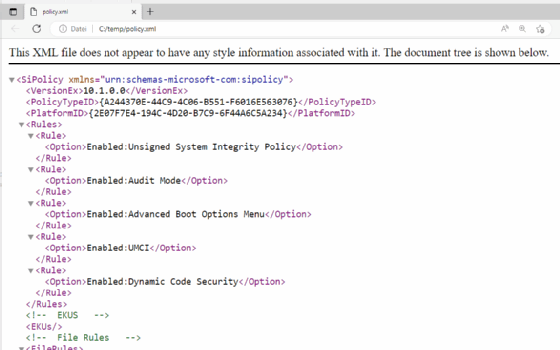

Die Richtlinien lassen sich daher auf Basis von XML-Dateien erstellen, in denen alle relevanten Einstellungen gesetzt sind. Am Anfang der XML-Dateien sind die Einstellungen zu sehen, wie Computer beim Starten der Anwendungen reagieren sollen, die wiederum ebenfalls in der XML-Datei zu erkennen sind.

Richtlinien an die eigenen Anforderungen anpassen

Alle möglichen Optionen und deren Auswirkung auf die verwendeten Programme zeigt Microsoft in der Dokumentation der Regeln. Auch diese Einstellungen gibt Microsoft in seinen Empfehlungen bereits vor, sodass diese lediglich umgesetzt werden müssen. Mit Enabled: Audit Mode blockiert WDAC die Anwendungen nicht, sondern speichert den Start der Anwendung in der Ereignisanzeige. Die Einträge sind bei Dienstprotokolle/Microsoft/Windows/Codeintegrity/Operational zu finden.

Durch das Löschen des Eintrags blockiert Windows in Zukunft die Programme und DLL-Dateien in der XML-Datei. Das lässt sich über die PowerShell ändern, zum Beispiel mit:

Set-RuleOption -FilePath Policy.xml -Option 3 -Delete

Der Befehl Set-RuleOption -Help zeigt die einzelnen Möglichkeiten an, die Einstellungen in den Richtlinien über die PowerShell direkt zu ändern.

Danach muss die Richtlinie wieder neu in das binäre Format konvertiert werden. Diese Datei muss sich auf einer Dateifreigabe befinden.