Windows 10 per Device Guard sicherer machen

Mit der Funktion Device Guard lassen sich Windows-10-Systeme widerstandsfähiger gegenüber Schadsoftware machen. Grund genug, Voraussetzungen und Funktionsweise näher zu betrachten.

Microsoft bietet für Windows 10 die Funktion „Device Guard“ an. Die Technik arbeitet auch auf Servern mit Windows Server 2016. Ältere Windows-Versionen werden von dieser Sicherheitstechnologie nicht unterstützt. Neben dem einfachen Blockieren von Anwendungen, können mit Windows 10 Device Guard die Rechner auch vor Schadsoftware geschützt werden.

Da unbekannte Anwendungen blockiert werden, lässt Windows 10 auch keine Malware zu, wenn nur bestimmte Anwendungen erlaubt sind. Device Guard schützt den Kernel des Betriebssystems und die Treiber vor Schadsoftware.

Die Lösung soll Antimalware-Produkte nicht ersetzen, sondern ergänzt den Schutz. Da Device Guard auch die Sicherheitssoftware selbst vor Angriffen schützt, arbeitet die Lösung optimal mit aktuellen Virenscannern zusammen und sorgt für zusätzlichen Schutz. Außerdem verhindert die Lösung, dass im Benutzerkontext Malware ausgeführt oder installiert werden kann.

Windows 10 Device Guard zusammen mit AppLocker nutzen

Vereinfacht gesagt, steuern Administratoren mit Device Guard, welche Anwendungen auf den PCs der Anwender ausgeführt werden können. Zusammen mit AppLocker lässt sich dadurch recht genau festlegen, welche Programme auf Unternehmensrechnern laufen dürfen und welche nicht. Die Lösung ist also nicht nur für Kiosk-Rechner geeignet, sondern generell für alle PCs im Unternehmen, die sicher betrieben werden müssen.

Device Guard lässt Anwendungen von Microsoft generell immer zu, während mit AppLocker etwas genauer gefiltert werden kann. Die beiden Lösungen ergänzen sich also optimal. Die genaue Vorgehensweise zeigt Microsoft im TechNet.

Mit Windows 10 Device Guard können Administratoren mit Hilfe von „Codeintegritätsrichtlinien“ festlegen, welche Apps und welche Hersteller auf Windows-10-PCs als vertrauenswürdig eingestuft werden. Durch das Festlegen einer Whitelist kann sichergestellt werden, dass nur bestimmte Anwendungen gestartet werden können. Alle anderen Programme blockiert das Betriebssystem.

Device Guard erfordert moderne Hardware

Neben Windows 10 Enterprise benötigt Windows 10 Device Guard weitere Voraussetzungen. Zunächst muss auf dem Rechner über ein UEFI ab Version 2.3.1 verfügen. Mit herkömmlichen BIOS-Systemen lässt sich das System nicht nutzen. Das liegt daran, dass Device Guard Sicherheitsfunktionen aus dem UEFI nutzt, zum Beispiel Secure Boot.

Eine entsprechende Plattform bringt üblicherweise auch aktuelle Prozessoren mit. Denn Device Guard setzt auf Virtualisierungs-Techniken in aktuellen CPUs, um Anwendungen zu prüfen. Zusätzlich ist ein TPM-Chip auf den Rechnern notwendig. Dieser wird, zusammen mit Techniken aus Hyper-V, dafür genutzt, das Betriebssystem vor unerlaubten Anwendungen zu schützen und den Start zu blockieren. Mit Hyper-V und TPM schützt Device Guard besonders sensible Komponenten des Betriebssystems vor Angriffen durch Schadsoftware.

Der Einsatz von Windows 10 Device Guard ist besonders in größeren Umgebungen, die mit Windows 10 Enterprise arbeiten, sinnvoll. Hier bietet es sich an, auf die aktuelle Version von System Center 2016 Configuration Manager zu setzen. Hierüber können Rechner mit Windows 10 Enterprise über Device Guard und Codeintegritätsrichtlinien gesteuert werden.

So funktioniert die Absicherung mit Windows 10 Device Guard

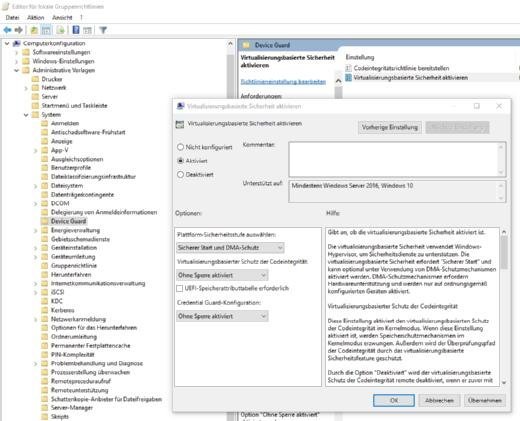

Windows 10 Device Guard startet als Dienst, sobald das Betriebssystem hochfährt. Bevor Device Guard aktiv wird, sichert das UEFI den Rechner mit Secure Boot ab. Das soll den Angriff durch Rootkits verhindern, die bereits vor dem Betriebssystem gestartet werden. Windows 10 Device Guard wird über Gruppenrichtlinien gesteuert. Die Einstellungen dazu sind bei Computerkonfiguration\Administrative Vorlagen\System\Device Guard zu finden.

Die Codenintegritätsrichtlinien werden normalerweise in einer Freigabe im Netzwerk gespeichert. Die PCs der Anwender greifen auf die Richtliniendatei in der Freigabe zu und setzen diese auf dem jeweiligen Rechner um. Die Richtlinien lassen sich zum Beispiel über die PowerShell erstellen und verwalten. Dazu steht zum Beispiel das Cmdlet New-CIPolicy zur Verfügung. Die Regeln in dieser Richtlinie werden mit Set-RuleOption konfiguriert. Die Vorgehensweise dazu zeigt Microsoft ausführlich im TechNet. Hier sind auch die Anleitungen für die Regeln zu finden.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!