Windows 10 Version 1709: Schutz vor Ransomware und Exploits

Mit dem Windows 10 Fall Creators Update hat Microsoft das Betriebssystem um wichtige Schutzfunktionen erweitert. Grund genug, diese im Detail zu betrachten.

Auch wenn der breiten Öffentlichkeit vielfach der Eindruck entstehen mag, das Windows 10 Fall Creators Update zeichne sich vor allen Dingen durch seine Fähigkeiten zur Unterstützung von 3-D-Animationen und ähnlichen grafischen Entwicklungen aus, so bietet das Betriebssystem doch noch viel mehr Änderungen „unter der Haube“ und gerade im Bereich der Sicherheit stellen die Entwickler aus Redmond mit jedem Release neue Möglichkeiten und Features vor.

Da dies aktuell in einem halbjährlichen Turnus geschieht (und nach dem aktuellen Stand auch weiterhin geschehen wird), ist es manchmal schwer, den Überblick darüber zu behalten, welche Neuerung im Bereich der Sicherheit jeweils zur Verfügung stehen.

Wir stellen deshalb hier zwei Sicherheitsaspekte und -funktionen vor, die Microsoft mit dem Fall Creators Update in Windows 10 integriert hat.

Kampf der Ransomware – überwachter Ordnerzugriff

Bereits bei der vorherigen Version, dem Windows 10 Creators Update, hat Microsoft viele Sicherheitseinstellung im Windows Defender Security Center gebündelt.

Wer sich dort nun in der aktuellen Version 1709 (Windows 10 Fall Creators) etwas umschaut, findet weitere Sicherheitseinstellungen, die mit diesem Release hinzukamen. Dazu gehört auch der überwachte Ordnerzugriff.

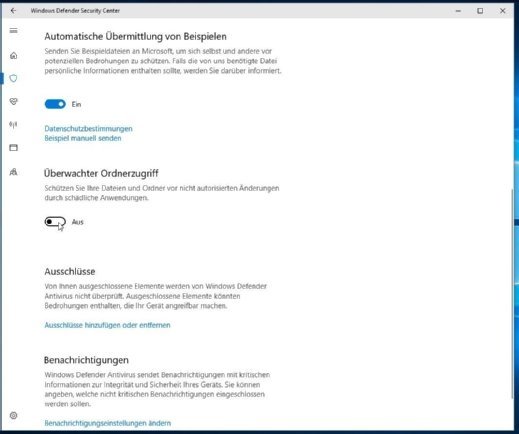

Diese Überwachungsfunktion soll verhindern, dass nicht autorisierte Anwendungen unerlaubt Änderungen am Windows-10-System und seinen Dateien vornehmen. Standardmäßig ist der überwachte Ordnerzugriff unter Windows 10 allerdings nicht aktiviert.

Zum Einschalten dieser Funktionalität muss der Administrator in das Windows Defender Security Center wechseln und dort den Eintrag Viren- & Bedrohungsschutz auswählen. Im nächsten Fenster kann er dann in die Einstellungen für Viren- & Bedrohungsschutz wechseln.

Scrollt er nun in nächsten Fenster weiter herunter, so findet er unter der Überschrift Überwachter Ordnerzugriff einen Schalter, mit dem er diese Funktion aktivieren kann. Beim Einschalten kommt zunächst das Fenster für die Benutzerkontensteuerung auf den Bildschirm, denn ohne Administrator-Rechte kann diese Funktion sinnvoller Weise nicht eingeschaltet werden.

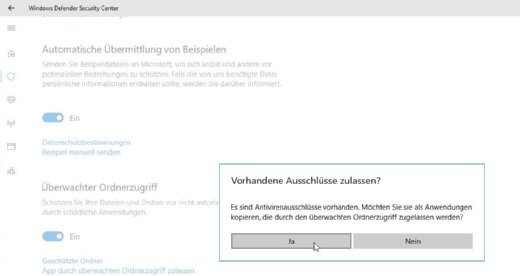

Hat der Nutzer beziehungsweise die von ihm installierte Antivirus-Software bereits Ausschlüsse definiert, so fragt die Funktion dann an dieser Stelle nach, ob diese als Anwendungen, die durch den überwachten Ordnerzugriff zugelassen sind, kopiert werden sollen. Das wird wohl bei den meisten Systemen zutreffen, so dass diese Frage in der Regel mit „Ja“ beantwortet werden sollte.

Danach ist der geschützte Ordnerzugriff sofort aktiv, ein Neustart ist hier nicht notwendig. Unter dem Einschalter für die Funktion findet der Nutzer nun zwei Einträge, mit deren Hilfe er diese noch zusätzlich konfigurieren kann.

Ein Klick auf Geschütze Ordner zeigt zunächst einmal die standardmäßig geschützten Windows-System-Ordner an, die von der Funktion nun überwacht werden. Der Nutzer hat hier zudem die Möglichkeit, der Liste eigene Ordner hinzuzufügen. Während diese dann später problemlos auch wieder aus der Liste entfernen kann, hat er bei den vorgegebenen Systemordnern keine Möglichkeit, irgendetwas zu ändern: Hier bleibt ihm im Zweifelsfall nur die Möglichkeit die Überwachung wieder auszuschalten.

Microsoft betont, dass die meisten signierten Microsoft-Apps und -Programme automatisch auf der Whitelist dieser Funktion stehen, doch auch hier hat der Nutzer was die Ordnerzugriffe angeht, wenig Einflussmöglichkeiten. Allerdings kann er über den zweiten Eintrag im Menü, der die Bezeichnung App durch überwachten Ordnerzugriff zulassen, die Whitelist auf seinem Rechner um eigene Programm und solche von Drittherstellern ergänzen, die ansonsten vom überwachten Ordnerzugriff geblockt würden.

Wir konnten in unterschiedliche Testszenarien leider feststellen, dass dies in der Regel ziemlich viele Programme auch renommierter Hersteller betrifft, so dass die erste Phase bei der Verwendung dieser Sicherheitseinrichtung häufig darin bestehen wird, möglichst alle Programme und Apps, die auf dem System häufig zum Einsatz kommen, durchzutesten und im Zweifelsfall in diese Liste einzutragen. Aber ein Vorteil dieser Funktion besteht ja auch darin, dass ebenso schnell eingerichtet wie wieder ausgeschaltet werden kann.

Die Gefahr durch Exploits

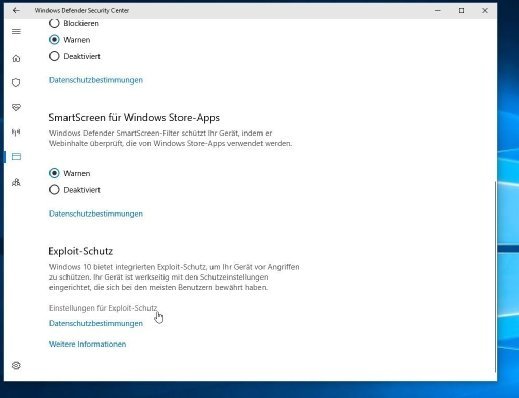

Sogenannte Exploits, bei denen Schwachstellen in bestehenden Anwendungen systematisch für Angriffe auf die Systeme ausgenutzt werden, gehören nach wie vor zu den häufigsten Angriffspunkten. Mit der Version 1709 von Windows 10 wurde der Schutz von diesen Exploits ebenfalls in das Windows Defender Security Center integriert.

Wer diese Einstellungen und Möglichkeiten sehen und ändern will, muss dazu in den Abschnitt App- & Browsersteuerung des Defender Security Centers wechseln. Dort findet der Nutzer ganz unten im Fenster dann den Eintrag Exploit-Schutz. An dieser Stelle kann er dann zu den Einstellungen des Exploit-Schutzes wechseln. Allerdings weist Microsoft schon hier explizit darauf hin, dass das System bereits standardmäßig mit den Schutzeinstellungen versehen ist, die sich in den meisten Fällen bewährt haben.

Wer in die Einstellungen wechselt, kann dort die entsprechenden Schutzmaßnahmen auf Systemebene oder individuell auf Programmebene aktivieren. Dabei ist dann auf der Programmebene beispielsweise auch möglich, die Einstellung des Systems für ein bestimmtes Programm individuell abzuändern und zu überschreiben.

Microsoft gibt hier die Standardeinstellungen bereits vor: Ein gutes und bekanntes Beispiel ist sicherlich DEP, die Datenausführungsverhinderung, durch deren Einsatz verhindert wird, dass Malware als ausführbarer Code von reinen Textseiten im Speicher gestartet werden kann.

Öffnet der Nutzer bei diesem Eintrag das Pulldown-Menü, so sieht er dann auch, dass die Standeinstellung durch die spitzen Klammern deutlich gekennzeichnet ist. Hat er eine derartige Einstellung verändert, wird nicht nur die Benutzerkontensteuerung aktiv und fordert Administrator-Rechte ein, sondern er muss auch einen Systemneustart ausführen, damit die von Ihnen gewählte Einstellung aktiv werden kann.

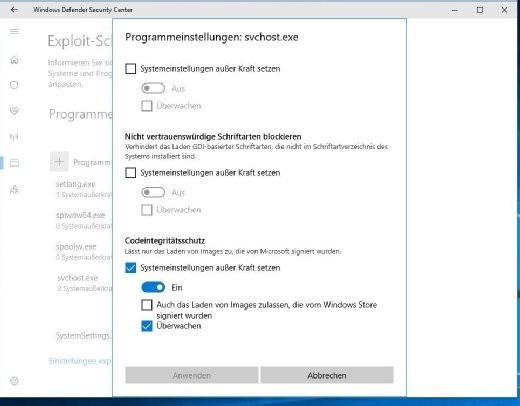

Bei den Programmeinstellungen funktioniert es auf die gleiche Art und Weise: Hier findet der Administrator dann bei jedem Programm die individuellen Einstellmöglichkeiten. Ein schönes Beispiel ist der Systemprozess svchost.exe, ohne den viele Windows-Dienste nicht funktionieren würden.

Bei ihm werden standardmäßig zwei Systemeinstellungen überschrieben. So beispielsweise die Einstellung zur Codeintegrität. Natürlich können Anwender beziehungsweise Administratoren hier wiederum auch eigene Programme über das Pluszeichen zu dieser Liste hinzufügen und entsprechend konfigurieren. Das ist besonders dann wichtig, wenn individuell geschriebene Software auf dem System zum Einsatz kommen soll.

Der Exploit-Schutz ist ein mächtiges Werkzeug, um das System vor Malware-Angriffen zu retten. Allerdings erfordert er tiefere Kenntnisse über die inneren Zusammenhänge der einzelnen System- und Programmeinstellungen. Deshalb dürften die von Microsoft vorgegebenen Standardeinstellungen für die meisten Nutzer in der Regel für den täglichen Einsatz sicher genug sein.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!