Windows 10: Systeme härten und sicher konfigurieren

Mit Hilfe von Gruppenrichtlinien, interner Funktionen und im Extremfall dem Kiosk-Modus lassen sich Windows-Systeme deutlich robuster einrichten, als mit den Werkseinstellungen.

Um Windows 10 sicher zu einzurichten, kommen in Unternehmen in erster Linie Gruppenrichtlinien zum Einsatz. Hier muss darauf geachtet werden, dass die jeweils aktuellen Gruppenrichtlinienvorlagen in die Umgebung integriert werden müssen. Microsoft bietet mit jeder neuen Version von Windows 10 auch neue Funktionen bezüglich der Sicherheit. Dazu stellt Microsoft mit jeder neuen Version Vorlagen zur Verfügung, die sich in Active-Directory-Umgebungen integrieren lassen. Microsoft veröffentlicht regelmäßig eine Liste der Gruppenrichtlinieneinstellungen als Excel-Tabelle. Die Möglichkeiten, Windows-10-Systeme über Richtlinien oder Funktionen abzusichern, sind nahezu beliebig vielfältig. Wir haben exemplarisch einige Beispiele zusammengestellt.

Neben den Gruppenrichtlinieneinstellungen können Administratoren Arbeitsstationen auch mit dem Kiosk-Modus absichern. In diesem Fall taugen die Rechner allerdings nur noch für die Verwendung einer einzelnen Anwendung, üblicherweise dem Webbrowser.

Windows 10 mit Gruppenrichtlinien absichern

Das Deaktivieren oder Einschränken von Cortana kann sowohl aus Sicherheits- wie auch aus Datenschutzgründen sinnvoll sein. Im Editor für Gruppenrichtlinien sind die die relevanten Einstellungen unter Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Suche zu finden. Mit der Richtlinieneinstellung Cortana zulassen kann über die Option Deaktivieren der Such-Assistent per Richtlinie ausgeschaltet werden.

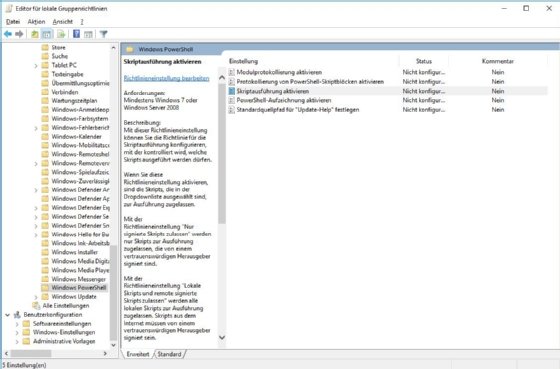

Die PowerShell eignet sich trefflich, um systemnahe Aufgaben zu automatisieren, kann aber auch von weniger redlichen Naturen für ihre Zwecke missbraucht werden. Etwa, wenn sich in Mail-Anhängen PowerShell-Skripte verbergen. Per Gruppenrichtlinie kann man beispielsweise festlegen, dass nur lokale Skripte ausgeführt werden und diejenigen aus dem Internet von einem vertrauenswürdigen Herausgeber signiert sein müssen. Die Einstellungen finden sich unter Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Windows PowerShell.

Nur Windows 10 Enterprise bietet alle Einstellungsvarianten, zum Beispiel die Möglichkeit, die Konfiguration des Startmenüs zu exportieren und über Gruppenrichtlinien zu verteilen oder die Deaktivierung der Microsoft Store-App, etwa unter Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Store im Gruppenrichtlinien-Editor. Bei den einzelnen Editionen von Windows 10 unterscheiden sich die Möglichkeiten, die sich per Gruppenrichtlinie bieten.

Windows Defender Application Guard und Windows Device Guard

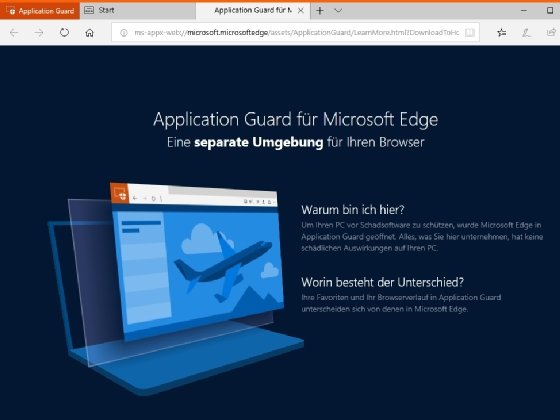

Windows Defender Application Guard (WDAG) kann Sitzungen im Webbrowser über Hyper-V virtualisieren und dadurch sicherstellen, dass Malware nicht über das Internet auf einen PC übertragen werden kann. Bislang steht die Funktionalität nur unter Windows 10 Enterprise und Pro zur Verfügung.

Die Sicherheitstechnologie arbeitet derzeit nur mit Microsoft Edge zusammen. WDAG erstellt eine Art Sandbox und nutzt hierfür integrierte Virtualisierungs-Technologien. Die Funktionalität von Windows Defender Application Guard wird kontinuierlich erweitert. So können seit der Version Windows 1803, also dem April 2018 Update, auch Dateien aus einer entsprechend geschützten Browsersitzung heruntergeladen werden. Damit die Funktion genutzt werden kann, müssen unter Windows 10 die beiden Features „Hyper-V“ und „Windows Defender Application Guard“ installiert sein. In Microsoft Edge können Anwender dann ein entsprechendes Application-Guard-Fenster öffnen.

Microsoft bietet mit Windows Device Guard die Möglichkeit Arbeitsstationen so abzusichern, dass nur definierte Anwendungen gestartet werden können. Mit Hilfe von Device Guard können Administratoren steuern, welche Anwendungen auf den Desktop-PCs der Nutzer ausgeführt werden können. Über eine Whitelist können Admins so festlegen, das nur bestimmte Anwendungen gestartet werden können. Windows Device Guard stellt gewisse Anforderungen an das verwendete System und die Hardware, die unterstützt werden müssen. Die Absicherung erfolgt über „Codeintegritätsrichtlinien“. Die entsprechenden Einstellungen sind bei Computerkonfiguration\Administrative Vorlagen\System\Device Guard zu finden. Windows Device Guard und AppLocker ergänzen sich in dieser Hinsicht.

Windows Defender Exploit Guard

Was einst als externes Tool EMET Windows-Systeme deutlich sicherer machen konnte, ist seit einigen Windows-10-Versionen als Windows Defender Exploit Guard direkt ins Betriebssystem integriert. Hier kann man die Angriffsfläche, die ein System bietet, deutlich reduzieren. Anwendungen lassen sich gegen typische Sicherheitslücken, wie etwa Buffer Overflows, härten. Admins können so mehr Kontrolle darüber erhalten, wie Code auf den Systemen ausgeführt wird. Auf Einzelsystemen finden sich die Einstellungen zum Exploit-Schutz im Windows Defender Security Center im Bereich App- & Browsersteuerung unter Exploit-Schutz. Zur Funktionalität des Windows Defender Exploit Guard gehört auch der überwachte Zugriff auf Ordner.

Überwachten Ordnerzugriff steuern

Ab Windows 10 Version 1709 lassen sich Verzeichnisse auf Computern vor Ransomware schützen. Dazu wird der „überwachte Ordnerzugriff“ aktiviert. Danach dürfen nur noch genehmigte Apps Änderungen an Dateien in den hinterlegten Ordnern vornehmen. Die Einstellungen lassen sich lokal in den Einstellungen von Windows 10, über das neue Windows Defender Security Center (ab Windows 10 Version 1809 als Windows Sicherheit bezeichnet) vornehmen, in der PowerShell, oder über Gruppenrichtlinien.

Dazu müssen die neuen ADMX-Dateien importiert werden. Die neuen Optionen für den überwachten Ordnerzugriff stehen bei Computerkonfiguration\Richtlinien\Administrative Vorlagen\Windows-Komponenten\Windows Defender Antivirus\Windows Defender Exploit Guard\Überwachter Ordnerzugriff zur Verfügung. Mit dem Exploit Guard Evaluaton Tool bietet Microsoft ein Paket an, mit dem der überwachte Ordnerzugriff getestet werden kann.

Anmeldung mit Microsoft-Konten unterbinden

Mit Windows 10 können sich Anwender auch mit Microsoft-Konten online an Windows anmelden. Administratoren können über die Richtlinie „Konten: Microsoft-Konten blockieren“ festlegen, dass sich Benutzer nur mit bereits vorhandenen Microsoft-Konten an Windows anmelden dürfen („Benutzer können keine Microsoft-Konten hinzufügen“), oder keine Anmeldung mit Microsoft-Konten erlaubt ist („Benutzer können keine Microsoft-Konten hinzufügen oder sich damit anmelden“).

Kiosk-Modus in Windows 10 Version 1809

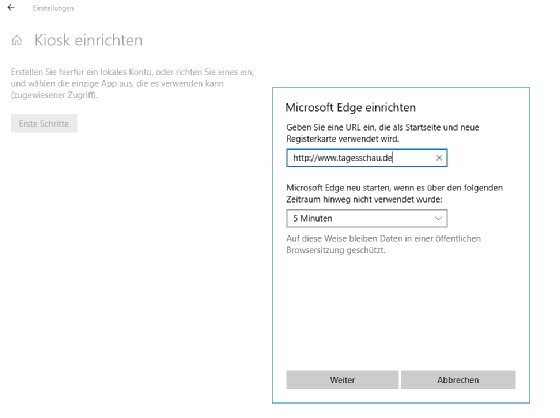

Über die Windows-Einstellungen kann der Kiosk-Modus von Windows 10 mit einem Assistenten aktiviert werden. Am schnellsten geht das durch Eingabe von „Kiosk“ im Suchfeld der Einstellungen. Hier kann zum Beispiel auch ausgewählt werden, dass Microsoft Edge als App genutzt werden kann, im Vollbildmodus startet, und keine andere App oder Funktion genutzt werden kann.

Bei der Durchführung des Assistenten wird zunächst ein Benutzername ausgewählt, mit dem der PC starten soll. Danach wird ausgewählt, welche App im Kiosk-Modus zur Verfügung stehen soll. Wird Microsoft Edge genutzt, kann die Verwendung von Microsoft Edge noch weiter eingeschränkt werden, so dass nur eine einzelne Webseite genutzt werden kann. Alternativ wird Microsoft Edge eingeschränkt, funktioniert aber generell noch für andere Seiten.

Abhängig von der Auswahl der App, kann auch festgelegt werden, mit welcher URL Microsoft Edge automatisch starten soll. Nach einiger Zeit kann Microsoft Edge automatisch neu gestartet werden. In diesem Fall werden die Daten der aktuellen Sitzung gelöscht.

Wenn der Assistent abgeschlossen ist, wird der Computer neu gestartet. Die Einstellungen des Kiosk-Modus lassen sich jederzeit wieder anpassen. Nach dem Neustart meldet Windows 10 Benutzer automatisch mit dem Kiosk-Benutzer an, der angelegt wurde. Auch die Kiosk-App startet automatisch, zum Beispiel Microsoft Edge.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!