wachiwit - stock.adobe.com

Windows 10: Die Ausführung von Anwendungen kontrollieren

Windows Defender Application Control verhindert, dass gefährliche oder unerwünschte Anwendungen Probleme bereiten. Admins können so unter Windows eine Anwendungskontrolle umsetzen.

Windows Defender Application Control (WDAC) stellt eine Alternative zu AppLocker dar, und kann Anwendungen, die in Windows installiert und gestartet werden, überwachen. Ursprünglich wurde WDAC über die Device-Guard-Funktion in Windows 10 und Windows Server 2016/2019 bereitgestellt. WDAC arbeitet auch mit den anderen Schutzfunktionen in Windows 10 zusammen, auch mit Windows Defender Application Guard.

Nicht genehmigte Anwendungen lassen sich auf diesem Weg zuverlässig blockieren. WDAC kann Programme umfassend überwachen und auf verschiedenen Ebenen blockieren. Auch das Blockieren von Systemprogrammen oder Treibern kann auf diese Weise durchgeführt werden. WDAC funktioniert generell ähnlich wie AppLocker, bietet aber mehr Möglichkeiten zur Anbindung von mobilen Geräten und eine moderne Obefläche zur Verwaltung.

WDAC in der Praxis einsetzen

WDAC kann nicht nur Windows lokal schützen, sondern über Microsoft Intune auch über die Cloud zentral für die Überwachung und den Schutz von Rechnern sorgen. Auch die Anbindung und Kontrolle über lokale Richtlinien und Gruppenrichtlinien ist möglich. Der Einsatz kann im Active Directory stattfinden, aber auch für Home Office und mobile Geräte, die sich mit Cloud-Ressourcen oder lokalen Rechenzentren verbinden. WDAC benötigt für den Einsatz Windows 10 in möglichst aktueller Version.

Auch Server lassen sich absichern. Hier sollte möglichst Windows Server 2016, besser Windows Server 2019, zum Einsatz kommen. Sinnvoll eingesetzt werden kann WDAC nur mit Windows 10 Enterprise. Zwar wird auch Windows 10 Pro unterstützt, allerdings lassen sich hier Richtlinien nicht erstellen.

Die Richtlinien werden normalerweise in der PowerShell erstellt. Hier ist etwas Praxiswissen notwendig, um sich in die Konfiguration einzuarbeiten. Mit Windows Defender Application Control kann auch Microsofts Cloud-basiertes Intelligent Security Graph (ISG) genutzt werden. Hierbei handelt es sich um eine Online-Datenbank, die mit WDAC zusammenarbeitet. ISG autorisiert automatisch Programme, die Microsoft als sicher hinterlegt hat. In diesem Fall sind keine manuellen Regeln für jede Anwendung oder Binärdatei erforderlich.

Software wie Microsoft Office, Adobe Reader und andere Tools werden dadurch zugelassen. Unbekannte Software kann allerdings blockiert werden. Code Signing ermöglicht es Anwendungen zu identifizieren und zu autorisieren. Für Anwendungen, die selbst entwickelt werden, stehen Windows SDK-Tools wie Signtool zur Verfügung, um Code Signing in eigene Anwendungen zu integrieren.

Windows Defender Application Control und Windows Defender ATP

Windows Defender Advanced Threat Protection (Windows Defender ATP) arbeitet mit Windows Defender Application Control zusammen. Dazu lässt sich WDAC in die Security Center-Konsole von Windows ATP einbinden.

Die Richtlinien, die mit WDAC genutzt werden, müssen in der PowerShell mit dem Cmdlet New-CIPolicy erzeugt werden. Die Richtlinien werden als XML-Datei gespeichert. Beispielsweise so:

New-CIPolicy -ScanPath '.\temp\' -UserPEs -OmitPaths '.\temp\ConfigCITestBinaries' -NoScript -FilePath '.\Policy.xml' -Level Publisher

Auf der Dokumentationsseite zu New-CIPolicy werden die Beispiele ausführlich gezeigt. Mit „FilePath“ wird der Name der XM-Datei festgelegt. Die Option „Level“ steuert wie Software überprüft und identifiziert werden kann. Regeln können mit der Option „Fallback“ zu weiteren Regeln weiterleiten, wenn die aktuelle Regel das Programm nicht identifizieren oder keine Aktionen durchführen kann.

Die XML-Datei kann nach der Erstellung auch bearbeitet werden. Wie das geht, zeigt Microsoft auf der Seite Windows Defender Application Control policy rules. Beispielrichtlinien sind unter Windows 10 auch im Verzeichnis C:\Windows\schemas\CodeIntegrity zu finden. Seit Windows 10 Version 1903 hat Microsoft die Funktionen von WDAC erweitert. Die neuen Funktionen sind im Beitrag Delivering major enhancements in Windows Defender Application Control with the Windows 10 May 2019 Update zu finden. Neu sind:

- Dateipfadregeln, einschließlich optionaler Runtime-Administrationsschutzprüfungen

- Unterstützung von Dateien mit mehreren Richtlinien und Kompatibilität

- Application Control CSP zur Bereitstellung einer neuen, umfassenderen MDM-Richtlinienverwaltungsfunktion.

- Unterstützung der COM-Objektregistrierung in der Richtlinie

- Deaktivieren der Option „Skript-Erzwingungsregel deaktivieren“

WDAC und Gruppenrichtlinien

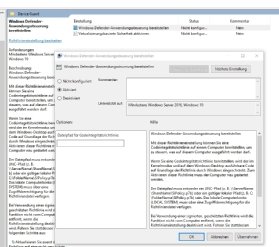

WDAC kann nicht nur mit Microsoft Intune und Windows Defender ATP genutzt werden, sondern lässt sich auch über Gruppenrichtlinien steuern. Die Einstellungen sind unter Computerkonfiguration\Administrative Vorlagen\System\Device Guard zu finden. Hier gibt es die Option „Windows Defender-Anwendungssteuerung bereitstellen“.

In der Richtlinie muss der Pfad eingegeben werden, um den Namen zur Richtlinie zu definieren. Das kann zum Beispiel der Pfad C:\Windows\System32\CodeIntegrity\DeviceGuardPolicy.bin sein. Die Datei muss nicht auf jedem Rechner zur Verfügung stehen. Hier kann natürlich auch eine Dateifreigabe genutzt werden. Microsoft zeigt die Vorgehensweise im Beitrag Bereitstellen von Windows Defender-Anwendungssteuerungsrichtlinien mithilfe von Gruppenrichtlinien ausführlicher.