macrovector - Fotolia

Wie Sie mit Best Practices IoT-Sicherheitsprobleme bekämpfen

Das Internet of Things (IoT) bringt eine Vielzahl von Herausforderungen. Doch mit der richtigen Vorbereitung und den passenden Tools können Sie diese Bedrohungen minimieren.

Das Internet der Dinge hat genau in diesem Moment Auswirkungen auf Ihr Unternehmen, selbst wenn Sie sich darüber nicht im Klaren sind. Wenn Sie Aufgaben im IT- oder Sicherheitsbereich wahrnehmen, obliegt es Ihnen und Ihrem Team, für die sichere Erfassung, Verwaltung und Verwendung von Datenbeständen zu sorgen, die Ihre IoT-Umgebung betreffen.

Dazu gehört auch, dass Sie wissen, was sich in Ihrem Netzwerk tummelt. Es mag ein wenig simpel klingen, aber die Realität für Unternehmen gleich welcher Größe sieht so aus, dass Sie nichts absichern können, von dem Sie nicht einmal ahnen, dass es überhaupt vorhanden ist. Selbst wenn Sie glauben, es würde in Ihrem Netzwerk keine IoT-Geräte geben, stehen die Chancen gut, dass doch etwas existiert, um das Sie sich in irgendeiner Form kümmern müssen.

Die für Firmen größte Herausforderung in puncto IoT-Sicherheitsproblemen besteht darin, auf dem Laufenden zu sein. Intelligente Beleuchtung, eine vernetzte Klimaanlage oder Sicherheitskamera, sogar der Fitness-Tracker, den ein Mitarbeiter am Handgelenk trägt – IoT kann alles Mögliche umfassen, von Sensoren und Aktuatoren über physische Sicherheitsgeräte und Gebäudesteuerungssysteme bis hin zu Nischenlösungen für das Gesundheits- oder Finanzwesen.

Alles, was eine IP-Adresse oder URL besitzt und mit Ihrem Netzwerk verbunden ist, könnte ein IoT-Gerät sein. Warum ist das so ein großes Problem? IoT-Systeme interagieren häufig mit kritischen Netzwerksystemen und können sich in wichtige Geschäftsprozesse einklinken.

Einige von ihnen erfassen, verarbeiten und speichern sensible Daten, zum Beispiel personenbezogene Informationen und geistiges Eigentum. IoT-Systeme sind über das Netzwerk – und mitunter über das Internet – erreichbar.

Das heißt, sie könnten sich gegen Sie und Ihr Unternehmen einsetzen lassen, wenn sie nicht richtig kontrolliert werden. Was IoT-Geräte im Sicherheitskontext so besonders macht, ist der Umstand, dass sie oft nicht die üblichen Anforderungen für Analyse, Entwicklung und Kontrolle erfüllen müssen. Dies kann zu ernsthaften Sicherheitsrisiken führen, wenn man nicht rechtzeitig gegensteuert.

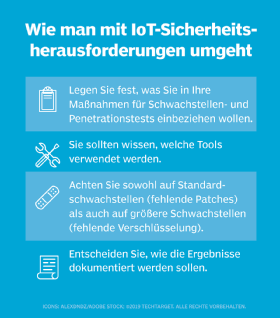

Eine weitere Top-Herausforderung für die IoT-Sicherheit in Unternehmen betrifft das Erkennen spezifischer Schwachstellen. Um sicherzustellen, dass Sie nach den relevanten Sicherheitslücken suchen – und sie entdecken –, gilt es, viele Dinge zu berücksichtigen, unter anderem die folgenden Punkte:

- Was zu kontinuierlichen Schwachstellen- und Penetrationstests gehört. Gut möglich, dass IoT-Systeme einfach Teil Ihrer üblichen Tests der Netzwerksysteme sind. Vielleicht müssen Sie sie auch separat – und behutsam – überprüfen, denn häufig sind sie nicht so belastbar wie herkömmliche Netzwerk-Hosts, etwa Server, Workstations und Netzwerkinfrastruktursysteme.

- Welche Tools eingesetzt werden müssen. Traditionelle Tools für Sicherheitstests funktionieren erfahrungsgemäß gut, beispielsweise Nessus und Netsparker zur Überprüfung auf Host- und Web-Schwachstellen sowie CommView, CommView for WiFi und Wireshark für die Analyse der Netzwerkkommunikation. Darüber hinaus eignen sich Tools wie NetScanTools Pro, Nmap und Shodan für die zusätzliche Systemerkennung und Fingerprinting, was andere Tools aufgrund der Funktionsweise einiger TCP/IP-Stacks von IoT-Systemen übersehen können.

- Schwachstellen, auf die Sie achten müssen. Dazu gehören die üblichen Lücken wegen fehlender Patches und schwacher Passwörter. Sie sollten aber auch sicherstellen, dass IoT-Systeme Transport Layer Security (TLS) nutzen, um Kommunikationssitzungen zu verschlüsseln. Außerdem sollten Sie Data at Rest verschlüsseln und darauf achten, dass Geräte nicht anfällig für DoS-Angriffe sind. Das OWASP Internet of Things Project ist hier eine hervorragende Referenz.

- Wie Sie Ihre Ergebnisse dokumentieren. Werden IoT-Systeme mit den Resultaten der herkömmlichen Schwachstellen- und Penetrationstests in einen Topf geworfen? Oder gibt es dazu einen dedizierten Bericht? Wie wird das Reporting kommuniziert? Und schließlich: Wer ist verantwortlich für Remediation-Maßnahmen?

Ein weiteres IoT-Sicherheitsproblem besteht darin, die Systeme in Ihre vorhandenen Sicherheitsstandards, -richtlinien und -kontrollen zu integrieren. Vielleicht sagt Ihre Dokumentation, dass alle Systeme Mindestanforderungen für Passwörter, Logging und Alerting, Backups etc. erfüllen müssen. Das bedeutet gar nichts – und kann zu Nachteilen führen –, wenn einige oder alle Ihrer IoT-Systeme diese Funktionen nicht unterstützen können oder sich nicht anderweitig in Ihr Sicherheitsprogramm integrieren lassen. Bedenken Sie Folgendes:

- Sie benötigen möglicherweise neue Sicherheitsstandards, die die Fähigkeiten Ihrer IoT-Systeme berücksichtigen und einbinden können.

- Sie müssen IoT in den Geltungsbereich einiger, wenn nicht aller, Ihrer Sicherheitsrichtlinien einbeziehen. Ihre spezifischen Prozesse und sogar Pläne für Incident Response, Disaster Recovery und Business Continuity werden wahrscheinlich aktualisiert werden müssen. Das gilt insbesondere für IoT-Systeme, die eine entscheidende Rolle in Ihrer Umgebung spielen oder möglicherweise Risiken darstellen.

- Fortlaufende Kontrolle ist ein Muss. Monitoring, Logging und Alerting sind daher Pflicht. Nach meinen Erkenntnissen können traditionelle Sicherheitsinformations- und Event-Management-Systeme (SIEM) mit gewissen Anpassungen funktionieren. Es gibt für IoT aber spezielle Tools, die den Prozess vereinfachen können.

- Womöglich müssen Sie IoT-Systeme in Ihren Compliance-Maßnahmen berücksichtigen, besonders wenn es um personenbezogene Informationen geht. Gesetzliche Bestimmungen wie die DSGVO für die EU oder der Health Insurance Portability and Accountability Act (HIPAA) und der Gramm-Leach-Bliley Act (GLBA) für die USA sind hierbei höchstwahrscheinlich maßgeblich.

Das vermutlich größte unbekannte IoT-Sicherheitsproblem – und größter Bereich, den Unternehmen überprüfen sollten – liegt darin, dass wir häufig nicht wissen, was solche Systeme im Netzwerk machen – oder wozu sie imstande sind. Was die Paranoia verstärkt, ist der Umstand, dass viele IoT-Anbieter diese Informationen nicht gerne offenlegen.

Ein IoT-Anbieter sollte sicherstellen, dass sein Produkt und die zugehörige Anwendungsumgebung sicher sind. Eine noch größere Sorge besteht auf Seite der Endkunden und betrifft die Frage, wie sensible Datensätze, zum Beispiel personenbezogene Informationen, gespeichert und verwaltet werden und was IoT-Geräte sonst noch im Netzwerk anstellen.

Auf diese Bedenken gegenüber IoT muss man sowohl jetzt als auch in der Zukunft eingehen. Sie sind auch der Grund, warum Standardisierungsgremien, wie NIST und das Institute of Electrical and Electronics Engineers (IEEE), sich beteiligen.

Fazit

Sie, Ihre Vorgesetzten und Ihr Unternehmen als Ganzes tragen letztlich die Verantwortung für Sicherheitsprobleme des Anbieters. Selbst wenn jedes IoT-Sicherheitsproblem von den Anbietern selbst verursacht wird und gelöst werden muss, liegt es immer noch in Ihrer Zuständigkeit, herauszufinden, wie sich die bestehenden Sicherheitsherausforderungen in Ihrer spezifischen Umgebung bewältigen lassen.

Ergreifen Sie alle Maßnahmen, um diesem Ziel näher zu kommen. Behandeln Sie IoT-Geräte als neu hinzukommende Systeme, die unbekannte Risiken mit sich bringen und daher abgesichert werden müssen, denn genau darum geht es.

Im folgenden Video zeigt ein ethischer Hacker, wie er IoT-Schwachstellen untersucht.