WiFi-Sniffer Wireshark: Netzwerk-Verkehr richtig mitschneiden

WiFi-Sniffer können den Netzwerk-Traffic im Unternehmen mitschneiden und - bei richtigem Einsatz - die Sicherheit in der Firma verbessern helfen.

In diesem Wireshark-Tutorial erklärt Mike Chapple, wie Sie Netzwerk-Traffic richtig mitschneiden und so herausfinden können, ob das Netzwerk in Ihrem Unternehmen Sicherheitslücken aufweist.

Wireshark, früher bekannt als Ethereal, ist eines der mächtigsten Tools im Werkzeugkasten zur Analyse von Netzwerk-Sicherheit. Als Analysewerkzeug für Netzwerk-Pakete kann es in Netzwerke hineinblicken und Details des Datenverkehrs auf unterschiedlichen Ebenen erfassen – von Informationen über die Verbindungsebene bis zu den Bits eines einzelnen Pakets. Diese Flexibilität und Detailliertheit machen es möglich, mit Wireshark Sicherheitsereignisse zu analysieren und Probleme mit der Netzwerk-Sicherheit von Geräten anzugehen. Und auch der Preis ist attraktiv: Wireshark ist kostenlos!

Wie und warum man Netzwerk-Verkehr mitschneiden sollte

Der Ausdruck „Netzwerk-Verkehr mitschneiden“ klingt vielleicht nach Orwell'schen Visionen und einem Netzwerk-Administrator als Big Brother, der die privaten E-Mails von Beschäftigten liest. Vor jedem Einsatz von Wireshark sollten Organisationen deshalb dafür sorgen, dass es eine klar definierte Datenschutzrichtlinie gibt. Diese sollte die individuellen Rechte bei der Netzwerk-Nutzung enthalten, eine Erlaubnis für das Mitschneiden von Datenverkehr für Zwecke von Sicherheit und Problembehandlung vorsehen und die Anforderungen im Zusammenhang mit der Erfassung, Analyse und Aufbewahrung von Verkehrsdaten nennen. Wer Werkzeuge wie Wireshark ohne die nötigen Genehmigungen einsetzt, kann rechtlich schnell in gefährliches Terrain geraten.

Für Sicherheitsprofis gibt es jedoch zwei wichtige Gründe, Netzwerk-Verkehr mitzuschneiden. Erstens kann es von unschätzbarem Wert sein, sich die Details von Paketen anzusehen, wenn es um die Analyse eines Angriffs auf das Netzwerk geht. So lässt sich mit Wireshark bei einem Denial-of-Service-Angriff die genaue Art des Angriffs identifizieren, zudem kann man Upstream-Regeln für die Firewall festlegen, die unerwünschten Traffic blockieren. Der zweite Hauptzweck von Wireshark liegt in der Problembehandlung bei Sicherheitsausrüstung. Ich selbst nutze es zum Beispiel für die Pflege von Firewall-Regeln. Wenn auf beiden Seiten der Firewall Systeme mit Wireshark laufen, lässt sich leicht erkennen, welche Pakete die Firewall überwinden und ob diese die Ursache für Verbindungsprobleme ist.

Man sollte also stets daran denken, dass Wireshark für gute wie böse Zwecke eingesetzt werden kann – so wie viele andere Werkzeuge für Sicherheitsanalysen auch. In den Händen eines Netzwerk- oder Sicherheitsadministrators ist es ein wertvolles Hilfsmittel. In den Händen von Personen mit zweifelhafter Moral aber ist Wireshark ein mächtiges Abhörwerkzeug, mit dem sich jedes Paket ansehen lässt, das ein Netzwerk durchquert.

Wie es funktioniert: Installation von Wireshark

Die Installation von Wireshark ist ein Kinderspiel. Binäre Versionen lassen sich für Windows 32-Bit und Windows 64-Bit sowie Mac OS X herunterladen, ebenfalls verfügbar ist es über die Standard-Systeme zur Software-Verteilung für die meisten Varianten von Unix/Linux. Und für eine Installation auf anderen Betriebssystemen ist auch der Quellcode frei verfügbar.

Die Windows-Version von Wireshark wurde auf der Grundlage der Bibliothek WinPcap zur Paket-Erfassung erstellt; diese muss zur Ausführung unter Windows also vorhanden sein. Dazu eine kleine Warnung: Wenn Sie eine veraltete Version von WinPcap haben, sollten Sie sie manuell über „Programme hinzufügen/entfernen“ in der Systemsteuerung löschen, bevor sie das Wireshark-Installationsprogramm ausführen.

Die Installation erfolgt in der vertrauten, mit einem Assistenten unterstützen Reihenfolge, bei der nur zwei wichtige Fragen auftreten: Ob Sie auch WinPcap installieren wollen und ob Sie das Programm mit dem Dienst WinPcap Netgroup Packet Filter (NPF) starten möchten. Bei der zweiten Option können Nutzer ohne Administrator-Rechte selbst die Packet-Erfassungen starten. Wenn der Dienst nicht gestartet wird, können nur Administratoren Wireshark ausführen.

Durchführung einer einfachen Paket-Erfassung

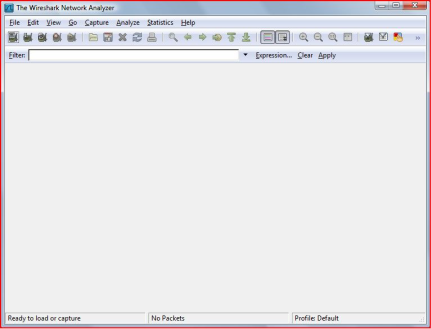

Wenn Wireshark installiert ist und Sie es starten, sehen Sie einen fast leeren Bildschirm:

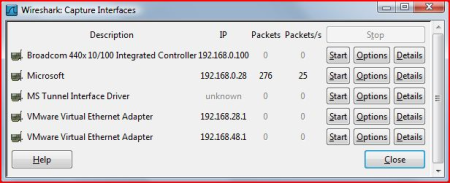

Um das Scannen zu beginnen, wählen Sie aus dem Capture-Menü den Punkt Interfaces. Es erscheint ein Pop-up-Fenster ähnlich wie dieses:

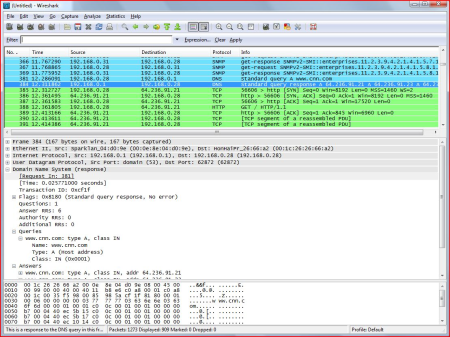

Wenn Sie erweiterte Optionen etwa zum Erfassen einer Datei, der Auflösung von MAC-Adressen oder zu Grenzen für Zeitdauer oder Umfang einer Erfassung konfigurieren wollen, klicken Sie auf den Options-Knopf beim jeweiligen Interface. Viele der Optionen können dabei helfen, die Performance von Wireshark zu verbessern. So lassen sich damit Probleme bei der Auflösung von Namen verhindern, die ansonsten das Erfassungssystem verlangsamen und viele Namen-Abfragen generieren. Mit Limits für Zeit und Umfang der Erfassung lassen sich außerdem Grenzen für unbeaufsichtigte Erfassungen vorgeben. Ansonsten können Sie einfach auf den Start-Knopf neben dem Namen eines Interface klicken, um mit der Erfassung seines Datenverkehrs zu beginnen. Sofort wird sich der Wireshark-Bildschirm zu füllen beginnen und in etwa so aussehen:

Ergebnisse mit den Farb-Codes von Wireshark interpretieren

Jede Zeile im oberen Bereich von Wireshark entspricht einem einzelnen Paket, das im Netzwerk erfasst wurde. Standardmäßig werden die Zeit (relativ zum Start der Erfassung), IP-Adresse für Quelle und Ziel, das verwendete Protokoll und einige Informationen über das Paket angezeigt. Wenn Sie auf eine Zeile klicken, bekommen Sie in den unteren beiden Bildschirmbereichen detaillierte Informationen dazu angezeigt.

Der mittlere Bildschirmbereich enthält die Details zu oben ausgewählten Paketen. Die „+“-Symbole zeigen an, wenn weitere Details zu einem Paket zur Verfügung stehen. Im Beispiel habe ich ein DNS-Response-Paket ausgewählt und den Bereich DNS Response (Anwendungsebene) des Pakets erweitert. So lässt sich sehen, dass es eine DNS-Auflösung für cnn.com angefordert hatte; die Antwort verrät uns, dass zu den dafür verfügbaren IP-Adressen 64.236.91.21 gehört. Im unteren Fenster werden die Inhalte des Pakets in hexadezimaler wie ASCII-Form angezeigt.

Die Farbkodierungen von Wireshark

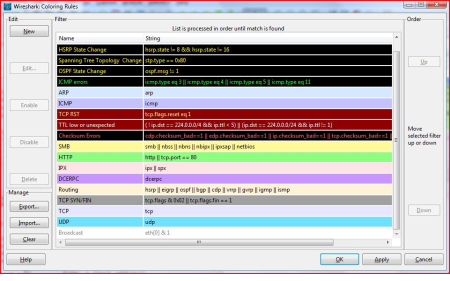

Bei der Analyse von Paketen mit Wireshark erhalten Sie Unterstützung durch die Farben der einzelnen Zeilen. Die dunkelblauen Zeilen im Beispiel oben entsprechend DNS-Datenverkehr, die hellblauen UDP-SNMP-Traffic, die grünen HTTP-Verkehr. Wireshark ermöglicht komplexe Farbkodierungen, die Sie selbst einstellen können. Vorgegeben sind sie in dieser Form:

Dies zeigt zusammenfassend sehr gut, wie Wireshark Netzwerk-Verkehr mitschneidet und analysiert. Am schnellsten werden Sie hier zum Experten, wenn Sie sich die Hände schmutzig machen und einfach mit der Netzwerk-Erfassung beginnen. Ohne Zweifel werden Sie Wireshark dann als nützliches Werkzeug kennenlernen – für die Konfiguration von Firewalls ebenso wie für das Entdecken von Eindringlingen. Denken Sie aber immer daran: Vor jeder Erfassung von Paketen brauchen Sie eine Genehmigung des Netzwerk-Eigentümers.

Über den Autor:

Mike Chapple, CISA, CISSP ist Experte für IT-Sicherheit an der University of Notre Dame und hat früher als IT-Sicherheitsforscher für die National Security Agency und die U.S. Air Force gearbeitet. Er ist regelmäßiger Autor für SearchSecurity, technischer Redakteur beim Magazin Information Security und Autor mehrerer Publikationen über Informationssicherheit, darunter der CISSP Prep Guide und Information Security Illuminated.