WrightStudio - stock.adobe.com

Wartung und Management von VPNs

Bevor das VPN einer Organisation in Betrieb geht, müssen IT-Teams vier wichtige Aspekte der VPN-Wartung und -Verwaltung klären. Dazu zählt etwa der Endbenutzer-Support.

Wenn es um den Support-Lebenszyklus für VPNs geht, müssen IT-Teams über das notwendige Know-how verfügen, Technologieentscheidungen treffen und wissen, wie sich eine VPN-Plattform in ein Unternehmensnetzwerk integrieren lässt. Doch das ist noch nicht alles.

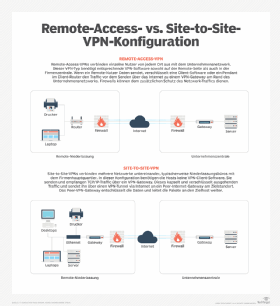

Viele Technologiemanager stehen unter extremem Druck, VPNs so schnell und kostengünstig wie möglich einzurichten und in Betrieb zu nehmen. Nachdem das VPN installiert ist und läuft, ist es jedoch im Allgemeinen zu spät, um zu verstehen, was VPN-Wartung und -Management auf Dauer erfordern. In diesem Überblick werden die Schlüsselbereiche untersucht, die Organisationen für die laufende Pflege und Verwaltung von VPNs berücksichtigen müssen. Das gilt sowohl für die Konnektivität per Remote-Access- als auch per Site-to-Site-VPN.

IT-Teams müssen kontinuierlich auf vier kritische Aspekte von VPNs achten, damit der Service skalierbar ist und sich an die ständig steigenden Sicherheitsanforderungen für den Unternehmensnetzwerk-Traffic anpassen kann. Bevor IT-Teams einen VPN-Service einführen, müssen sie sich damit befassen, wie ihr Unternehmen mit den folgenden Punkten umgehen wird:

- Endbenutzer-Support

- Tunnelarchitektur

- Verwaltung von Kryptoschlüsseln

- Wartung der VPN-Hardware und -Software

1. Endbenutzer-Support

IT-Teams müssen in der Lage sein, User mithilfe einer zentralen Benutzerdatenbank problemlos hinzuzufügen oder zu entfernen. Zwar können Teams eine separate Datenbank für VPN-Nutzer erstellen und pflegen. Aber es ist viel einfacher, auf eine bereits vorhandene Benutzerdatenbank zurückzugreifen, zum Beispiel das Active Directory (AD) von Microsoft.

Die VPN-Infrastruktur kann mit Protokollen wie RADIUS (Remote Authentication Dial-In User Service) oder LDAP (Lightweight Directory Access Protocol) auf das AD zugreifen. Die Teams können dies als die Source of Truth des Unternehmens betrachten, die regelt, wer auf bestimmte Netzwerkressourcen, etwa per VPN-Konnektivität, zugreifen kann.

Es erleichtert auch das Onboarding und Offboarding von Mitarbeitern. Wenn Technologiemanager einen Mitarbeiter aus dem AD entfernen, entziehen sie ihm gleichzeitig die VPN-Berechtigungen. Abgesehen davon ist es auch wichtig, zu überprüfen, ob die IT-Mitarbeiter, die für das Onboarding neuer Kollegen zuständig sind, wissen, wann und für welche Mitarbeiter oder externen Dienstleister sie die Services für eine Anmeldung per Remote-Access-VPN aktivieren sollen – und wann nicht.

IT-Teams können zwar das AD für die Authentifizierung und den grundlegenden Zugriff auf VPN-Services verwenden. Sie müssen allerdings sicherstellen, dass die VPN-Plattform in der Lage ist, den Zugriff auf bestimmte Segmente des Unternehmensnetzwerks oder auf bestimmte Ports und Protokolle zuzulassen oder zu verweigern. Dazu dienen sogenannte VPN-Zugriffslisten, die erforderlich sind, um den Netzwerkzugriff sowohl über Remote-Access- als auch Site-to-Site-VPN-Konnektivität zu erlauben oder abzulehnen.

2. Tunnelarchitektur

Um die Konnektivitätsanforderungen von Unternehmen zu erfüllen, ist eine Vielzahl von Tunneln erforderlich. Die meisten VPN-Plattformen unterstützen nur eine begrenzte Anzahl von Remote-Access- und Site-to-Site-Tunneln. Doch es kann bereits zu Leistungseinbußen kommen, bevor die VPNs dieses Limit erreichen. VPN-Administratoren müssen die Zahl der User und Tunnel-Endpunkte, die gleichzeitig eine Verbindung herstellen, genau im Auge behalten.

Engpässe können leicht innerhalb der VPN-Plattform oder durch zu wenig verfügbare Internetbandbreite entstehen. Ein Beispiel für eine VPN-Überlastung sind die Unternehmensanforderungen während der COVID-19-Pandemie. Anfang 2020, als Unternehmen damit begannen, Mitarbeiter von zu Hause aus arbeiten zu lassen, schnellte die Zahl der gleichzeitigen VPN-Verbindungen in die Höhe. Einige Netzwerkarchitekten hatten ihre VPN-Infrastrukturen vorausschauend so konzipiert, dass sie eine höhere Auslastung bewältigen konnten. Andere hingegen benötigten Notfalländerungen, um die Anzahl der unterstützten Benutzer zu erhöhen.

3. Verwaltung von Kryptoschlüsseln

Das Management von Kryptoschlüsseln ist ein weiterer wichtiger Faktor sowohl aus Sicht der Nutzerfreundlichkeit als auch der Sicherheit. Die laufende Schlüsselverwaltung kann eine Belastung für die Teams sein, da sie nicht nur Schlüssel auf sichere Weise erzeugen, verteilen und speichern, sondern diese auch regelmäßig aktualisieren und ändern müssen.

Kommerzielle Zertifikatsanbieter stellen öffentliche Schlüssel aus, die in der Regel zwischen drei Monaten und zwei Jahren gültig sind. Nach Ablauf der Gültigkeitsdauer müssen die Administratoren die Schlüssel erneut kaufen und anwenden.

Private Pre-Shared Keys sind auch für die Site-to-Site-VPN-Verschlüsselung beliebt. IT-Teams sollten diese Schlüssel ebenfalls nach einem festen Zeitplan erneuern, um zu gewährleisten, dass sie nicht in die falschen Hände geraten. Änderungen an dieser Art von Schlüsseln erfordern jedoch häufig eine Abstimmung mit den Administratoren am anderen Ende des VPN-Tunnels, wenn der Tunnel in einem Netzwerk eines Drittanbieters endet. Bei großen VPN-Infrastrukturen kann für die Schlüsselverwaltung deshalb eine dedizierte Ressource notwendig sein.

4. Wartung der VPN-Hardware und -Software

Die IT-Abteilung muss bereit sein, die Hardware- und Softwarewartung der VPN-Plattform selbst zu übernehmen. Dazu gehören nicht nur Upgrades der VPN-Head-End-Server, sondern auch Upgrades der clientseitigen VPN-Software, die auf PCs und intelligenten Geräten installiert ist.

Bei der VPN-Wartung sollten sich die IT-Teams mit diesen Fragen befassen:

- Lässt sich das System upgraden, ohne dass es zu einem Serviceausfall kommt?

- Benötigt das System Patches, um neue Funktionen und Einsatzmöglichkeiten zu unterstützen?

- Wer ist für die laufende VPN-Wartung verantwortlich?

- Wie sollte man die VPN-Client-Software aktualisieren und patchen?

Ob Endbenutzer-Support, Tunnelarchitektur, Schlüsselverwaltung oder die Wartung der VPN-Hardware und -Software: All dies kann die Kosten, Ressourcen und die Zeit beeinflussen, die zum reibungslosen Betrieb von VPN-Systemen benötigt werden. IT-Abteilungen müssen diese Faktoren frühzeitig vor dem Kauf eines Dienstes berücksichtigen. Außerdem gilt es, diese Prozesse in das operative Umfeld zu integrieren, um sie kontinuierlich einzubeziehen.