Saktanong - stock.adobe.com

Vergleich von UEM-Software und deren Funktionen

UEM-Tools sind unverzichtbar, um die diversen Endpunkte einer IT-Umgebung zu verwalten und abzusichern. Unser Vergleich der Hauptfunktionen hilft, die richtige Lösung zu finden.

Unified Endpoint Management (UEM) ist die jüngste Entwicklung in einer langen Reihe von Tools für das Mobile Device Management und Mobile Application Management, die in den letzten zehn Jahren, mit der Einführung von Smartphones im Unternehmen, auf den Markt kamen. Der Markt für Tools für das Management mobiler Geräte hinkt seitdem den Tools für Desktop- und Laptopmanagement hinterher, weshalb Admins gezwungen sind mehrere Tools zu nutzen, um die gesamte Umgebung zu verwalten.

Die Herausforderung besteht darin, dass die zahllosen Tools für das Management mobiler Geräte – Mobile Device Management (MDM), Mobile Application Management (MAM), Client Management Tools und Enterprise Mobility Management (EMM) – die Orientierung erheblich beeinträchtigen, denn es gibt keinen einfachen Upgrade-Pfad von einer Lösung zur anderen. Viele Produkte enthalten sogar MDM als Komponente in der UEM-Suite. Dadurch kann es schwierig sein, Tools miteinander zu vergleichen und zu bestimmen, welche(s) man braucht.

Es ist wichtig, darauf hinzuweisen, dass nach Angaben von Microsoft über 50 Prozent der großen Unternehmen bereits UEM-Tools besitzen – in der Regel über Lizenzvereinbarungen –, aber nur geschätzte 5 Prozent sie auch tatsächlich einsetzen. Käufer sollten genau wissen, was sie von der UEM-Software benötigen, die sie anschaffen wollen, damit sie in vollem Umfang davon profitieren. Zu den führenden Produkten gehören:

- VMware Workspace One

- IBM MaaS360

- Microsoft Enterprise Mobility + Security

- MobileIron Enterprise Mobility Management

- BlackBerry Unified Endpoint Manager

- Sophos Mobile

- Citrix Endpoint Management

- 42Gears SureMDM

- ManageEngine Desktop Central and Mobile Device Manager

- Ivanti Unified Endpoint Manager

Funktionen der UEM-Tools und Anbieter im Vergleich

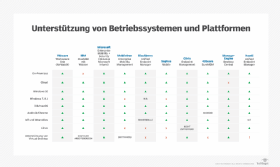

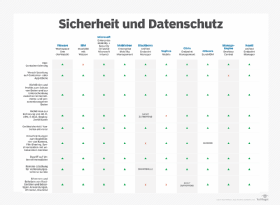

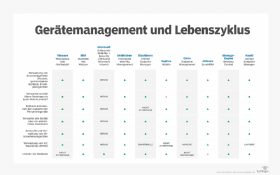

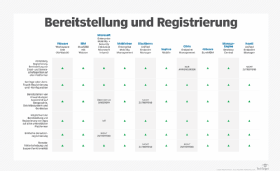

In den Abbildungen finden sich bei jedem UEM-Tool Angaben dazu, ob es über wichtige Funktionen verfügt oder nicht. Die Features sind in sechs Kategorien unterteilt:

- Unterstützte OS-Plattformen

- Sicherheit und Datenschutz

- Gerätemanagement und Lifecycle

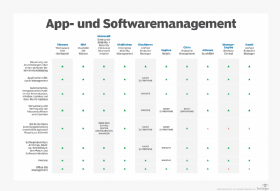

- App- und Softwaremanagement

- Deployment und Registrierung

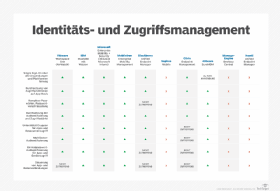

- Identity and Access Management (IAM)

Es ist wichtig, festzuhalten, dass Anbieter die Funktionen unterschiedlich bezeichnen. Die hier aufgeführten Features sind daher unsere Interpretation. Wenn der Anbieter die betreffenden Informationen nicht zur Verfügung stellt, haben wir das durch ein Nicht zutreffend in der Tabelle kenntlich gemacht.

Unterstützte OS-Plattformen

UEM-Software ist entweder für On-Premises (also lokal am eigenen Standort installiert), die Cloud oder beides konzipiert. Beachten Sie, dass nur wenige Anbieter mit ihrer Plattform Legacy-Windows unterstützen. Falls dies für eine Organisation wichtig ist, sollten Käufer sicherstellen, dass es irgendeine Form von Legacy-Unterstützung des Anbieters gibt. Nur sehr wenige hier aufgeführte Produkte unterstützen Linux oder VDI. Citrix, mit seinem VDI-Investment, ist erwähnenswert, weil sein Produkt alle Geräte verwaltet – ganz gleich, ob Legacy-, Mobil- und IoT-Geräte oder Desktops und Laptops einschließlich VDI.

Berücksichtigen Sie, dass der Support für IoT und Wearables von Anbieter zu Anbieter variiert. Blackberry zum Beispiel unterstützt nur Smart Glasses, während andere, wie Ivanti, Raspberry Pi unterstützen.

Sicherheit und Datenschutz

UEM-Software sollte Sicherheit und Datenschutz für Daten, Verbindungen und Anwendungen mit einem breiten Spektrum von Verfahren bieten. Einige Programme setzen in hohem Maße auf sichere VPN-Verbindungen, andere wiederum auf Daten- und/oder Container-Verschlüsselung.

Die Containerisierung von Apps ist ebenfalls eine populäre Methode, um die Anwender- von Unternehmens-Apps und -Daten zu trennen. Doch nicht alle Anbieter nutzen Container, und diejenigen, die es machen, wenden Sicherheit auf unterschiedliche Arten an.

Mehr Produkte können Geräte mit Jailbreak, gerootete Geräte und bösartige Apps erkennen, während andere, etwa von Sophos, sich stark auf Antivirusfunktionen konzentrieren. Da Sicherheit eine kritische Funktion in einem UEM-Tool ist, müssen Käufer die diesbezüglichen Fähigkeiten einer infrage kommenden Plattform sehr genau prüfen.

Gerätemanagement und Lifecycle

UEM-Software muss in der Lage sein, eine breite Palette von Managementaufgaben durchzuführen, da das Gerätemanagement von zentraler Bedeutung für die Sicherheit des Unternehmens ist, das gilt besonders in BYOD-Umgebungen. Das Tool muss eine Vielzahl von Typen, von PCs bis zu IoT-Geräten, verwalten können.

Beachten Sie, dass einige Lösungen nicht imstande sind, Geräte mit Legacy-Betriebssystemen, etwa Windows 7 und 8.1, zu managen. Zudem tun sich die meisten mit der Verwaltung von Wearables schwer und sind möglicherweise auf bestimmte Produkte beschränkt. Käufer sollten in einem UEM-System auch auf ein solides Dashboard achten, das als zentraler Anlaufpunkt dienen kann.

Bereitstellung und Registrierung

Beim Evaluieren von Deployment- und Registrierungsfunktionen müssen Käufer Geräte, Apps und den Anwendertyp berücksichtigen. Die nativen Tools kümmern sich oft um Bereitstellung und Registrierung, das Microsoft Deployment Toolkit ist ein Beispiel hierfür. Allerdings besitzen einige UEM-Tools ihr eigenes, separates Deployment-Produkt.

Eine einfache Bedienbarkeit ist wichtig, denn Admins sollten in der Lage sein, Nutzern zu erlauben, sich mit einem Gerät zu verbinden, und sie automatisch mit geringer oder, falls möglich, ganz ohne IT-Intervention zu registrieren. Ähnlich sollte das System imstande sein, Anwender sicher zu registrieren und Apps gegebenenfalls en gros bereitzustellen.

Eine weitere Funktion, die sehr wenige Unternehmen bieten oder bewerben, ist Remote-Unterstützung, die es der IT ermöglicht, sich mit Geräten zu verbinden, um Probleme zu lösen.

App- und Softwaremanagement

Admins müssen einen sicheren, kontrollierten Katalog oder ein Repository mit Enterprise-Anwendungen haben. Daraus können Nutzer dann vorab zugelassene Apps herunterladen und anwenden. Außerdem sollte die IT die Möglichkeit besitzen, notwendige Apps verpflichtend zu installieren.

Der Nutzer sollte aber Tag und Zeitpunkt der Installation wählen können, um Konflikte mit seinen Arbeitsabläufen zu vermeiden. Analytics und Reporting sind wichtig für die IT-Mitarbeiter, um Trends bei Problemen und Performance zu erkennen und die erforderlichen Korrekturen vorzunehmen.

Einige UEM-Tools verfügen über die bemerkenswerte Eigenschaft, Office-365-Apps konfigurieren und mit ihnen interagieren zu können. Beachten Sie, dass unterschiedliche Tools auch verschiedene Benutzererfahrungen liefern.

Blackberry zum Beispiel liest das Excel-, Word- oder Powerpoint-Dokument in seinen nativen Editor ein. Doch für die Anwender scheint es, als würden sie es in der Microsoft-App bearbeiten, während sie in Wirklichkeit innerhalb der BlackBerry-Umgebung sind. Das ist ein wichtiges Merkmal für Organisationen, die massiv in Office-Apps investiert haben.

Identity and Access Management

IAM kontrolliert basierend auf gültigen Accounts, Passwörtern und Sicherheitsrichtlinien den Zugriff von Nutzern und Geräten. Nicht jede UEM-Software verfügt über eigene IAM-Funktionalität, sondern nutzt Tools von Drittanbietern, etwa Active Directory (AD).

Eine erwähnenswerte Funktion ist eine passwortlose Authentifizierung. Sie erlaubt eine Einmal-Authentifizierung, bevor sie auf andere Validierungsfaktoren, wie Standort-, Geräte- und Benutzerüberprüfung zurückgreift. Das ist ein Schritt, der über Single Sign-on (SSO) hinausgeht, und helfen kann, die Produktivität von Usern zu steigern, denn sie können sofort mit ihrer Arbeit loslegen, anstatt sich erst langwierig bei Geräten anzumelden.

Wenn eine Organisation viele Geräte mit Legacy-Windows besitzt, muss sie sicherstellen, dass das ausgewählte UEM-Tool diese älteren Geräte unterstützt. Sind Produkte wie AD, ServiceNow oder ähnliche Enterprise-Lösungen im Einsatz, sollte das neue Tool Schnittstellen zu diesen Produkten bieten. Möglicherweise hat ein UEM-Anbieter aber auch ein anderes Produkt in seiner Suite, oder eine Fremdsoftware mit IAM-Features füllt die Lücke.

Fazit

Die Auswahl der passenden UEM-Software hängt zu einem großen Teil ab von den beteiligten OS-Plattformen, Sicherheitsanforderungen, den Gerätetypen – insbesondere, wenn IoT-, Wearable- und BYOD-Geräte involviert sind – sowie von aktuellen Anwendungen und der Infrastruktur.

Wenn zum Beispiel die Umgebung stark auf Microsoft fokussiert ist, sind womöglich viele der Komponenten für UEM bereits vorhanden. Stellen Sie fest, welche Komponenten von früheren MDM-, MAM- und MCM-Installationen noch existieren, und nutzen Sie diese Komponenten, anstatt wieder bei null zu beginnen.