Victoria - Fotolia

VLAN-Management: ISL versus IEEE 802.1Q

VLANs ermöglichen eine sinnvolle Segmentierung des Netzwerks in verschiedenen Ausbaustufen. Netzwerker treffen in größeren Cisco-Umgebungen auf ISL oder 802.1Q.

Das Thema VLAN (Virtual Local Area Network) ist eng mit dem Netzwerkgerät Switch verwoben. In der Frühzeit der Netzwerke gab es, ähnlich wie die Mehrfachstecker für das Stromnetz, Verteiler, so genannten Hubs, die das Netzwerksignal auf alle Anschlüsse weiterleiteten.

Diese Technik war zwar sehr einfach in der Umsetzung, aber auch limitiert in ihrer Leistung, da es immer wieder zu Überschneidungen von Datenpaketen in diesen Netzwerken kam. Die Kollision ist jedoch im Ethernet-Design von Haus aus eingeplant: Kein Netzwerkknoten muss um Erlaubnis fragen, ob mit dem Versand von Daten begonnen werden kann – jeder sendet wie er mag.

Als Nachfolger für Hubs kamen die Switches auf den Markt – mit einem ähnlichen Aufgabenprofil, jedoch speichert sich der Switch, welche Geräte anhand der MAC-Adressen an welchen Ports zu finden sind und limitiert das Aussenden der Daten an eben diese Schnittstellen.

Noch unbekannte Empfänger gilt es per Broadcast ausfindig zu machen. Switches gibt es in der kleinsten Ausbaustufe als Unmanaged-Geräte für einen sehr geringen Preis. Bei diesen Systemen hat der Administrator auf die Arbeitsweise keinen Einfluss, das Gerät arbeitet eigenständig und weitgehend transparent.

Größere oder leistungsfähigere Switches – so genannte Managed-Switches – erlauben, je nach Gerätetyp, eine mehr oder weniger große Anzahl an Funktionen und Parametern, um auf den Netzwerkverkehr einzuwirken. Für die in diesem Beitrag adressierten Funktionen sind Managed-Switches zwingend erforderlich.

Was genau sind VLANs?

Virtuelle Netzwerke sind logische Teilnetze, die Administratoren an einem oder mehreren Switches bilden können. Die Vorteile einer Segmentierung liegen auf der Hand: Die Unterteilung in Unterabschnitte hilft, den Broadcast-Traffic zu limitieren und reduziert so gezielt die Netzwerklast. Netzwerkbereiche können IT-Profis nach den betrieblichen Organisationen oder sicherheitstechnischen Aspekten auslegen, beispielsweise durch ein eigenes VLAN für die Abteilung Personal oder Vertrieb oder durch das Ausbilden eines Rechenzentrums-VLANs.

Besonders wenn es um den Einsatz von zusätzlichen Diensten geht, hier sei auf die VoIP-Telefonie hingewiesen, ist die Teilung in VLANs sehr empfehlenswert, um die erforderliche Qualität einfacher und sicherer bereitzustellen.

Grundsätzlich unterscheiden IT-Profis zwei Arten von VLANs: Port- oder paketbasierte Varianten. Beim portbasierten VLAN gilt eine ganz simple Regel: Ein Port ist fest einem VLAN zugeordnet – er kann nicht gleichzeitig mehreren VLANs angehören. Sollen die beiden virtuellen Netzwerke miteinander in Kontakt treten, ist ein Router erforderlich. Angenommen, der IT-Profi teilt einen 48-Port-Switch mit jeweils 24 Ports in zwei VLANs, dann ist es aus Sicht des Netzwerks so, als würden zwei vollkommen unabhängige Switches zum Einsatz kommen.

Das Verfahren hat einen Vorteil: Es ist äußerst klar und übersichtlich und auch mit recht einfachen, verwalteten Switches realisierbar. Sollen sich portbasierte VLANs über mehrere Switches erstrecken, gilt es, jedes einzelne VLAN mit einem Kabel zwischen den Systemen zu verbinden.

Demgegenüber ist das paketbasierte VLAN, auch Tagged VLAN genannt, ein weniger physisch angehauchtes Konzept. Beim Tagged Switching ist die Zuordnung mehrere VLAN-IDs an einen Port zulässig. Dies bietet natürlich den Vorteil, dass der Switch mehrere VLANs über ein gemeinsames Kabel an ein anderes Netzwerkgerät weiterleiten kann.

Diese kombinierte Verbindung wird gemeinhin als VLAN-Trunk bezeichnet. Für das Tagged VLAN fügt ein Switch oder jeder andere Netzwerkteilnehmer an die Ethernet-Frames eine zusätzliche Kennung an, die das Paket dem VLAN zuweist. Diese Verlängerung ist geregelt im Standard IEEE 802.1Q und könnte möglicherweise von sehr alten Netzwerkkomponenten, beispielsweise frühe Printserver-Adapter, nicht interpretierbar sein.

Egal für welche Variante sich der IT-Profi entscheidet, wichtig ist, dass eine Segmentierung überhaupt erfolgt. In größeren Netzwerken besteht ansonsten die Gefahr, dass eine einzelne große Broadcast-Domain die Leistungsfähigkeit des Netzwerks zu stark einschränkt.

Ganz davon abgesehen ist in einer einzelnen, großen Broadcast-Domain eine ordentliche Regelung der Kommunikationswege kaum realisierbar. Eine Trennung der Netzwerkbereiche ausschließlich auf IP-Basis mit verschiedenen Subnetzen regelt möglicherweise die Zugriffswege, jedoch machen die auf Layer 2 im OSI-Referenzmodell beheimateten Switches hier keinen Unterschied: Subnetz hin, IP-Bereiche her – auf der zweiten Ebene bleibt alles in einer Broadcast-Domain.

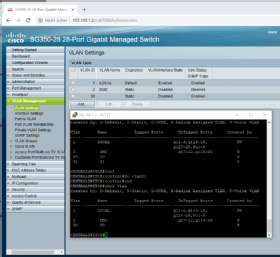

Einen Switch konfigurieren

In unserem Beispiel besteht das Netzwerk aus zwei PCs mit den IP-Adressen 192.168.1.1/24 und 192.168.1.2/24. Angeschlossen ist PC 1 an Fa0/1 und PC 2 an Fa0/2 – der Switch, selbst über die Management-Adresse 192.168.1.250 erreichbar, verfügt aktuell nur über die Standardkonfiguration mit dem Default-VLAN1. Für VLANs steht der Nummernbereich zwischen 2 bis 4094 zur Verfügung; 1002-1005 sind ausgenommen, sie sind für FDDI, Token Ring, FDDINET und TRNET standardmäßig reserviert.

Um auf einem Cisco-Switch ein VLAN einzurichten, wechseln Sie auf der Console in den Global Configuration Mode und benennen schlicht das gewünschte VLAN mit seiner Nummer.

Beispiel:

SW1(config)# vlan30

SW1(config-vlan)# end

Hierbei gilt es zu beachten, dass wir so in den VLAN-Subkonfigurationsmodus gelangen, erkennbar am Präfix der Konsole config-vlan. Durch das end kehrt der Anwender zurück in den Enabled-Modus und durch Eingabe des Kommandos show vlan brief wird eine Liste aller definierten VLANs ausgegeben.

Oberhalb der reservierten unsupported fddi/token-ring/fddinet und trnet-Defaultwerte ist nun das 30 VLAN0030 als aktives VLAN sichtbar, jedoch ohne, dass ein Port zugewiesen wurde. Bei einfacheren Geräten, beispielsweise der Cisco SG-Serie, sind die Befehle beinahe identisch, obwohl die Ausgaben sich im Detail unterscheiden. Hier lautet die Kommandofolge:

SW1# conf

SW1(config)# vlan30

SW1(config)# end

SW1# show vlan

Bis dato ist dem definierten VLAN jedoch noch kein einziger Port zugewiesen worden, das erledigen Sie mit der Befehlsfolge:

SW1(config)# int fa0/1

SW1(config)# switchport access vlan30

SW1(config)# end

Wenn Sie nun vom PC1 auf den PC2 eine Ping-Echo-Request absetzen, wäre der Zielhost nicht erreichbar, da zwar der IP-Bereich passt, nicht aber das VLAN. Die PCs befinden sich in unterschiedlichen VLANs. Wechselt auch der Port für den zweiten PC in das VLAN30, dann geht erwartungsgemäß auch der Ping durch:

SW1(config)# int fa0/2

SW1(config)# switchport access vlan30

SW1(config)# end

Üblicherweise wollen Administratoren nicht nur einen einzelnen Port zuweisen, sondern gleich eine ganze Gruppe. Das gelingt am einfachsten durch die Verwendung eines Port-Ranges im Stil von interface range FastEthernet 0/1 – 10, wodurch das Präfix auf (config-if-range) springt und anzeigt, dass nun mehrere Ports gleichzeitig ausgewählt sind.

Mehr als ein Switch

In einem sehr kleinen Unternehmen mit einem einzelnen zentralen Cisco-Switch hat der Administrator nun bereits das komplette Rüstzeug erhalten, um VLANs einzurichten – mit dem Kommando name ließen sich noch schönere Namen, wie beispielsweise DMZ oder Development vergeben, was die Sache ein wenig übersichtlicher macht.

In der Realität haben Netzwerker jedoch nicht nur einen Switch, sondern ganze Gruppen dieser Geräte und sind natürlich bemüht, diese zentralisiert und gleichartig zu administrieren. Bei der Suche nach einem Weg, eine Abteilung, deren Geräte an verschiedenen Switches angeschlossen sind, in ein gemeinsames VLAN zu führen, kommen sogenannte Trunks zum Einsatz. Ein Trunk (lässig als Vielfachleitung übersetzt) ist eine Verbindung zwischen Switches, die VLAN-Informationen transportieren können.

Hersteller wie Hewlett Packard nennen diese Technik vielleicht etwas passender Tagged Ports, denn ein Frame aus einem bestimmten VLAN wird beim Verlassen um die Information wie ein Aufkleber (Tag) ergänzt. Kommt der Frame auf der anderen Seite auf einem anderen Switch an, wird dieser Tag überprüft und entsprechend zugewiesen.

Hierbei gibt es für Cisco-Geräte gleich zwei verschiedene Implementierungen, denen sich ein Administrator bewusst sein sollte. Der proprietäre Inter-Switch Link (ISL), den auch Cisco nicht weiterentwickelt, und IEEE 802.1Q, der Industriestandard, der von verschiedenen Herstellern unterstützt wird. Faktisch kann es aber passieren, dass in reinen Cisco-Umgebungen nach wie vor ISL im Einsatz ist.

ISL versus 802.1Q

ISL stammt aus einer Zeit, als von 802.1Q noch keine Rede war und offenkundig hatte Cisco mit ISL noch einige weitere Ergänzungen im Sinn. Das Protokoll ist recht aufwendig implementiert und erzeugt somit einen spürbaren Overhead. Der ursprüngliche Frame wird komplett gekapselt, erhält einen 26 Bytes langen Header und Trailer sowie eine CRC-Prüfsumme mit 4 Byte. Bei Catalyst-Geräten der 3560er Serie ist ISL, obwohl eigentlich bereits ausgelaufen, das Default-Protokoll.

Der eigentlich genutzte Standard ist heutzutage 802.1Q. Dieser Ansatz vereint die zuvor am Markt üblichen proprietären Konzepte ISL von Cisco und VTL von 3COM. 802.Q1 ist praktischerweise herstellerübergreifend und wird von allen namhaften Anbietern unterstützt.

Im Gegensatz zum ISL wird der Frame hier nicht gekapselt, sondern im Ethernet-Header lediglich um ein 4 Byte-Feld ergänzt. Entgegen den 30 Byte, die Cisco mit ISL aufrief, ist das eine echte Verschlankungskur. Bei der Kapselung ist bei ISL eine Neuberechnung mit CRC-Generierung erforderlich, ein Aufwand der bei 802.1Q erst gar nicht anfällt. Da es im praktischen Einsatz bei ISL keinen Vorteil gibt, ist die Entscheidung für den Einsatz von 802.1Q wohl stets richtig.

Sinnvollerweise unterscheiden IT-Profis beim Einsatz von ISL/802.1Q zwei verschiedene Port-Status: Access-Port, ein Anschluss an dem sich ein Endgerät befindet und der Trunk-Port, der die Verbindung zu einem anderen Switch herstellt. Zusätzlich gibt es die Variante Dynamic, bei der der Port die entsprechenden Zusammenhänge eigenständig interpretiert.

Die Einstellung des Betriebsmodus legt die Befehlsfolge fest:

SW1(config)# int fa0/1

SW1(config-if)# switchport mode ?

Die drei Optionen: access, dynamic und trunk erscheinen in der Auswahl. Access steht für Endgeräte, was auch Router beinhaltet, also Verbindungen, die niemals einen Trunk ergeben. Trunk ist Trunk – aber was macht der dynamische Modus? Zur Klärung gibt es gleich noch einmal zwei mögliche Untereinstellungen: Auto und Desireable.

Der switchport mode dynamic auto versetzt den Port in eine Betriebsart, bei der der lokale Port stets dynamisch in den Trunk-Modus wechselt, sofern die Gegenseite das anbietet. Gleichzeitig sendet der lokale Port aber niemals den expliziten Wunsch zur Trunk-Bildung aus. Im Zweifelsfall bleibt der Port im Access-Modus. Dem gegenüber ist switchport mode dynamic desirable die Variante, in der der lokale Port aktiv versucht, einen Trunk anzubieten. Wunsch und Reaktion sind im Dynamic Trunking Protocol (DTP) festgelegt.

Mit dem Kommando SW1#show interfaces fastethernet 0/1 switchport erhält der IT-Profi den Überblick, in welchem Betriebsmodus sich der Port befindet, zu finden unter Operational Trunking Encapsulation – ISL oder dot1q.

Mit Blick auf die Sicherheit

Das dynamisches VLAN, bei dem der Inhalt der Frames die Zugehörigkeit anhand von MAC-Adressen, Protokollen oder IP-Ports die Zuweisung regelt, ist hochfunktionell, aber komplex in der Pflege. Die Manipulationsgefahren sind deutlich höher als bei einer statischen Zuordnung.

Wer sich um die Sicherheit seiner Netzwerkinfrastruktur sorgt und keine die ausreichende Erfahrung hat oder nicht über entsprechende Auswert- und Analyse-Tools für Netzwerkangriffe verfügt, ist im Zweifelsfall besser beraten, eine statische Zuordnung zu wählen.

Angriffe auf Switches, somit auf der unteren OSI-Ebene 2, wirken sich mit allen Folgen negativ für die darüber liegenden Schichten aus. Mögliche Angriffspunkte sind gefälschte Frames, Überlaufattacken bei MAC-Adressen, Ausnutzung eines ungesicherten Trunking-Ports oder der Missbrauch des STP. Und Sie dürfen Angriffe nicht nur von außen erwarten.