jamdesign - stock.adobe.com

Tipps zum Schutz des Active Directory vor Angriffen

In den letzten Jahren haben Ransomware-Angriffe auf das Active Directory zugenommen. Der Beitrag liefert Tipps, wie sich der Verzeichnisdienst erfolgreich schützen lässt.

In der jüngeren Vergangenheit haben sich Ransomware-Angriffe auf das Active Directory zunehmend gehäuft. Um das lokale Verzeichnis vor erfolgreichen Angriffen zu schützen, sollten Admins einige Schutzmaßnahmen ergreifen. Das Active Directory ist in den Fokus von Angreifern geraten, da ein erfolgreiches Eindringen in den Verzeichnisdienst den Zugriff auf das komplette Netzwerk ermöglicht. Viele Sicherheitsexperten sind sich darüber einig, dass ein grundlegender Schutz mit drei verschiedenen Bereichen umgesetzt werden kann:

- Schutz vor präparierten E-Mails.

- Übernommene Computer isolieren, Seitwärtsbewegungen verhindern.

- Privilegierte Konten maximal schützen.

Das Einfallstor E-Mails in den Griff bekommen

Seit Jahrzehnen gehören E-Mails zu den häufigsten Einfallstoren von Schadsoftware und damit auch von Ransomware. Wenn ein Anwender im Netzwerk eine präparierte E-Mail erhält und die darin enthaltenen Links anklickt und Programme ausführt, befinden sich die Angreifer schon direkt im Netzwerk und können mit den Rechten des Anwenders Aktionen durchführen. Daher sollte ein Schutz der Anwender vor gefährlichen E-Mails höchste Priorität haben, unabhängig davon, welches E-Mail-System zum Einsatz kommt. Unternehmen, die auf Microsoft 365 setzen, können mit Microsoft 365 Defender schon eine hohe Schutzstufe erreichen und Anwender vor Angriffen auch schulen.

Es reicht aber nicht aus einen Virenscanner oder einen Cloud-Dienst zu nutzen, um Anwender vor Ransomware oder anderer Malware zu schützen. Ein mehrschichtiges Schutzsystem sorgt dafür, dass es mehrere Ebenen des Schutzes vor gefährlichen E-Mails gibt. Mit Microsoft 365 Defender ist es auch möglich Simulationen durchzuführen, mit denen Anwender auf Ransomware-Angriffe vorbereitet werden.

Wie ein solcher Angriff aussieht, zeigt das Microsoft 365 Defender Threat Intelligence Team in einem Twitter-Beitrag. Auch auf der Seite „ISOMorph Infection: In-Depth Analysis of a New HTML Smuggling Campaign“ wird demonstriert, wie solche Angriffe ablaufen.

Mit dem Angriffssimulationstraining können sich Unternehmen und Admins auf Angriffe vorbereiten und mit Bordmitteln von Microsoft 365 Threat Intelligence auf diese Angriffe reagieren. Die Simulationen helfen auch dabei das Benutzerverhalten zu analysieren. Der Sinn hinter der Simulation besteht darin, dass Unternehmen sich auf die Angriffe vorzubereiten. Sie erhalten dadurch auch Empfehlungen, wie Sie in Zukunft das Unternehmen und das Netzwerk sowie die Benutzer auf den Angriff vorbereiten können, und wie Sie am besten auf die Angriffe reagieren.

Eine neue Simulation startet über den integrierten Assistenten. Dazu finden Admins in Microsoft 365 Defender und der integrierten Microsoft 365 Threat Intelligence, den Menüpunkt Angriffssimulationstraining. Nach dem Aufrufen dieses Menüpunktes, kann mit dem Menüpunkt Simulationen und Eine Simulation starten aus einer Liste von Angriffen ausgewählt werden. Neben dem Diebstahl von Anmeldeinformationen sind hier auch E-Mails mit Schadsoftware enthalten, Links zu gefälschten Seiten im Internet und auch Drive-by-URLs.

Seitwärtsbewegungen verhindern- Local Administrator Password Solution

Haben Angreifer einen PC oder einen Server übernommen, befinden sie sich bereits im Netzwerk. Schutzlösungen, die das Netzwerk aus dem Internet vor Angreifern schützen sind jetzt wirkungslos, da sich der Angreifer bereits im Netzwerk befindet. Sicherheitsexperten sind sich hier einig: „Hacker hacken in den meisten Fällen überhaupt nicht, sie melden sich einfach an“. Die Anmeldedaten lassen sich auf vielfältige Arten erhalten, natürlich auch durch Hackerangriffe, oft aber durch freiwillige Herausgabe durch Anwender, die oft nicht wissen, dass sie gerade einen Angreifer eingeladen haben.

Wenn im Netzwerk ein Computer übernommen wurde, versuchen die Angreifer häufig durch Seitwärtsbewegungen im Netzwerk andere Computer zu übernehmen und weitere Schwachstellen zu finden. Hier helfen den Angreifern natürlich identische Anmeldeinformationen und sogar gleiche Kennwörter. Kennt ein Angreifer das lokale Administrator-Kennwort eines Computers und wird dieses Kennwort auch auf anderen Computern verwendet, kann er diese ohne großen Aufwand übernehmen.

Daher sollte unbedingt darauf geachtet werden, dass der Benutzername „Administrator“ schnellstmöglich umbenannt wird. Darüber hinaus sollte auf jedem Computer ein anderes Kennwort für lokale Administratoren verwendet werden. Microsoft stellt dazu die kostenlose Lösung „Local Administrator Password Solution (LAPS)“ zur Verfügung, die lokale Kennwörter auf Mitgliedscomputern im Active Directory verwaltet und damit schützt.

Privilegierte Benutzerkonten schützen – Privileged Access Management

Gelangen Angreifer auf irgendeinem Weg an Anmeldedaten von privilegierten Benutzerkonten, sind die Seitwärtsbewegungen noch einfacher, da mit erhöhten Rechten natürlich auch sehr viel schneller weitere Computer übernommen werden können. Aus diesem Grund sollten in Active-Directory-Umgebung Funktionen wie Privileged Access Management (PAM) zum Einsatz kommen.

Es ist nicht immer notwendig, dass sich Administratoren ständig mit Admin-Rechten im Netzwerk bewegen. Bei der normalen Arbeit reichen für Admins auch herkömmliche Benutzerkonten aus. Für administrative Tätigkeiten ist es empfehlenswert, wenn die Admin-Rechte nur für bestimmte Bereiche und nur für eine bestimmte Zeit gelten. Dazu sind nicht einmal Zusatzdienste notwendig. PAM ist bereits in Windows Server integriert und kann leicht kostenlos in Active-Directory-Umgebungen aktiviert werden.

Darüber hinaus sollten Admins niemals von herkömmlichen Arbeitsstationen aus Verwaltungsaufgaben in Active Directory durchführen. Mit Privileged Access Workstations (PAW) ist sichergestellt, dass nur von besonders geschützten Arbeitsstationen aus, der Zugriff auf Active Directory erfolgen sollte (siehe auch Privileged Access Workstations: Umgebungen sicher verwalten).

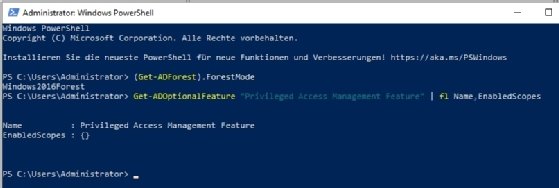

In der PowerShell lässt sich überprüfen, ob PAM in der Gesamtstruktur bereits aktiviert ist:

Get-ADOptionalFeature "Privileged Access Management Feature" | fl Name,EnabledScopes

Wenn bei EnabledScopes kein Wert eingetragen ist, dann ist die Funktion auch nicht aktiv. Um PAM für eine Gesamtstruktur zu aktivieren, kann der folgende Befehl verwendet werden. Als Beispieldomäne wird „joos.int“ verwendet:

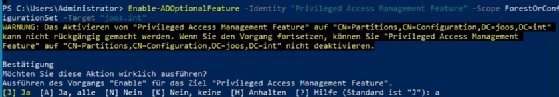

Enable-ADOptionalFeature -Identity "Privileged Access Management Feature" -Scope ForestOrConfigurationSet -Target "joos.int"

Tiering in Active Directory ist ein mächtiger Schutz

Dazu kommt das Tiering von Umgebungen. Tier-0-Geräte sind Computer, die Kontrolle über die anderen Computer im Netzwerk haben. In Active-Directory-Umgebungen sind das zum Beispiel die Domänencontroller. Tier-1-Geräte sind wichtige Computer, die ebenfalls Kontrolle über alle darunterliegenden Computer haben.

Das können zum Beispiel Dateiserver mit Freigaben sein. Die Tier 2-Geräte sind schlussendlich die Arbeitsstationen oder weniger wichtige Server. In eine Tier-Netzwerk dürfen untergeordnete Tier 1- und Tier 2-Geräte niemals direkten Zugriff auf Tier 0-Geräte haben. Das bedeutet, dass niemals Domänen-Admin-Rechte für Serverdienste zum Einsatz kommen dürfen.

Übernimmt ein Angreifer zum Beispiel einen Tier 1-Server, auf dem ein Systemdienst der Bequemlichkeit wegen mit Domänenadminrechten startet, hat er gleich auch noch Zugriff auf Domänenadminrechte. Daher sollten Tier 0-Geräte auch nur von anderen Tier 0-Geräten aus verwaltet werden. Dabei kann es sich um die PAW im Netzwerk handeln. Microsoft geht auf der Seite „Schützen von Geräten als Teil der Geschichte mit privilegiertem Zugriff“ genauer ein. Wir haben die Installation einer Privileged Access Workstation ebenfalls in einem eigenen Beitrag umfassend behandelt. Mehr zu diesem Thema ist auf der Seite „Enterprise Zugriffsmodell“ zu finden.