Joerg Habermeier - stock.adobe.c

Spear Phishing: Anmeldedaten von Anwendern in Gefahr

Eine erfolgreiche Spear-Phishing-Attacke auf einen Anwender kann weitreichende Folgen haben. Angreifer agieren dann meist unsichtbar im Firmennetz und gelangen an weitere Daten.

Spear-Phishing-Angriffe sind besonders raffinierte Phishing-Angriffe. Bei herkömmlichen Phishing-Angriffen verschicken Angreifer eine sehr große Anzahl an E-Mails an sehr viele Empfänger, um Anmeldedaten oder geheime Informationen zu erhalten. Spear-Phishing-Angriffe gehen sehr viel effektiver vor.

Bei Spear-Phishing-Attacken versuchen Angreifer gezielt Anmeldedaten oder andere vertrauliche Informationen von Anwendern aus einer Organisation, Abteilung oder sogar von einzelnen Personen zu erhalten. Die Angreifer versuchen über Phishing-Mails Anwender auf eine manipulierte Seite umzuleiten. Auf dieser Seite müssen die Anwender dann meist ihre Anmeldedaten eingeben. Die Angreifer erhalten dadurch Zugriff auf diese Daten.

Handelt es sich bei den Anmeldedaten um Daten, die für Cloud-Dienste genutzt werden, müssen die Angreifer noch nicht einmal in das Netzwerk des Unternehmens einbrechen, um sich zu authentifizieren, sondern können direkt die Anmeldedaten beim Webdienst anmelden. Im Fokus eines Spear-Phishing-Angriffes sind also vertrauliche Daten. Der Angreifer hat es gezielt auf das Unternehmen abgesehen, dass er angegriffen hat. Das Zufallsprinzip ist dabei weitgehend ausgeschlossen.

Mails einer Spear-Phishing-Attacke wirken seriös

Da sich der Angreifer auf ein Unternehmen konzentriert, sind die Mails, die Anwender erhalten, meistens professionell gestaltet und scheinen aus einer vertrauenswürdigen Quelle zu stammen. Daher ist die Gefahr für viele Unternehmen sehr groß, dass einzelne Anwender Nutzername und Kennwort herausgeben. Handelt es sich dabei um Benutzer mit weitreichenden Rechten, ist der Verlust der Daten besonders gefährlich. Angreifer recherchieren vor einem Angriff und passen die E-Mails und Webseiten an das angegriffene Unternehmen oder die angegriffenen Personen genau an. In vielen Fällen sind die E-Mails persönlich zugeschnitten und wirken sehr glaubwürdig. Nicht immer erfolgt der Angriff per E-Mail, auch über soziale Netzwerke lassen sich Spear-Phishing-Angriffe durchführen.

In der Mail befindet sich häufig ein Link zu einer Webseite, die ebenfalls vertrauenswürdig erscheint. Dort werden Anwender meist gebeten, sich zu authentifizieren. Aufgrund der vermehrten Nutzung unterschiedlichster Cloud-Dienste, die oft mit den Windows-Anmeldedaten verknüpft sind, ist es für Anwender nicht immer verdächtig, ihre Windows-Zugangsdaten in unterschiedlichsten Oberflächen einzugeben. Auf diese Weise können dann nicht nur Passwörter abgegriffen werden, sondern auch andere vertrauliche Informationen wie Kontonummern, Kreditkartennummern und vieles mehr preisgegeben werden.

Werden die Anmeldedaten eines Anwenders erfolgreich gestohlen, können die Angreifer dessen Daten wiederum dazu verwenden, andere Benutzer anzuschreiben, um Anmeldedaten zu erhalten. Aus diesem Grund ist es wichtig, die Benutzer zu sensibilisieren, wo sie ihre Anmeldedaten eingeben dürfen, und wo nicht. Darüber hinaus sollte regelmäßig überprüft werden, ob das Netzwerk für Spear-Phishing-Angriffe vorbereitet ist.

Sobald ein Angriff erfolgreich gestartet wurde, und die Angreifer Anmeldedaten oder andere Informationen erhalten haben, beginnt die zweite Stufe des Angriffs. Hier werden die Anmeldedaten und vertraulichen Daten verwendet, um noch mehr Daten zu stehlen, noch mehr Anwender anzugreifen, und an noch mehr Informationen zu kommen, um tiefer in das Netzwerk eindringe zu können.

Risiken durch Spear-Phishing-Attacken verringern

Mit einer Spear-Phishing-Attacke können zum Beispiel auch Anmeldedaten von Benutzern eines Office 365-Abonnements unberechtigt abgefragt werden. Anschließend erfolgt eine Anmeldung mit den gestohlenen Benutzerdaten durch die Angreifer. Nach der erfolgreichen Anmeldung können die Angreifer mit den übernommenen Rechten des jeweiligen Anwenders nahezu ungestört im Netzwerk agieren.

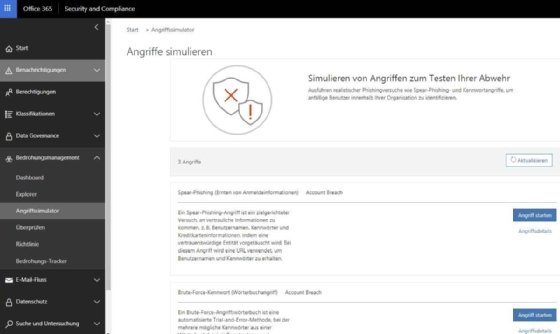

Um solche Angriffe für Office 365 zu verhindern, stellt Microsoft den Attack Simulator in Office 365 für Unternehmen zur Verfügung. Mit den Tests kann überprüft werden, wie schnell eine IT-Abteilung reagieren kann, wenn Benutzerkonten kompromittiert wurden. Auch Sicherheitseinstellungen in Office 365 lassen sich dadurch zuverlässig überprüfen.

Der Attack Simulator stellt Vorlagen zur Verfügung, die direkt im Assistenten geladen werden können. Im Assistenten werden anschließend die Empfänger ausgewählt, welche die Info erhalten sollen.

Anwender für Spear Phishing sensibilisieren

Abseits aller technischen Maßnahmen ist ein geschärftes Bewusstsein der Anwender im Unternehmen wohl eines der wirksamsten Mittel, um Spear-Phishing-Angriffen zu begegnen. Generell sollten Anwender darüber informiert werden, dass keine E-Mails im Unternehmen verschickt werden, in denen Links erhalten sind, um sich irgendwo anzumelden. Natürlich müssen sich Unternehmen nachfolgend auch daranhalten. Das gilt dann auch für Fachabteilungen, die mal eben selbstständig Cloud-Dienste buchen und entsprechende Logins per Mail weiterleiten.

Seltsame Bitten um die Weitergabe von Anmeldedaten sollten ignoriert oder telefonisch abgeklärt werden. In sozialen Netzwerken sollten keine vertraulichen Daten oder sonstige Informationen weitergegeben werden, die für Spear-Phishing-Angriffe verwendet werden können. Ungewöhnliche URLs sollten misstrauisch machen. Anwender sollten dazu angehalten werden, lieber einmal zu früh nachzufragen, als zu spät. So können Nutzer dafür sensibilisiert werden, zumindest die URL, die sich hinter einem Link verbirgt, etwas genauer zu betrachten, etwa per Mouse-Over-Effekt.

Dokumente werden von Unternehmen in den seltensten Fällen – und wenn dann nur nach Absprache als Zip-Datei oder in einem anderen Archiv-Format – verschickt. Kriminelle E-Mails werden auch gerne im Namen von bekannten Unternehmen oder mutmaßlichen Rechtsanwälten verschickt. Bei jeglichen Mails, die nach persönlichen Daten fragen, ist in jedem Fall Vorsicht geboten. Zudem wird in vielen dieser Nachrichten versucht, zeitlichen Druck aufzubauen, um die Anwender zur Eingabe ihrer Daten zu bewegen.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!