Sergey Nivens - Fotolia

Wie Sie verschachtelte Gruppen in Active Directory einsetzen

Wenn Ihre Active-Directory-Struktur zu unübersichtlich ist, können Sie verschachtelte Gruppen einrichten. So sichern Sie Ihre Umgebung und vereinfachen beispielsweise Audits.

Um verschachtelte Gruppen erfolgreich in Active Directory einzusetzen, benötigen Sie einen klaren Bauplan.

Microsoft empfiehlt die Anwendung von einer rollenbasierten Zugriffskontrolle (Role Based Access Control, RBAC): Für Umgebungen mit einer Domäne wird AGDLP empfohlen, für Umgebungen mit mehreren Domänen und mehreren Gesamtstrukturen (Forest) AGUDLP.

In einem bestehenden System, in dem keine klare Strategie für Verschachtelung und RBAC verfolgt wurde, kann die Implementierung relativ viel Zeit in Anspruch nehmen. Der Aufwand lohnt sich jedoch, da durch die Schaffung von Ordnung eine sichere und dynamischere Umgebung entsteht.

Vorteile von verschachtelten Gruppen

Ein guter Verschachtelungsansatz wie AGDLP oder AGUDLP erleichtert es Administratoren zu erkennen, welcher Benutzer welche Berechtigungen hat. Das vereinfacht bestimmte Arbeitsschritte, zum Beispiel bei Audits. Auch das Troubleshooting wird deutlich verkürzt, wenn nicht sogar überflüssig. Schließlich reduziert diese Strategie den Administrationsaufwand, da die Zuordnung von Berechtigungen zu anderen Bereichen weniger kompliziert wird.

AGDLP

AGDLP steht für Accounts, Global Group, Domain Local Group und Permissions, beziehungsweise:

- Konten (der Benutzer oder Computer)

- globale Gruppe (auch Rollengruppe genannt)

- lokale Domänengruppen (auch Zugriffsgruppen genannt)

- Berechtigungen (die spezifische Berechtigungen, die an die lokale Domänengruppe gebunden ist)

Das Akronym stellt auch die Hierarchie dar, in der die Gruppen verschachtelt sind.

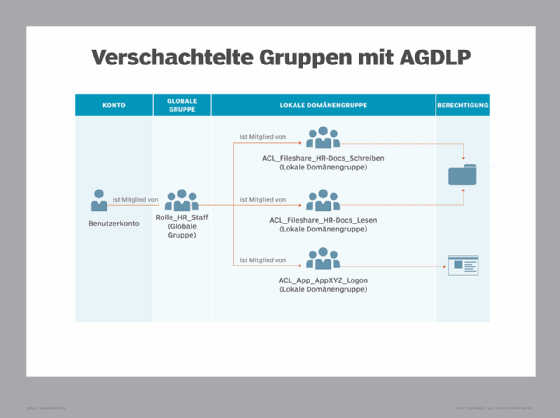

Konten sind Mitglieder einer globalen Gruppe, die wiederum Mitglied einer lokalen Domänengruppe ist. Die lokale Domänengruppe besitzt die spezifischen Berechtigungen für die Ressourcen, auf die die globale Gruppe Zugriff haben soll, zum Beispiel Dateien und Druckerwarteschlangen.

Abbildung 1 zeigt, wie solche Verschachtelungsgruppen aufgebaut sind. Durch die Verwendung der AGDLP-Verschachtelung und der RBAC-Prinzipien erhalten Administratoren einen Überblick über die spezifischen Berechtigungen einer Rolle, die bei Bedarf einfach in andere Rollengruppen kopiert werden können. Mit AGDLP müssen sie nur daran denken, die Berechtigung immer an die lokale Domänengruppe am Ende der Verschachtelungskette zu binden und niemals an die globale Gruppe.

AGUDLP

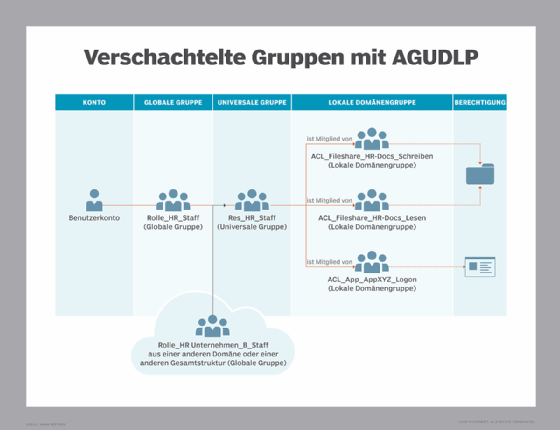

AGUDLP ist die Multi-Domain/Multi-Forest-Version von AGDLP. Der Unterschied besteht darin, dass der Verschachtelungskette von AGDLP eine universale Gruppe hinzugefügt wird. Universale Gruppen ermöglichen es Administratoren, Rollengruppen (globale Gruppen) aus anderen Domänen ohne großen Aufwand hinzuzufügen.

Die universale Gruppe – auch Ressourcengruppe genannt – sollte bis auf das Präfix den gleichen Namen wie die entsprechende Rollengruppe haben, wie in Abbildung 2 dargestellt.

Probleme bei der Implementierung von AGDLP und AGUDLP

Es gibt vier wichtige Regeln im Zusammenhang mit der Verwendung von AGDLP oder AGUDLP:

- Namenskonventionen für Gruppen festlegen

- Nicht mehr Rollengruppen als nötig erstellen, ein Benutzer kann mehrere Rollen haben

- Verwendung des richtigen Gruppentyps (lokale Domäne, universal, global)

- Niemals Berechtigungen direkt an die globalen oder universalen Gruppen vergeben. Sonst werden die Verschachtelungsstrategie und die entsprechende Zusammenfassung der Berechtigungen für die Organisation behindert.

AGDLP und AGUDLP im Vergleich

Wer keine Berechtigungen über mehrere Domänen hinweg vergeben muss, verwendet in der Regel AGDLP. AGDLP-Gruppen können bei Bedarf in AGUDLP umgewandelt werden und erfordern weniger Aufwand im Betrieb. Im Zweifelsfall ist AGDLP also immer die bessere Wahl.

Um eine mit AGDLP geschachtelte Gruppe in AGUDLP zu konvertieren, müssen Admins folgendes tun:

- Erstellung von universalen Gruppen

- Übertragung der Mitgliedschaften der globalen Gruppe in die universale Gruppe

- Hinzufügen der universalen Gruppe als Mitglied der globalen Gruppe

- Veranlassung, dass alle Benutzer und Computer ihr Kerberos-Ticket aktualisieren oder sich neu anmelden

- Entfernung aller lokalen Domänengruppen aus der globalen Gruppe

Diese Namenskonventionen können Sie nutzen

Administratoren sollten sich vor der Implementierung von AGDLP oder AGUDLP für eine Namenskonvention entscheiden. Das ist zwar keine Voraussetzung, aber ohne Namenskonvention gerät die mühsam geschaffene Ordnung schnell wieder durcheinander.

Es gibt verschiedene Namenskonventionen, die sich für verschiedene Unternehmen unterschiedlich gut eignen. Eine gute Namenskonvention sollte jedoch folgende Kriterien erfüllen:

- Sie sollte leicht zu lesen sein.

- Sie sollte einfach genug sein, damit Skripte sie parsen können.

- Sie sollten keine Leerräume (Whitespaces), wie Leerzeichen enthalten.

- Sie sollten keine Sonderzeichen außer Unterstrich oder Minuszeichen enthalten.

Hier sind einige Beispiele für die verschiedenen Gruppentypen:

Rollengruppen

Namenskonvention: Rolle_[Abteilung]_[Rollenname]

Beispiele: Role_IT_Helpdesk oder Role_HR_Managers

Wer das AGUDLP-Prinzip verwendet, sollte eine entsprechende Ressourcengruppe mit einem Res-Präfix wie zum Beispiel Res_IT_Helpdesk oder Res_HR_Manager anlegen.

Berechtigungsgruppen (lokale Domänengruppen)

Namenskonvention: ACL_[PermissionCategory]_[PermissionDescription]_[PermissionType]_[PermissionType]

Beispiele: ACL_Fileshare_HR-Common_Read oder ACL_Computer_Server1_Logon oder ACL_Computer_Server1_LocalAdmin

Wie Sie AGDLP und AGUDLP ausführen

Wenn eine Domäne bereits seit längerer Zeit ohne AGDLP oder andere Konventionen in Betrieb ist, kann es langwierig und schwierig sein, noch verschachtelte Gruppen einzurichten. Es ist unbedingt notwendig, die Eigenheiten und Besonderheiten des alten Systems zu identifizieren und gründlich zu testen, um alles an das neue Layout anzupassen.

Ein grober Implementierungsplan sieht wie folgt aus:

- Administratoren sollten Mitarbeiter aufklären, um sie davon abzuhalten, Gruppen zu bilden und Berechtigungen zu vergeben, ohne sich dabei an die neue Systematik zu halten.

- Die Personalabteilung sollte beim Bilden und Unterstützen der Benutzergruppen mit ins Boot geholt werden.

- Erst dann sollte man Rollen- und Ressourcengruppen erstellen und neue Berechtigungen nach dem AGDLP/AGUDLP-Prinzip zuweisen.

- Admins sollten bestehende Berechtigungen analysieren und so abändern, dass sie dem AGDLP/AGUDLP-Prinzip entsprechen. Sie können dafür die Gruppen entweder umbenennen und ihren Gruppentyp anpassen oder eine neue Gruppe parallel zur alten erstellen, um diese sukzessive zu ersetzen.