vege - Fotolia

Diese Kerberos-Einstellungen sollten Windows-Admins kennen

Das Kerberos-Protokoll ist zentral für die Sicherheit von Microsoft-Netzwerken. Wir erklären, wie Sie Ihr Active Directory so konfigurieren, dass Kerberos sicher arbeiten kann.

Das Kerberos-Protokoll gehört zu den wichtigsten Protokollen in Active Directory. In der Cloud sind für die Azure Active Directory Domain Services ebenfalls Kerberos und LDAP im Einsatz. Daher spielt das Protokoll in hybriden Netzwerken eine große Rolle.

Mit Privileged Access Management (PAM) kann Windows Server 2016/2019 und Windows Server 2022 auch Administratorkonten absichern. Vor allem in großen Umgebungen lässt sich dadurch die Sicherheit erhöhen, da Administratoren nur für eine bestimmte Zeit Zugriff auf verschiedene Bereiche erhalten. Das blockiert Pass-The-Hash-Angriffe (PTH) und stellt sicher, dass Administratorenkonten keine Gefahr für die Sicherheit des Netzwerks darstellen.

Diese Angriffe nehmen Kerberos ins Fadenkreuz. Um PAM zu nutzen, müssen Sie Gesamtstruktur und Domäne im Betriebsmodus Windows Server 2016 betreiben. Dieser Modus ist auch in Windows Server 2019/2022 noch der aktuelle Wert. Wir kommen in diesem Beitrag noch in einem eigenen Abschnitt auf dieses Thema zu sprechen.

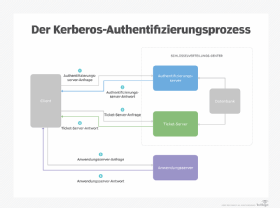

So funktioniert Kerberos

Kerberos gleicht die Identität des Benutzers und die Identität des authentifizierenden Servers ab. Kerberos arbeitet mit einem Ticket-System. Windows versendet im Active Directory keine Kennwörter über das Netzwerk, sondern ausschließlich verschlüsselte Tickets.

Pass-the-Hash-Angriffe zielen direkt auf Benutzerkonten in Active Directory, vor allem solche mit erweiterten Rechten. Das sind Administratorenkonten, aber auch Benutzerkonten, die zum Beispiel Passwörter ändern können. Mit ihnen kämen Angreifer zu noch mehr Zugängen. PTH-Angriffe fangen nicht nur Kennwörter ab, sondern Hashes, die einem Benutzerkonto nach der Authentifizierung zugewiesen werden.

Ein wichtiger Bestandteil der Kerberos-Authentifizierung ist das Schlüsselverteilungscenter (Key Distribution Center, KDC). Dieser Dienst läuft auf allen Domänencontrollern und stellt Authentifizierungstickets aus und muss so sicher wie möglich sein.

Der Kerberos-Client läuft auf allen Windows-Arbeitsstationen. Wenn sich ein Benutzer an das Active Directory anmeldet, muss er sich zunächst an einem Domänencontroller und dem dazugehörigen KDC authentifizieren. Im nächsten Schritt erhält der Client ein ticketgenehmigendes Ticket (TGT) vom KDC.

Nachdem der Client dieses TGT erhalten hat, fordert er beim KDC ein Ticket für den Zugriff auf die gewünschte Ressource in AD an, zum Beispiel auf eine Freigabe eines Dateiservers. Diese Authentifizierung führt der Ticket-genehmigende Dienst (Ticket Granting Service, TGS) auf dem KDC aus.

Nach der erfolgreichen Authentifizierung des TGT durch den TGS stellt dieser ein Dienstticket aus und übergibt dieses Ticket an den Client. Der wiederum gibt es an den Server weiter, auf den er zugreifen will, in diesem Beispiel der Dateiserver. Durch dieses Ticket überprüft das System, dass sich kein gefälschter Benutzer mit einem gefälschten Benutzernamen anmeldet.

Sollten Probleme mit dem Schlüsselverteilungscenter oder Kerberos im Allgemeinen auftreten, besteht unter Umständen noch ein Problem bei der Kerberos-Authentifizierung. In diesem Fall erhalten Sie normalerweise eine entsprechende Fehlermeldung bei Dcdiag, die auf Probleme mit LDAP oder Kerberos hinweist.

Das Zurücksetzen des Maschinenkennworts kann notwendig sein, um einen ausgefallenen Server oder Domänencontroller wieder zur Zusammenarbeit mit seiner Domäne zu bewegen. Um das Kennwort zurückzusetzen, müssen Sie folgendermaßen vorgehen:

- Beenden Sie auf dem Domänencontroller den Dienst Kerberos-Schlüsselverteilungscenter.

- Setzen Sie den Dienst auf Manuell.

- Öffnen Sie eine neue Eingabeaufforderung mit Administratorrechten und geben Sie den folgenden Befehl ein: netdom resetpwd /server:<Ein Domänencontroller der Domäne, der noch funktioniert> /userd:<Administratorbenutzert der Domäne> /passwordd:<Kennwort des Administrators>.

- Wenn Sie den Befehl ausführen, sollten sie eine Bestätigung erhalten, dass das Kennwort der Maschine zurückgesetzt wurde.

- Starten Sie im Anschluss den Server neu.

- Starten Sie den Dienst Kerberos-Schlüsselverteilungscenter auf dem Server wieder und setzen Sie den Dienst auf Automatisch.

- Jetzt sollte der Server wieder uneingeschränkt funktionieren. Überprüfen Sie die korrekte Verbindung mit der Domäne durch die Tools in Dcdiag.

Kerberostest mit Dcdiag ausführen

Dcdiag in Windows Server 2016/2019 und Windows Server 2022 enthält eine Testfunktion, mit der sich Replikationsprobleme aufspüren lassen, die von Kerberos verursacht werden. Dazu geben Sie in der Befehlszeile den folgenden Befehl ein:

dcdiag /test:CheckSecurityError /s:<Name des Domänencontrollers, der Probleme hat>

Anschließend überprüft Dcdiag für diesen Domänencontroller, ob eine Active-Directory-Replikationsverbindung Probleme mit der Übertragung von Kerberos zur Folge hat.

Auf diesem Wege können Sie viele Ursachen für Probleme im Active Directory und auch Sicherheitslücken finden. Manchmal verursacht stattdessen die Replikation der Domänencontroller Sicherheitsprobleme. Das erkennen Sie an Fehlermeldungen der Art Zugriff verweigert.

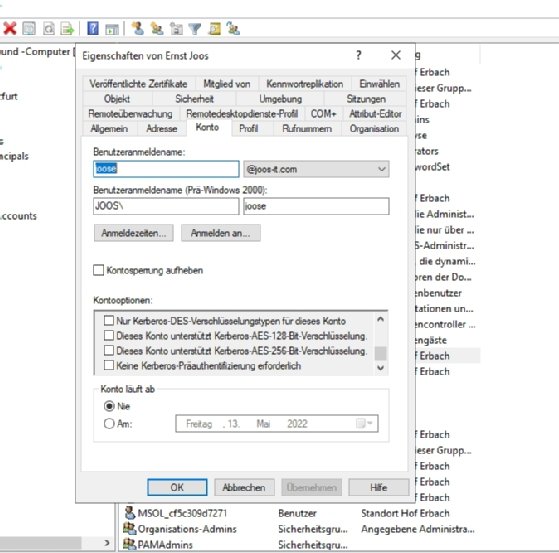

Kerberos-Einstellungen bei Benutzerkonten in Active Directory

In den Einstellungen für Benutzerkonten finden Sie auf der Registerkarte Konto ebenfalls verschiedene Möglichkeiten, Kerberos im Netzwerk zu steuern. Dazu gehören:

- Kerberos-DES-Verschlüsselungstypen für dieses Konto -- Legt fest, welche Verschlüsselungsverfahren das Konto nutzt. Das ist für die Bereitstellung von Clients im internationalen Umfeld mit unterschiedlichen rechtlichen Vorgaben von Bedeutung. Das gilt auch für das Festlegen des maximalen Verschlüsselungszustands in den nachfolgenden beiden Punkten.

- Dieses Konto unterstützt Kerberos-AES-128-Bit-Verschlüsselung – erlaubt die AES-Verschlüsselung mit 128 Bit.

- Dieses Konto unterstützt Kerberos-AES-256-Bit-Verschlüsselung – erlaubt die AES-Verschlüsselung mit 265 Bit.

- Keine Kerberos-Präauthentifizierung erforderlich – Laut dem Kerberos-Standard ist die TGT-Anforderung des Clients ein unverschlüsseltes Paket, da es keine sicherheitssensiblen Daten enthält. Nutzen Sie Kerberos-Präauthentifizierung ist dieses Paket bereits mit dem privaten Schlüssel des Benutzers/Anforderers verschlüsselt. Für die Interoperabilität mit anderen Kerberos-Implementierungen können Sie diese Präauthentifizierung deaktivieren.

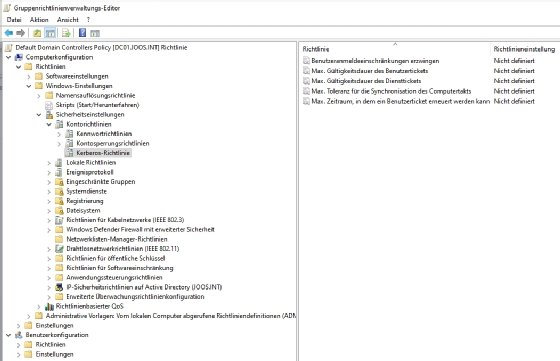

Zeiteinstellungen für Kerberos beachten

Damit das Prüfen des Kerberos-Tickets auf Gültigkeit problemlos läuft, müssen Sie darauf achten, dass Sie die Zeit korrekt eingestellt haben Im Active Directory sollten die Uhren der Rechner und Server nicht mehr als fünf Minuten voneinander abweichen – das ist die voreingestellte Toleranz. Änderungen nehmen Sie über die Gruppenrichtlinien vor. Die Einstellungen dazu sind unter Computerkonfiguration/Windows-Einstellungen/Sicherheitseinstellungen/Kontorichtlinien/Kerberos-Richtlinie zu finden.

Microsoft beschreibt die Auswirkungen der einzelnen Einstellungen in der technischen Dokumentation zu Active Directory auf der Seite Kerberos-Richtlinie.

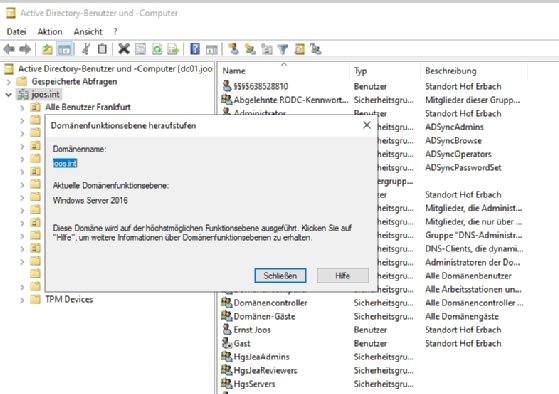

Der Betriebsmodus von Active Directory ist Voraussetzung für die Sicherheit in Kerberos. Ab der Funktionsebene Windows Server 2012 ist die Kerberos-Domänencontrollerrichtlinie für die Unterstützung der dynamischen Zugriffssteuerung und Kerberos Armoring aktiv. Dieser Modus sollte mindestens aktiviert werden, besser aber Windows Server 2016 für aktuelle Domänencontroller bis hin zu Windows Server 2022.

Sie überprüfen diesen Wert in PowerShell mit dem Cmdlet (Get-ADForest).ForestMode. Mehr Informationen und die Einstellungen zum Heraufstufen sind im Verwaltungsprogramm Active Directoy-Domänen und -Vertrauensstellungen zu finden. Über das Kontextmenü des oberen Menüpunktes finden Sie unter Gesamtstrukturfunktionsebene heraufstufen heraus, welche Funktionsebene die Gesamtstruktur hat. Über das Kontextmenü der einzelnen Domänen steht Domänenfunktionsebene heraufstufen zur Verfügung.