pingingz - Fotolia

So erhöhen Sie mit einem Honeypot die Netzwerksicherheit

Mit einem Honeypot, auch Honigtopf genannt, stellen Sie Angreifern eine Falle und verbessern die Netzwerksicherheit. Unsere Schritt-für-Schritt-Anleitung zeigt, worauf es ankommt.

Ein Honeypot (im Deutschen auch unter der Bezeichnung Honigtopf bekannt) ist ein Sicherheitsmechanismus im Netzwerk, der Hackern vorgaukelt, sie seien in ein echtes Unternehmensnetzwerk eingedrungen. Tatsächlich befinden sie sich aber in einem simulierten Netzwerk, das als Falle fungiert. Nachdem ein Angreifer in einen Honeypot gelockt wurde, lassen sich dessen Aktivitäten überwachen und analysieren. Honeypots sollen Hacker anziehen, und je überzeugender sie wirken, desto erfolgreicher werden sie ihre Aufgabe erfüllen.

Angreifer, die in einen Honeypot eindringen, glauben, dass sie einen Bereich des Zielnetzwerks erfolgreich gehackt haben, in dem sie wertvolle Daten, kritische Anwendungen oder verwundbare Teile der Netzwerkinfrastruktur finden können. In Wirklichkeit befinden sie sich jedoch in einem isolierten Computersystem, das eingerichtet wurde, um sie vom Produktionsnetzwerk fernzuhalten. Außerdem bietet sich dem angegriffenen Unternehmen so die Möglichkeit, die Bewegungen und Aktivitäten der Hacker zu verfolgen.

Sowohl Sicherheitsforscher und Unternehmen, aber auch Nutzer verwenden Honeypots. Sie überwachen in die Falle gelockte Angreifer, um Informationen über ihr Verhalten und die Art der Attacken zu sammeln. Netzwerkadministratoren können diese Informationen dann nutzen, um die Cybersicherheitsstrategie und Infrastruktur ihrer Organisation gegen zukünftige Angriffe zu stärken.

Wie funktioniert ein Honeypot?

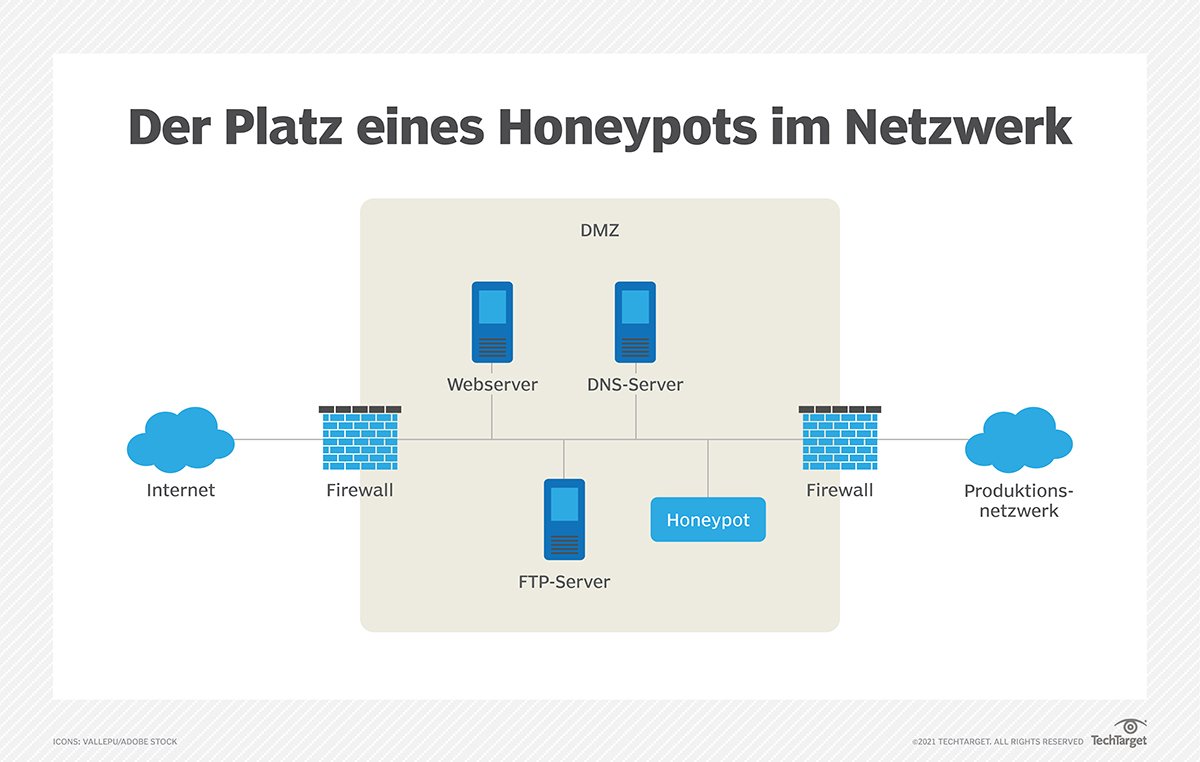

Ein Honeypot wird normalerweise in einem isolierten Teil des Netzwerks platziert, der als demilitarisierte Zone (DMZ) bezeichnet wird. Die DMZ ist mit dem Internet verbunden und befindet sich in dem Bereich, wo öffentlich zugängliche Dienste, wie Web- und Mailserver, eingerichtet sind. Eine Firewall trennt die DMZ vom Unternehmensnetzwerk und den sensiblen Daten, die dort gespeichert sind. Man kann sich die DMZ als eine sichere Pufferzone vorstellen, die das interne Netzwerk vom öffentlichen Internet trennt. Sie schützt die wichtigsten Teile des Netzwerks, lässt aber gleichzeitig Traffic in das Netzwerk durch.

Honeypots werden auf Decoy-Servern (Lockvogel-Server) innerhalb der DMZ platziert, die für den Angreifer real erscheinen. Sie führen realistische Prozesse aus und verwenden gängige Protokolle. In einigen Fällen verfügen sie über Decoy-Daten, damit sie überzeugender wirken. Ein Honeypot kann zum Beispiel einen Fake-Server mit falschen Kreditkartendaten oder Dateien emulieren, die für Außenstehende den Anschein erwecken, es würde sich um reale Daten handeln. Der Honeypot imitiert alle normalen Einschränkungen sowie Access-Control-Verfahren und -Protokolle, über die ein echtes Netzwerk verfügen würde, um die Daten zu schützen.

Abbildung 1: Honeypots werden in der DMZ des Netzwerks platziert und erscheinen Angreifern als ein verwundbarer, unverteidigter Teil des Netzwerks. Je überzeugender sie dabei wirken, desto erfolgreicher erfüllen sie ihren Zweck.

Abbildung 1: Honeypots werden in der DMZ des Netzwerks platziert und erscheinen Angreifern als ein verwundbarer, unverteidigter Teil des Netzwerks. Je überzeugender sie dabei wirken, desto erfolgreicher erfüllen sie ihren Zweck.

Sobald sich ein Hacker in einem Honeypot befindet, müssen Administratoren entscheiden, wie lange er sich dort aufhalten darf. In den meisten Fällen liegt es im Interesse des angegriffenen Unternehmens, einen Hacker über einen längeren Zeitraum im Honeypot zu behalten und so viele Informationen wie möglich zu sammeln.

Was sind die Vor- und Nachteile, wenn man ein Honeypot-Netzwerk einsetzt?

Honeypots haben nicht nur offensichtliche Vorteile, sondern auch Nachteile. Diese sollte jeder kennen, der den Einsatz eines Honeypots in Erwägung zieht. Es empfiehlt sich, die folgenden Vor- und Nachteile zu berücksichtigen:

Vorteile

- Erfasste Informationen: Der Nutzen eines Honeypots liegt in den Informationen, die er über die Methoden und das Verhalten von Angreifern sammelt, während die Angreifer glauben, dass sie nicht beobachtet werden. Andere Netzwerk-Monitoring-Tools, wie Intrusion Detection Systems (IDS), liefern nicht den gleichen Informationsumfang wie ein Honeypot. Ein IDS zum Beispiel überwacht Netzwerke, um verdächtige Aktivitäten zu identifizieren, Alarme zu versenden und Angreifer so schnell wie möglich zu stoppen. Ein IDS sammelt und analysiert zwar Informationen über Angreifer, aber das ist nicht sein Hauptzweck.

- Identifizierte Angriffsmuster: Sicherheitsforscher, Anbieter, Unternehmen und andere Organisationen können die von einem Honeypot generierten Informationen nutzen, um Muster in der Arbeitsweise von Cyberangreifern aufzudecken und dann ihre Produkte und Strategien zur Abwehr der Attacke anzupassen.

- Zu patchende Schwachstellen: Unternehmen können Honeypots zur Netzwerkaufklärung und -verteidigung einsetzen. Außerdem lassen sich auf diese Weise Schwachstellen identifizieren, die gepatcht werden müssen.

Nachteile

- Gekaperte Honeypots: Honeypots müssen richtig implementiert werden. Erfahrene Hacker können erkennen, wenn sie sich in einem schlecht eingerichteten Honeypot befinden, und ihn kapern, um den Netzwerkadministrator mit Fake-Informationen zu versorgen. Ein Angreifer, der ein System als Honeypot identifiziert, kann zum Beispiel Aktivitäten im Decoy-System durchführen, um die Aufmerksamkeit des Admins vom böswilligen Angriff auf das Produktionssystem abzulenken.

- Zugang zum Produktionsnetzwerk: Obwohl Honeypots in der DMZ liegen, stellen sie irgendwann eine Verbindung zum internen Netzwerk her. Ein erfahrener Hacker kann einen schlecht implementierten Honeypot als Einfallstor in das interne Netzwerk nutzen.

- Missbräuchlich betriebene Honeypots: Hacker können auch eigene Honeypots einrichten. Ein Cyberkrimineller, der eine gefakte Website erstellt oder ein manipuliertes Wi-Fi-Netzwerk betreibt und den Traffic überwacht, verwendet im Grunde einen Honeypot.

Eventuell lohnt sich auch der Einsatz anderer Deception-Techniken, um Hacker abzuwehren.

Auswahl von Honeypot-Typ und Honeypot-Strategie

Es gibt drei Arten von Honeypots: einfache Honeypots, High-Interaction Honeypots und Low-Interaction Honeypots. Sie unterscheiden sich durch den Umfang ihrer Integration in das Netzwerk und die Komplexität der Decoy-Systeme, die sie ausführen.

- Einfacher Honeypot: Auch als reiner oder echter Honeypot bezeichnet, handelt es sich hierbei um ein vollwertiges Produktionssystem, das vermeintlich vertrauliche Dateien und Daten vorhält. Von den drei Typen wirken einfache Honeypots am realistischsten, aber sie sind auch am komplexesten. Diese Komplexität macht es schwieriger, einen einfachen Honeypot zu betreiben.

- High-Interaction Honeypot: Ein High-Interaction Honeypot zeichnet sich dadurch aus, dass er Angreifer animiert, administrativen Zugriff – auch als Root-Zugriff bezeichnet – auf einen Server zu erhalten. Sobald ein Angreifer administrativen Zugriff auf ein Decoy-System hat, kann das ins Visier genommene Unternehmen die Aktivitäten des Angreifers genau überwachen.

Ein High-Interaction Honeypot soll ein Produktivsystem imitieren, aber nur wenige Einschränkungen innerhalb des Systems vornehmen, so dass Hacker zur Interaktion mit dem System ermutigt werden. Diese Honeypots stellen eine Vielzahl von Diensten zur Verfügung und sind oft in der Lage, umfangreiche Informationen zu erfassen.

High-Interaction Honeypots und die einfachen Honeypots eignen sich am besten für die Überwachung erfahrener Hacker, da sie realistisch aussehen und Angreifer wahrscheinlich täuschen können. Der Nachteil besteht darin, dass High-Interaction Honeypots auf einen Root-Zugang hinweisen, was riskant ist, da es möglich ist, über den Honeypot in das Netzwerk einzudringen. - Low-Interaction Honeypot: Diese Honeypots simulieren lediglich die populären Angriffsvektoren auf ein Netzwerk: die Dienste, auf die Angreifer am wahrscheinlichsten Zugriff anfordern, zum Beispiel grundlegende Internetprotokolle wie TCP und IP. Sie simulieren ebenfalls nur Teile anderer Services, etwa die Anzeige eines Webbanners, hinter dem sich nichts weiter verbirgt. Im Gegensatz zu High-Interaction-Systemen bieten sie Hackern keine Anhaltspunkte auf das Root-System. Dies macht Low-Interaction Honeypots sicherer. Andererseits lassen sie sich auch leichter als Fälschung identifizieren, da sie weniger komplex sind. Diese Systeme sind besonders nützlich für die Überwachung weniger komplexer Angriffe, wie Bots und Malware.

Um eine passende Strategie zu wählen, sollten Unternehmen ihre Schwachstellen, die Arten von Angriffen, für die sie am anfälligsten sind, und den Umfang der für sie umsetzbaren Systemwartung berücksichtigen. Wenn ein Unternehmen beispielsweise anfällig für einfache Bot-Angriffe ist, könnte ein Low-Interaction Honeypot der richtige Ansatz sein. Wenn sich ein Unternehmen Sorgen über akute, gezielte Angriffe macht, die auf den Diebstahl sensibler Daten abzielen, könnte eine der beiden anderen Strategien sinnvoll sein.

Erfahren Sie mehr über Threat-Hunting-Verfahren und -Technologie, die zur Abwehr von komplexen Bedrohungen eingesetzt werden.

Wie erstellt man einen Honeypot?

Es gibt eine ganze Reihe von Tools, sowohl kommerzielle wie Open-Source-Software, die helfen, Honeypots einzurichten. Ganz gleich, welches Werkzeug in einem Unternehmen zum Einsatz kommt, gibt es vier Schritte, um ein solches Programm in einem Enterprise-Netzwerk einzurichten. Die Vorgehensweise wird nachfolgend beschrieben.

Schritt 1. Installieren der Honeypot-Software

Der erste Schritt bei der Implementierung eines Honeypots besteht darin, die richtige Umgebung zu schaffen. Admins sollten die Honeypot-Software auswählen, die sie verwenden möchten, die Infrastruktur für diese Software vorbereiten und sie installieren. Sowohl virtuelle als auch physische Server können Honeypots hosten. Wenn Sie einen physischen Server verwenden, ist es wichtig, die folgenden Vorsichtsmaßnahmen zu treffen, um die Sicherheit zu gewährleisten:

- Verwenden Sie keine Administratorkonten mit Zugriff auf wichtige Systeme. Nutzen Sie einen anderen Account.

- Speichern Sie keine wichtigen Daten auf dem Server, verwenden Sie stattdessen Decoy-Daten.

- Isolieren Sie den physischen Server vom Rest des Netzwerks.

Virtuelle Maschinen (VM) sind sicherer, denn wenn sie kompromittiert werden, lassen sie sich einfach schnell abschalten und neu anlegen. Wenn Netzwerkadmins einen virtuellen Server verwenden, sollten sie eine oder mehrere virtuelle Maschinen mit einem Hypervisor erstellen.

Schritt 2. Konfigurieren der Firewall- und Logging-Richtlinien

Der nächste Schritt im Installationsprozess besteht darin, festzulegen, welche Ereignisse das Honeypot-Programm überwachen soll. Dazu können Anmeldeversuche, Dateiänderungen und andere Aktivitäten gehören. Admins müssen eine alternative Logging-Methode einrichten, da Hacker Log-Dateien ändern können, wenn sie wissen, wo sie suchen müssen. Um das zu verhindern, sollten die Log-Dateien außer Sichtweite und an einem Ort sein, an dem Hacker nicht suchen würden, etwa im Windows-Protokollierungs-Tool oder anderen Cloud-Protokollierungsdiensten, die die Informationen außerhalb des Honeypots speichern.

Der Honeypot selbst befindet sich außerhalb der internen Firewall, aber innerhalb der DMZ. Die externe Firewall sollte so konfiguriert werden, dass nur die Ports geöffnet sind, die für den Zugriff auf den Honeypot erforderlich sind. Alle anderen Ports sind geschlossen. Auf diese Weise wird der Traffic zum offenen Netzwerk geleitet, in dem sich der Honeypot befindet, und nicht zum internen Netzwerk hinter der Firewall.

Schritt 3. Konfigurieren des Honeypots

Im Gegensatz zur internen Firewall ist der Honeypot angreifbar. Er sollte mehrere Ports geöffnet haben und Angreifer einladen. Admins sollten allerdings nicht alle Ports öffnen. Falls doch, wird es für Angreifer deutlich, dass sie sich nicht auf einem kritischen Server befinden. In diesem Fall werden sie ihn verlassen oder – noch schlimmer – den Honeypot zu ihrem Vorteil manipulieren.

Schritt 4. Durchführen von Tests.

Port-Scanner, wie Nmap und Tools für das Penetration Testing, sind nützlich, um eine Honeypot-Konfiguration zu testen. Angreifer werden oft einen eigenen Port-Scan durchführen, um nach Schwachstellen in einem anvisierten Netzwerk zu suchen. Netzwerkadmins können Nmap verwenden, um das zu sehen, was Hacker bei ihren Einbruchsversuchen sehen.

Als Nächstes sollten Admins einige Aktivitäten innerhalb des Honeypots durchführen und dann die Server-Logs überprüfen, um sicherzustellen, dass alles ordnungsgemäß protokolliert wurde. Wenn zum Beispiel ein IDS läuft, könnte es automatisch einen Port-Scan blockieren und den Port als nicht verfügbar anzeigen – was den Angreifer darauf aufmerksam macht, dass der Port verteidigt wird, und dazu führt, dass er sein Glück bei einem anderen System probiert.

Diese Probleme sollten behoben werden, bevor man einen Honeypot aktiviert. Der Honeypot muss in der Lage sein, Angreifer anzulocken und so viele Informationen wie möglich zu erfassen. Alles, was dem im Wege steht, sollte beseitigt werden. Nach den ersten Tests sollten Sie den Honeypot in Betrieb nehmen, ihn genau überwachen und die Konfiguration feintunen.

Erfahren Sie mehr darüber, wie Angreifer Port-Scans anwenden.

Wie Sie verhindern, dass ein Honeypot enttarnt wird

Es gibt zwei wichtige Aspekte für eine erfolgreiche Honeypot-Strategie: Der Honeypot ist funktionell eine leichte Beute, aber diese Tatsache darf nicht offensichtlich sein.

Es gibt bestimmte Situationen, die einen Hacker warnen, dass er sich in einem Honeypot befindet. Angreifer wissen zum Beispiel, dass kein Netzwerkadministrator, der etwas auf sich hält, einen wichtigen Server ungeschützt lassen würde. Wenn man also zu leicht auf ein System zugreifen kann, handelt es sich wahrscheinlich um eine Falle.

Die folgenden sechs Punkte sind Hinweise, auf die Angreifer achten, um Honeypots zu erkennen:

- Alle Netzwerk-Ports sind verfügbar.

- Es sind ungewöhnliche Ports geöffnet – Systeme, die mit dem Internet verbunden sind, stellen in der Regel nur grundlegende Dienste bereit.

- Eine Website oder ein Server, der sich allzu leicht hacken lässt.

- Verzeichnisse mit eindeutig sprechenden Namen, die auf etwas Wertvolles hindeuten, wie Passwörter oder Kreditkartendaten.

- Es ist nur sehr wenig Software installiert.

- Es gibt viel freien Speicherplatz auf der Festplatte, was darauf schließen lässt, dass es sich nicht um ein gut genutztes Produktionslaufwerk handelt.

Wer einen Cloud Honeypot nutzt, umgeht einige der Herausforderungen eines physischen Honeypots. Erfahren Sie mehr über die Vorteile, wenn Sie einen Honeypot verwenden, der in einer Public Cloud gehostet wird.

Honeypot-Software

Es gibt mehrere Honeypot Tools auf dem Markt, die für unterschiedliche Strategien, Netzwerkimplementierungen und Angriffsvektoren geeignet sind. Zu den verfügbaren Lösungen gehören:

ThreatDefend von Attivo Inc: Diese Honeypot- und Deception-Software verfügt über automatische Lernfunktionen. Das Tool erstellt Profile von sichtbaren virtuellen lokalen Netzwerken (VLAN), um die bereitgestellten Decoys anzupassen. Es kann Techniken erkennen, die Hacker verwenden, um per Lateral Movement in das Enterprise-Netzwerk einzudringen. Das Programm eignet sich insbesondere für den Umgang mit Advanced Persistent Threats (APT), die darauf ausgelegt sind, traditionelle Sicherheitskontrollen zu umgehen.

Wordpot von Gianluca Brindisi: Dieser Honeypot ist Open Source und wurde entwickelt, um die Sicherheit von WordPress zu verbessern. Nutzer können Dateien aufspüren, mit denen Hacker technische Informationen über eine WordPress-Seite sammeln – auch bekannt als Fingerprinting. Wordpot bietet die Möglichkeit, benutzerdefinierte Plug-ins zu installieren, um gängige Sicherheitslücken in WordPress zu emulieren. Der Zugriff auf das Tool erfolgt über eine Befehlszeile (Command-line Interface, CLI).

Ghost USB vom Honeynet Project: Dieser Honeypot auf Open-Source-Basis sieht aus wie ein USB-Speicher im Netzwerk. Malware, die sich über diese Geräte verbreitet, wird von dem Tool angelockt und überwacht. Benutzer können per GUI oder CLI auf Ghost USB zugreifen.

Glastopf vom Honeynet Project: Dieser Low-Interaction Honeypot ist Open Source und emuliert einen angreifbaren Webserver. Glastopf läuft auf Python, PHP und MySQL und kann Tausende von Sicherheitslücken emulieren.

Snare and Tanner vom Honeynet Project: Snare ist der Nachfolger von Glastopf. Es handelt sich um einen Open Source Honeypot für Webanwendungen, der es dem Anwender ermöglicht, eine Webseite in eine Angriffsfläche zu verwandeln. Snare zeichnet Ereignisse auf und sendet sie an Tanner, der entscheidet, wie Snare auf die Bedrohung reagieren soll. Benutzer können bei Snare and Tanner mehrere Sensoren gleichzeitig ändern, um Anpassungen für neu entstehende Bedrohungen vorzunehmen.

HoneyThing. Dieser IoT-Honeypot (Internet of Things) ist Open Source und fungiert als Modem oder Router. HoneyThing unterstützt das CWMP (Customer Premises Equipment WAN Management Protocol) und läuft auf dem RomPager-Webserver von Allegro Software. Mit ihm können Anwender häufige IoT-Sicherheitslücken wie die Router-Schwachstelle Misfortune Cookie emulieren, um Angreifer anzulocken. HoneyThing verfügt über eine einfach zu bedienende webbasierte Oberfläche anstelle einer Kommandozeile.

KFSensor von KeyFocus Ltd. Dieses IDS enthält einen Windows-basierten Honeypot. KFSensor ist vorkonfiguriert, um gebräuchliche Ports wie TCP, UDP und ICMP zu überwachen und gängige Services, etwa Microsofts Telnet-Dienst, zu emulieren. Die Software ermöglicht es Administratoren, Angreifer zu beobachten, ohne reale Dienste verfügbar zu machen.