denisismagilov - stock.adobe.com

So binden Sie RHEL-Server an Active Directory an

Viele Administratoren nutzen Linux- und Microsoft-Produkte gemeinsam. Dabei ist es möglich, Linux-Geräte im AD anzumelden. Wir zeigen anhand von RHEL, wie das funktioniert.

Es gibt verschiedene Möglichkeiten, gemischte Umgebungen mit Linux und Windows gemeinsam zu verwalten. Dienste wie Red Hat Directory Server, 389 Directory Server oder auch OpenLDAP sind dafür geeignet. Sie synchronisieren die Verzeichnisse mit AD und RHEL greift über diese Synchronisierung auf die Daten von AD zu. Alternativ können Sie aber auch die Linux-Server direkt ins Active Directory aufnehmen

Diese Funktion ist ab Windows Server 2012 verfügbar. Der in diesem Artikel vorgestellte Prozess hat sich seit Windows Server 2016 nicht mehr maßgeblich verändert.

RHEL nutzt SSSD und realmd für die Anbindung an Active Directory

Um RHEL mit Active Directory zu verbinden, kommen zwei Komponenten zum Einsatz. Zunächst stellen Sie über den System Security Services Daemon (SSSD) eine Verbindung mit AD her. realmd kann die einzelnen Domäne nach der Verbindung auslesen. SSSD hat die zentrale Aufgabe mit Verzeichnisdiensten im Netzwerk zu kommunizieren. Der Open-Source-Client kommt aus dem Bereich Enterprise Identity Management und verbindet Linux-Systeme mit LDAP-Verzeichnissen. SSSD und realmd arbeiten in RHEL daher zusammen, um das Betriebssystem mit Active Directory zu verknüpfen.

SSSD unterstützt Kerberos und die Typen RC4, AES-128 und AES-256. Da RC4 veraltet ist, müssen Sie diesen Typ erst aktivieren, wenn Sie ihn verwenden möchten. Generell ist es aber empfehlenswert in AD auf die aktuelleren Typen AES-128 oder AES-256 zu setzen, damit die Kommunikation mit SSSD in RHEL fehlerfrei funktioniert.

Red Hat Satellite für das Anbinden mehrerer Server

Einzelne RHEL-Systeme lassen sich über Konfigurationsdateien für SSSD und realmd an Active Directory anbinden. Sie haben daneben auch die Option, mehrere RHEL-Computer über ein zentrales Element in AD zu integrieren. Red Hat Satellite verwaltet mehrere RHEL-Hosts zentral und sorgt somit umgekehrt für eine zentrale Verbindung mehrerer Server mit Active Directory.

Voraussetzungen für den Active-Directory-Beitritt von RHEL 9

Damit ein RHEL-Server direkt mit AD kommuniziert, müssen Sie verschiedene Ports öffnen. Hier sollten Sie darauf achten, dass zwischen den AD-Domänencontrollern und den RHEL-Hosts die folgenden TCP und UDP-Ports freigeschaltet sind: LDAP (389), Samba (445), Kerberos (88,464), Global Catalog (TCP 3268), NTP (UDP 123).

Wenn der Domänencontroller auch als DNS-Server dient, was in Active Directory zu empfehlen ist, geben Sie als IP-Adresse des DNS-Server die Adresse des Domänencontrollers an. Wichtig ist in diesem Zusammenhang, dass die Uhrzeiten zwischen RHEL und dem Domänencontroller synchron ist. Ansonsten funktionieren die Kerberos-Tickets zur Authentifizierung nicht und der Computer kann kein Mitglied der Domäne werden; das heißt, der Nutzer kann sich nicht anmelden.

RHEL an Active Directory anbinden

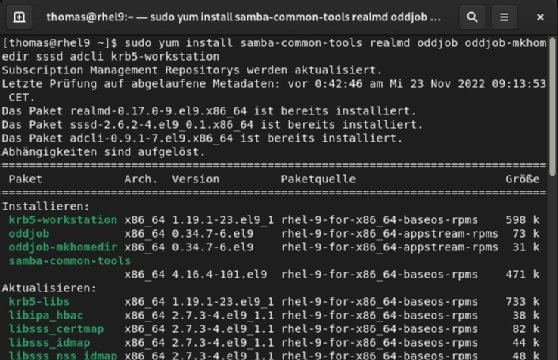

Für die Anmeldung an Active Directory sind verschiedene Pakete notwendig, die Sie folgendermaßen in RHEL installieren:

yum install samba-common-tools realmd oddjob oddjob-mkhomedir sssd adcli krb5-workstation

Einige Pakete sind bereits vorinstalliert, zum Beispiel realmd und sssd, es schadet jedoch nicht die Installation zu überprüfen. Vorhandene Pakete überspringt yum ohnehin. Nach der Installation prüfen Sie, ob sich realmd mit Active Directory verbinden kann. Hier ist es wichtig, dass die Namensauflösung mit DNS funktioniert. Geben Sie den folgenden Befehl ein:

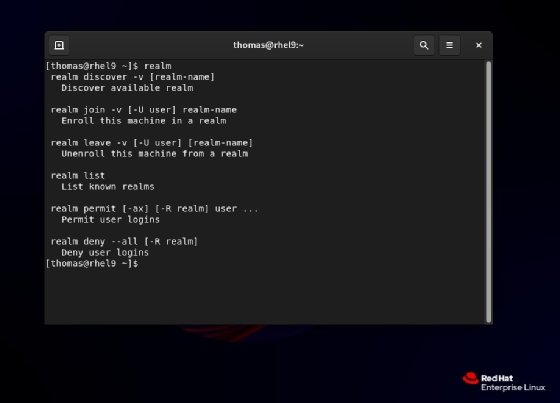

realm discover joos.int

Findet der Befehl die Active Directory-Domäne, zeigt er die Informationen der Umgebung an. Zum Auslesen der Informationen nutzt er die DNS-Einträge auf dem hinterlegten DNS-Server.

Wenn Sie die Domäne finden, treten Sie dieser mit dem folgenden Befehl bei:

realm join joos.int

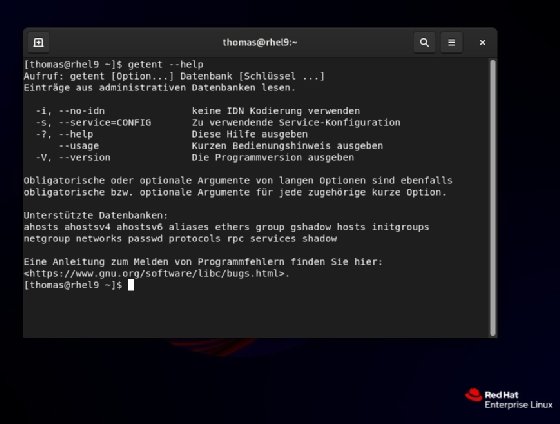

Sobald die Verbindung erfolgreich aufgebaut ist, testen Sie zum Beispiel durch das Auslesen eines Benutzerkontos, ob Sie wie gewünscht zugreifen können:

getent passwd [email protected]

SSSD sorgt für die Kommunikation zwischen RHEL und dem Active Directory

SSSD sorgt auch dafür, dass die dynamischen DNS-Einträge der RHEL-Computer in Active Directory vorhanden sind und die Microsoft DNS-Server die Daten erhalten. Bei jedem Neustart von RHEL sendet SSSD die Einträge zum Domänencontroller, damit diese auf dem neusten Stand bleiben. Die Einstellungen dazu lassen sich in der Datei /etc/sssd/sssd.conf anpassen. Generell sollten Sie die Konfigurationsdatei überprüfen, da es hier einige wichtige Einstellungen gibt. Nach Änderungen müssen Sie den Dienst mit dem folgenden Befehl neu starten:

systemctl restart sssd

Die dynamische Aktualisierung lässt sich in der Konfigurationsdatei deaktivieren. SSSD arbeitet standardmäßig nur mit Domänen aus der gleichen Gesamtstruktur. Wenn mehrere Domänen notwendig sind, dann muss IPA oder winbindd zum Einsatz kommen. In der Konfigurationsdatei von SSSD legen Sie darüber hinaus fest, dass nur bestimmte Domänen genutzt werden sollen. Das beschleunigt die Geschwindigkeit der Abfragen deutlich.

SSSD nutzt DNS außerdem, um die Position des RHEL-Computers innerhalb der AD-Struktur zu erkennen und einem Active-Directory-Standort zuzuweisen. Dadurch kommuniziert RHEL mit dem am schnellsten erreichbaren Domänencontroller. Aus diesem Grund ist es wichtig, dass die DNS-Auflösung zwischen RHEL und den Domänencontrollern immer stabil funktioniert. Alternativ geben Sie den Standort manuell in der Konfigurationsdatei ein.