Cherries - stock.adobe.com

SASE vs. traditionelle Architekturen für Netzwerksicherheit

Heutige verteilten Umgebungen benötigen stärkere Netzwerk- und Sicherheitsarchitekturen. Secure Access Service Edge (SASE) ist ein neues Modell für den sicheren Netzwerkzugang.

Ende 2019 tauchte ein neues Servicemodell mit Cloud-basierter Architektur auf, das von Gartner als Secure Access Service Edge oder SASE bezeichnet wird. SASE steht für die Konvergenz von Networking Service Brokering, Identity Service Brokering und Security as a Service in einer einheitlichen Struktur.

Hier erfahren Sie, welche Organisationen die Einführung von SASE in Betracht ziehen könnten, wie sich das Modell von der traditionellen Netzwerksicherheit unterscheidet und welche Überlegungen zur Auswahl eines SASE-Anbieters angestellt werden sollten.

Wo SASE passt

Der größte Vorteil von SASE ist die Konvergenz und Vereinheitlichung zahlreicher unterschiedlicher Netzwerkdienste in einer einzigen Vermittlungsstruktur. das gilt sowohl für Edge-Umgebungen als auch für eigenständige Benutzer.

Dies trägt zur Verbesserung der Sicherheit bei, indem es die Komplexität und die mangelnde Interoperabilität traditioneller Ansätze reduziert, die oft zahlreiche Anbieter und Dienste erfordern, um die gleiche Steuerungsimplementierung zu erreichen. Beachten Sie jedoch, dass nicht alle Dienste, die von SASE-Anbietern angeboten werden, ausgereift oder in ihren Funktionen mit etablierteren eigenständigen Produkten und Diensten vergleichbar sind, die von traditionellen Anbietern verkauft werden.

Es gibt mehrere SASE-Anwendungsfälle, die für Organisationen, die rasch zur Nutzung von mehr Cloud-Diensten übergehen, attraktiv oder interessant sein können. Dazu gehören:

- Kernnetz: Für interne Benutzer und Dienste, die auf Cloud-Dienste zugreifen müssen, kann SASE Cloud Access Security Broker (CASB) und andere Vermittlungsoptionen ersetzen, um sicher auf die Cloud zuzugreifen.

- IoT- und Edge-Computing: IoT- und Edge-Netzwerkszenarien können isoliert und durch netzwerkbeschränkte Richtlinien verbunden werden, die innerhalb eines SASE-Vermittlungsdienstes oder im Tandem mit SD-WAN-Anbietern zugewiesen werden.

- Zweigstellen: Niederlassungen lassen sich über SD-WAN- und SASE-Vermittlungsdienste anstelle der traditionellen Netzwerkdienstanbieter mit lokalen und Cloud-Ressourcen verbinden.

- Entfernte Endbenutzer: Remote-Endbenutzer können eine Verbindung zu SASE-Diensten herstellen, um Zugriffsrichtlinien zu erhalten, die traditionell von internen VPNs angewendet werden. SASE bietet im Wesentlichen ein VPN als Dienst an, der über einen sicheren Kanal Verbindungen zu jedem genehmigten Ziel vermitteln kann.

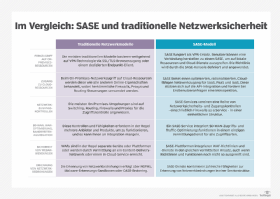

Vergleich traditioneller Netzwerkmodelle mit SASE

Wie bei jeder neuen Dienstarchitektur gibt es eine gewisse Verwirrung bezüglich der Hauptunterschiede zwischen SASE und traditioneller Netzwerksicherheit, -Architekturen und -Kontrollen. Abbildung 1 soll den Netzwerk- und Sicherheitsteams von Unternehmen helfen, ein besseres Verständnis dieser Unterschiede zu erhalten.

Auswahl eines SASE-Anbieters

Gartner prognostiziert, dass 40 Prozent der Unternehmen bis 2024 Pläne zur Einführung von SASE haben werden. Organisationen, die SASE-Anbieter auf der Grundlage von Netzwerk- und Netzwerksicherheitsfunktionen in Betracht ziehen, sollten einige wichtige Dinge berücksichtigen.

- Prüfen Sie die Service-Level-Vereinbarungen (SLA) zu Uptime und Verfügbarkeit sowie die Bandbreite der Präsenzpunkte für die Konnektivität genau.

- Prüfen Sie sorgfältig die Netzwerk- und Netzwerksicherheits-Funktionen. Nur wenige SASE-Plattformen sind in allen Netzwerkfunktionen und -diensten zusammengenommen gut, also bewerten Sie ihre Stärken und Schwächen. Einige können sich zum Beispiel bei der SD-WAN- und Traffic-Optimierung auszeichnen, während andere sich mehr auf den CASB- oder VPN-Ersatz konzentrieren.