psdesign1 - Fotolia

SASE-Herausforderungen: Silo-IT-Teams und Produktauswahl

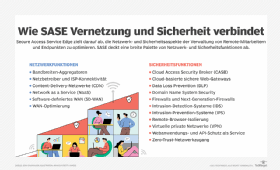

Secure Access Service Edge vereint Netzwerk- und Sicherheitsfunktionen. Obwohl diese Integration ihre Vorteile hat, müssen Unternehmen noch einige SASE-Herausforderungen meistern.

In der Vergangenheit wurden Remote-Standorte über herkömmliche Telekommunikationsleitungen angebunden. Diese wiederum waren mit einem unternehmenseigenen Data Center vernetzt, das seinerseits mit dem Internet und der Cloud verbunden war. Dieser Aufbau sorgte für eine klare Abgrenzung zwischen IT-Networking- und -Sicherheitsteams.

Die Verbreitung von dedizierten Internetzugängen und Breitbandverbindungen sowie das Wachstum von Software-defined WAN (SD-WAN) hat jedoch zu Spannungen zwischen Cybersicherheitsteams und anderen Teilen der IT, einschließlich Netzwerkmitarbeitern, geführt. Cybersicherheitsteams sehen diese zusätzlichen Internetanbindungen als existenzielle Bedrohung für ihre Unternehmen an.

Der typische Internetzugang führt durch eine demilitarisierte Zone (DMZ) mit einem kompletten Stack von Sicherheitsgeräten und -diensten. Dazu zählen Firewalls, DLP-Tools (Data Loss Prevention) sowie Systeme für Intrusion Prevention (IPS) und Intrusion Detection (IDS). Der Sicherheits-Stack des Unternehmens in der DMZ kann auch Cloud-Services wie Cloud Access Security Brokers (CASB), Content Delivery Networks (CDN), DDoS-Schutz (Distributed Denial of Service) sowie Webanwendungs- und API-Schutz nutzen.

Diese Umgebung an jedem Remote-Standort nachzubilden, wäre teuer und schwierig in der Verwaltung. Um diese Herausforderung zu bewältigen, deckt Secure Access Service Edge (SASE) eine breite Palette von Netzwerk- und Sicherheitsfunktionen ab. SASE wurde konzipiert, um die durch SD-WAN entstandenen Cybersicherheitsprobleme zu lösen. Doch viele Anbieter gehen das Thema aus unterschiedlichen Hintergründen und Perspektiven an.

SASE-Herausforderungen und die Struktur des IT-Teams

Die Implementierung von SASE ist von zwei entscheidenden Kriterien abhängig:

- wie Ihre IT- und Sicherheitsteams organisiert sind sowie Ihre Bereitschaft beziehungsweise Fähigkeit, Veränderungen herbeizuführen; und

- der Produktpalette, die Sie aufgrund des ersten Kriteriums wählen.

Basierend auf diesen beiden Punkten – der Struktur des IT-Teams und der Produktauswahl – müssen Unternehmen einige zentrale SASE-Herausforderungen meistern.

SASE-Herausforderung 1: Die Sicherheits-, System- und Netzwerkteams sind voneinander isoliert und werden auch vollständig getrennt bleiben.

Bei diesem Modell betreibt und verwaltet das Netzwerkteam ein SD-WAN mit anderen netzwerkorientierten Systemen zu dessen Schutz, zum Beispiel DNS-Schutz, DDoS-Abwehr und CDNs. Das bedeutet, ein Remote-Standort verfügt über einen oder mehrere Tunnel unter der Kontrolle des Netzwerkteams. Das Sicherheitsteam verwaltet den Security-Teil über den separaten Cloud-basierten Service, der seine eigenen Tunnel besitzt.

Der Nachteil liegt darin, dass ein Unternehmen mehrere Anbieter für den Service benötigt und wahrscheinlich zusätzliches Geld ausgeben wird, um seine internen organisatorischen Probleme zu lösen.

SASE-Herausforderung 2: Die Sicherheits-, System- und Netzwerkteams sind voneinander isoliert und werden es auch bleiben, aber sie einigen sich darauf, eine gemeinsame Infrastruktur zu verwalten.

Bei diesem Modell befinden sich ein oder mehrere uCPE-Geräte (Universal Customer Premises Equipment) am Remote-Standort. Das uCPE verfügt jedoch über eine rollenbasierte Zugriffssteuerung, die es den Netzwerk- und Cybersicherheitsteams ermöglicht, ihre jeweiligen Bereiche eines integrierten Dienstes zu verwalten.

Der Nachteil besteht im Management der konkurrierenden Interessen und Änderungssteuerungen, die mit einer integrierten Plattform verbunden sind. Aber mit seinem Single-Vendor-Ansatz bietet dieses Modell zumindest erhebliche Kosteneinsparungen.

SASE-Herausforderung 3: Die Produktauswahl.

Wenn Ihre IT-Teams voneinander isoliert sind und diese Silobildung auch so bleiben soll, dann gehören zu einer Bereitstellung mindestens zwei Produkte: eines oder mehrere für das Networking und mindestens eines für die Sicherheit.

In diesem Beispiel würden einige Networking-Anbieter jeden der SD-WAN-Provider einbeziehen. Hinzu kommt der potenzielle Bedarf nach einem zusätzlichen Cloud-Service für CDN-Abdeckung, DDoS-Schutz und WAN-Optimierung. Natürlich verfügen einige der SD-WAN-Provider heute über viele dieser Funktionen. Auf der Sicherheitsseite wären einige Anbieter und Services wie Zscaler und Fortinets Opaq Networks zu nennen.

Wenn Ihre IT-Teams jedoch isoliert sind und dies auch bleiben werden, sich aber darauf einigen, eine gemeinsame Infrastruktur zu verwalten, dann kann die SASE-Bereitstellung On-Premises-Services in einem einzigen Produkt kombinieren.

Cisco, Palo Alto und Fortinet sind Beispiele für Anbieter, die ihre etablierten Sicherheitssysteme mit SD-WAN- und Cloud-Übernahmen kombinieren, um eine Roadmap für ein Komplettangebot zu erstellen. Versa Networks ist mit einem multifunktionalen uCPE, das alle mit SASE verbundenen lokalen Funktionen besitzt, bereits dabei und hat im letzten Jahr daran gearbeitet, die Cloud-Funktionen zu ergänzen.

SASE-Herausforderung 4: Die Entscheidung für Network as a Service (NaaS).

Einige Führungskräfte votieren dafür, die Komplexität der WAN-Verwaltung gänzlich zu vermeiden, und wenden sich einer neuen Klasse von Anbietern zu, die einen End-to-End-Service offerieren. Sie können sich diese Strategie als NaaS vorstellen. Bei diesem Modell arbeitet das Unternehmen mit dem Client-Portal des Anbieters zusammen, um Richtlinien festzulegen.

Zu den kompetenten Providern und Services in diesem Bereich gehören Cato Networks und die Geschäftseinheit Opaq Networks von Fortinet. Darüber hinaus erweitern mehrere neue Anbieter, zum Beispiel Cloudflare, ihr CDN-Geschäft in diesen Bereich.

SASE-Anbieter entwickeln sich schnell weiter

Um Entscheidungen über ein SASE-Deployment zu treffen, muss ein Unternehmen seine operativen Policies mit seinen Netzwerk- und Cybersicherheitsteams sowie den benötigten Netzwerk- und Sicherheitsfunktionen in Einklang bringen. Bei SASE geht es darum, diese Anforderungen und Risiken gegeneinander abzuwägen, aber auch das Timing ist wichtig. Der Technologiebereich legt ein rasantes Tempo vor, und fast alle Provider arbeiten an integrierten Angeboten.

Beispielsweise verfolgen CDN-Anbieter wie Cloudflare Bestrebungen, um NaaS mit integriertem SASE zu unterstützen. Zuvor haben reine Cloud-Anbieter wie der CASB-Marktführer Netskope Ökosystempartnerschaften aufgebaut, um SASE zu adressieren.

Was sollten Sie also tun?

Um die von SD-WAN – und jetzt auch von SASE – versprochenen Kosteneinsparungen zu erzielen, sollte ein Unternehmen die Einsparungen evaluieren und auf einen halbwegs kurzen ROI achten. Bei einem ROI von weniger als zwei Jahren sollten Sie weitermachen. Bei einem ROI von mehr als zwei Jahren sollten Sie abwarten und die sich entwickelnde Anbieterlandschaft im Auge behalten.