nd3000 - stock.adobe.com

Privileged Access Workstations: Umgebungen sicher verwalten

Privileged Access Workstations haben die Aufgabe, einen sicheren Verwaltungspunkt zur Verfügung zu stellen. Zum Beispiel für das Active Directory. Der Beitrag zeigt die Grundlagen.

Privileged Access Workstations (PAW) sind ein wichtiges Element, wenn es um die sichere Verwaltung von Netzwerken mit Active Directory geht. Arbeiten Administratoren mit ihrem Admin-Konto auf herkömmlichen Arbeitsstationen, kann es schnell passieren, dass die Benutzerdaten durch Angreifer ausgelesen oder durch Schadsoftware kompromittiert werden. Eine PAW ist eine maximal abgesicherte Arbeitsstation, die nach der Definition von Microsoft der „höchstmöglichen Sicherheitskonfiguration“ entspricht.

Erfolgreiche Angriffe auf herkömmliche Benutzerkonten sind schon problematisch, für Verwaltungskonten im Active Directory sind solche Angriffe aber sehr dramatisch, da die Angreifer dadurch Zugriff auf die komplette Infrastruktur erhalten. Aus diesem Grund sollte die Verwaltung vom Active Directory auf abgesicherten Arbeitsstationen erfolgen. Diese sind speziell abgesichert und dienen ausschließlich der Verwaltung des Netzwerks. Andere Aufgaben sollten auf einer PAW nicht erfolgen.

Standard-Arbeitsstation und PAW von Admins sind getrennt

Admins führen also andere Aufgaben auf einer PAW aus, sondern ausnahmslos Tätigkeiten zur Verwaltung der Umgebung. Dazu ist eine PAW logisch und physisch von herkömmlichen Zugriffen und administrativen Zugriffen getrennt. Die Standardarbeitsstation eines Administrators hat Zugriff auf die Infrastruktur im Netzwerk und das Internet, so wie die Arbeitsstation von anderen Benutzern auch. Die PAW hat am besten nur Zugriff auf einen Privileged-Management-Server, von dem aus die Verwaltung der Umgebung, zum Beispiel des Active Directory, erfolgt.

PAW und herkömmliche Arbeitsstation sind mit verschiedenen Netzwerken verbunden. Die speziell abgesicherte PAW ermöglicht nur eine Verbindung zu einem Verwaltungsserver und ist auch möglichst nicht mit dem Internet verbunden. Es gibt Ausnahmen, zum Beispiel wenn Windows 365 als PAW eingesetzt werden soll, weil auch Microsoft Azure verwaltet werden muss. In diesem Fall ist eine Internetverbindung natürlich notwendig, allerdings sollte diese auch in diesem Fall nicht für die herkömmliche Arbeiten des Admins genutzt werden, sondern ausschließlich zur Verwaltung.

Ein Schlüsselprinzip der PAW ist das von Microsoft so genannte Clean-Source-Ansatz. Das bedeutet, dass alle Sicherheitsabhängigkeiten genauso vertrauenswürdig sein müssen, wie das zu sichernde Objekt. Es muss an jeder Stelle der Infrastruktur definiert sein, welche Arbeitsstationen auf die Verwaltungsstruktur Zugriff haben. Darf zum Beispiel Arbeitsstation 1 auf Arbeitsstation 2 zugreifen und diese wird als PAW zur Verwaltung von Server PAS1 genutzt, bedeutet das auch den möglichen Zugriff von Arbeitsstation 1 auf PAS1, nur eben über den Weg von Arbeitsstation 2. Das gilt es bei einer PAW in jedem Fall zu verhindern. Nur der Zugriff der PAW selbst auf einen Verwaltungsserver oder ein Netzwerk sollen möglich sein.

Die Vorteile von Privileged Access Workstations

Eine PAW bietet einen speziell abgesicherten Einstieg in die Verwaltung von Netzwerken, zum Beispiel zur Verwaltung von Active Directory oder Microsoft Azure. Microsoft empfiehlt beim Einsatz einer PAW auf moderne Hardware zu setzen, in der Komponenten im Einsatz sind, mit denen die Anmeldedaten der Administratoren schützt. Beispiele dafür sind eine aktivierte Bitlocker-Verschlüsselung, natürlich ein TPM-Chip und die Aktivierung von UEFI Secure Boot. Treiber und Firmware sollten ausschließlich über Windows Update installiert werden. Diese Funktionen lassen sich wiederum in aktuellen Betriebssystemen nutzen.

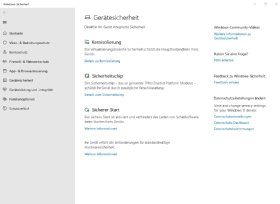

Dazu kommen aktivierte Virtualisierung für die Verwendung von Hypervisor Code Integrity (HVCI). Diese Funktionen sind in Windows 10/11 Bestandteil des Windows-Schutzes. Die Optionen dazu lassen sich in der Einstellungs-App von Windows 10/11 im Bereich Datenschutz und Sicherheit und dann Windows-Sicherheit erreichen. Bei Gerätesicherheit ist zu sehen, ob der TPM-Chip aktiviert ist und ob auch Secure Boot auf dem Computer eingeschaltet ist. Auch die Kernisolierung über HVCI ist hier zu sehen und sollte aktiviert sein. Diese Funktionen sind wichtige Grundlagen für eine PAW.

Praktische Umsetzung einer Privileged Access Workstation

Damit Administratoren von überall auf die Umgebung zugreifen können, ist die Verwendung eines sicher konfigurierten Notebooks der praktikabelste Weg. Die Verbindung zum Verwaltungsnetzwerk kann in diesem Fall zum Beispiel über ein IPSec-VPN erfolgen. Es gibt aber noch eine weitere Möglichkeit, um die Verwaltung mit einer PAW sicher und gleichzeitig praktikabel zu machen. Arbeitet ein Admin mit einem Notebook oder einem stationären PC, besteht die Möglichkeit mit Windows 10 Enterprise oder besser mit Windows 11 Enterprise zu arbeiten.

Die Installation der PAW erfolgt in diesem Fall direkt auf dem PC oder Notebook. Zusätzlich wird auf dem Computer als VM in Hyper-V die Standard-Arbeitsstation installiert. Es ist wichtig, dass die Konfiguration nicht umgekehrt stattfindet. Wenn die PAW als VM auf der Standard-Workstation betrieben wird, ist sie von der Workstation abhängig. Das widerspricht dem Clean-Source-Ansatz. Die PAW muss als Host im Einsatz sein, die Standard-Arbeitsstation wird als VM über Hyper-V auf der PAW realisiert.

PAW über Gruppenrichtlinien absichern

Die Sicherheitseinstellungen einer PAW sollten über Gruppenrichtlinien erfolgen, die Microsoft auch als Vorlage zur Verfügung stellt. Wir haben im Beitrag Windows Server 2022: Security-Empfehlungen richtig umsetzen die Implementierung der Gruppenrichtlinien ausführlich behandelt. Diese sollten auch für eine PAW mit Windows 10 oder Windows 11 zum Einsatz kommen.

Windows Defender Credential Guard und Hypervisor-Protected Code Integrity

Eine wichtige Basis für die Absicherung von PAW ist die Verwendung von Windows Defender Credential Guard und Hypervisor-Protected Code Integrity (HVCI). Zusätzlich zu den Betriebssystemoptionen in diesem Bereich, kann Credential Guard auch die Anmeldedaten der Benutzer schützen.

Das ist im Fall einer PAW natürlich besonders wichtig, weil dadurch sichergestellt ist, dass Angreifer nicht die Anmeldedaten der Admins abgreifen können. Windows Defender Credential Guard verhindert Angriffe durch den Schutz von NTLM-Kennwort-Hashes, Kerberos Ticket Granting Tickets und Anmeldedaten, die von Anwendungen als Domänenanmeldedaten gespeichert werden.

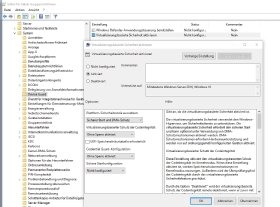

In den Gruppenrichtlinien sind diese Funktionen unter Computerkonfiguration\Administrative Vorlagen\System\Device Guard zu finden. Die Option Virtualisierungsbasierte Sicherheit aktivieren steuert den Schutz. Um in Windows 10/11 Windows Defender Credential Guard zu aktivieren, müssen über die optionalen Features (optionalfeatures.exe) die beiden Features Hyper-V-Hypervisor über Hyper-V\Hyper-V-Plattform und Isolated User Mode installiert werden.

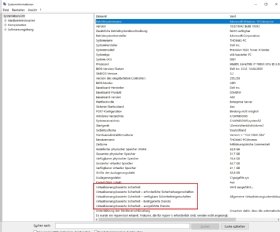

Die Aktivierung ist in der Systeminformation bei Systemübersicht im unteren Bereich zu sehen. Die Systeminformationen zeigt Windows nach Eingabe von msinfo32.exe an. Im unteren Bereich sind bei Virtualisierungsbasierte Sicherheit die verschiedenen Dienste zu finden.

Auch in der PowerShell können Sie die Aktivierung überprüfen, zum Beispiel mit folgendem Befehl:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Wenn die virtualisierungsbasierte Sicherheit in Windows 10/11 aktiviert ist, können Angreifer weder komplette Kennwörter noch Hashes von Kennwörtern auslesen. Bei der Verwendung von VBS gibt einen separaten LSA-Prozess (LSASS) und einen isolierten LSA-Prozess (LSAIso). Der isolierte Prozess ist durch VBS geschützt und nur der LSASS-Prozess kann auf den LSAIso-Prozess zugreifen. Der Rest des Betriebssystems kann nicht auf den LSAIso-Prozess zugreifen.

Das ist die grundlegende Funktion von Credential Guard, da dadurch das Auslesen von Kennwörtern durch unberechtigte Personen oder Malware nicht möglich ist. Das System schützt vor Pass-the-Hash- oder Pass-The-Ticket-Angriffen, da Anmeldedaten nicht so leicht abzugreifen sind, wie ohne diesen Schutz.

Weitere Schutzmöglichkeiten bei PAW

Die hier vorgestellten Möglichkeiten sind natürlich nicht alles, was bei einer PAW zum Einsatz kommt. Wenn eine PAW auch zum Verwalten von Azure genutzt wird, spielt auch Conditional Access eine wichtige Rolle (siehe auch Azure AD: Conditional Access) sorgt für mehr Sicherheit . Dazu kommen Sicherheitsoptionen, die über Gruppenrichtlinien gesetzt werden und darüber hinausgehen, was Microsoft mit den beschriebenen Security-Baseslines ermöglicht. Die Baselines gehören zu den wichtigsten Schutzfunktionen für eine PAW.

Ebenfalls wichtig sind die Anleitungen auf der Seite Übersicht über Regeln zur Verringerung der Angriffsfläche.