Getty Images

Nmap-Scans und Tipps zum Erkennen von Schwachstellen

Nmap-Scans helfen Netzwerkteams beim Erkunden von Netzwerken und Aufspüren von Schwachstellen. Zu den üblichen Scans gehören TCP SYN, Betriebssystemerkennung und Versionserkennung.

Alle Netzwerkinfrastrukturen sind durch raffinierte Hacker und Cyberbedrohungen gefährdet. Böswillige Akteure können Schwachstellen entdecken und ausnutzen, den Ruf eines Unternehmens ruinieren und einen Rentabilitätsverlust verursachen. Um Angriffe abzuwehren, braucht man Zeit, eine Strategie und erfahrene IT-Teams.

Netzwerktechnikern stehen viele Tools zur Verfügung, um Bedrohungen aus dem Netzwerk zu bekämpfen. Ein solches Tool ist Nmap, oder Network Mapper. Nmap ist ein kostenloses, quelloffenes und plattformübergreifendes Programm für das Erkunden und Überprüfen von Netzwerken. Das Tool unterstützt Scan-Optionen und automatisierte Skripte, um das Netzwerk zu untersuchen und Schwachstellen zu entdecken.

Nmap bietet die folgenden drei Hauptfunktionen:

- Host-Erkennung: Zeigt detaillierte Informationen über jedes aktive Netzwerk und jede IP-Adresse.

- Betriebssystemerkennung: Zeigt eine Liste der aktiven Hosts an und identifiziert das Betriebssystem jedes angeschlossenen Geräts.

- Port-Scan: Hilft bei der Identifizierung von Sicherheitsschwachstellen.

Durch das Auffinden von Geräten, das Ermitteln von Betriebssystemen und das Scannen von Ports identifiziert Nmap potenzielle Einstiegspunkte für Cyberangriffe. Diese Informationen sind für Audits nützlich und machen Nmap zu einem vielseitigen Tool für Netzwerkadministratoren, Pentester, ethische Hacker und sogar böswillige Angreifer.

Eine der leistungsfähigsten Funktionen von Nmap ist die Nmap Skripting Engine (NSE). Mit NSE können Benutzer Skripte schreiben, um verschiedene Aufgaben im Netzwerk zu automatisieren. Nmap verwendet Lua, eine eingebettete Programmiersprache, um Skripte zu schreiben.

Nmap-Scan-Techniken

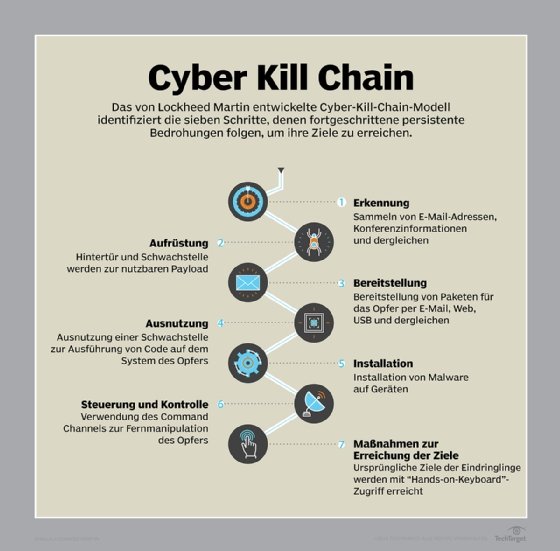

Lockheed Martin, ein bekanntes Verteidigungsunternehmen, hat das Cyber-Kill-Chain-Modell entwickelt, um die Phasen eines Cyberangriffs nachzuvollziehen. Die erste Phase ist die Erkundung. Netzwerkteams führen im Rahmen von Netzwerk-Scans eine Netzwerkaufklärung durch, und böswillige Akteure nutzen sie, um Informationen über Angriffsziele zu sammeln. Nmap ist ein gängiges Tool, das in der Aufklärungsphase eingesetzt wird.

Die Durchführung eines Scans hilft dabei, festzustellen, was auf einem Computer oder Netzwerk läuft, zum Beispiel geöffnete Ports, Dienste und Anwendungen. Nmap stellt eine TCP-Verbindung mit ICMP-, TCP- oder UDP-Nachrichten her, um während des Scans Informationen zu sammeln.

Nmap bietet verschiedene Scan-Techniken. Hier sind vier der gängigsten Arten von Scans. Für fortgeschrittenere Scans können Netzwerkadministratoren die Lua-Programmiersprache in Nmap verwenden, um Skripts zu schreiben.

1. TCP SYN-Scan

Ein TCP SYN-Scan ist ein Stealth-Scan, der dazu dient, festzustellen, ob Ports auf einem Zielsystem offen, geschlossen oder gefiltert sind. Nmap sendet ein SYN-Paket an das Ziel und wartet auf eine Antwort. Wenn das Ziel mit einem SYN/ACK-Paket antwortet, gilt der Port als offen und bereit, eine Verbindung herzustellen. Je nach Netzwerkkonfiguration werden diese Verbindungsversuche möglicherweise nicht in den Protokollen angezeigt. Antwortet das Ziel mit einem RST-Paket, ist der Port geschlossen.

Mit dem folgenden Befehl können Sie einen TCP SYN-Scan durchführen:

sudo nmap -sS <<Zielcomputer_IP-Adresse>>

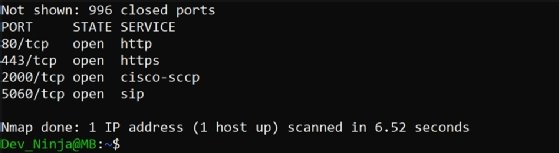

Nach dem Scan zeigt der Bildschirm Informationen über den Port, den Status und die Dienste an (siehe Abbildung 2).

2. Versionserkennungs-Scan

Ein Versionserkennungs-Scan sammelt Details über die Dienste und Anwendungen, die auf identifizierten offenen Ports laufen. Der Scan sendet Anfragen an offene Ports und empfängt Antworten von den Diensten an diesen Ports, um Informationen über die Art der laufenden Dienste zu erhalten.

Mit folgendem Befehl können Sie einen Versionserkennungs-Scan durchführen:

sudo nmap -sV <<Zielcomputer_IP-Adresse>>

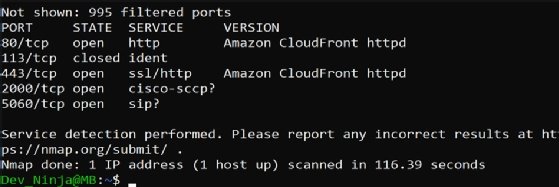

In Abbildung 3 zeigt der Versionserkennungsscan eine Version von Amazon CloudFront mit Apache-HTTP-Server an, einem Webdienst, der die Verteilung statischer und dynamischer Inhalte beschleunigt und auf offenen Ports ausgeführt wird.

3. Betriebssystemerkennungs-Scan

Ein OS Detection Scan findet heraus, welches Betriebssystem auf einem Netzwerk oder Computer läuft. Nmap sendet TCP-Pakete mit bestimmten Merkmalen an den Zielhost und ermittelt das Betriebssystem anhand der Antworten des Hosts. Mit den erweiterten Optionen des Scans lassen sich auch die spezifische Betriebssystemversion und potenzielle Sicherheitsrisiken ermitteln. Diese Informationen sind bei der Erkundung des Netzwerks nützlich.

Hier ist der Befehl, um einen OS-Erkennungsscan auszuführen:

sudo nmap -O <<Zielcomputer_ip_Adresse>>

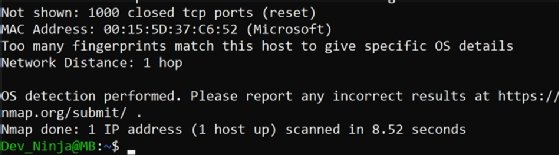

In Abbildung 4 hat der Scan ein Microsoft-Betriebssystem entdeckt.

4. Schwachstellen-Scan

Ein Schwachstellen-Scan erkennt häufige Schwachstellen und Gefährdungen (CVE), um festzustellen, ob ein Ziel für Angriffe anfällig ist. Verwenden Sie -Pn, um einen Ping-Scan zu überspringen, und fügen Sie --script vuln hinzu, um Skripte zur Erkennung von Sicherheitslücken gegen den Ziel-Host auszuführen.

Hier ist der Befehl, um einen Schwachstellen-Scan durchzuführen:

nmap -Pn --script vuln <<Zielcomputer_ip_Adresse>>

Der Scan zeigt die Samba-Heap-Overflow-Schwachstelle, CVE-2012-1182, auf einem Windows-10-System. Diese Informationen sind für Netzwerkadministratoren hilfreich, um zu wissen, was in einem Netzwerk oder auf einem Zielcomputer passiert, und um Datenlecks mit anfälligen Systemen zu vermeiden.

Bewährte Verfahren für die Erkennung von Sicherheitslücken im Netzwerk

Einige Unternehmen verbieten dem IT-Team, das die Scans durchführt, möglicherweise das Scannen von Netzwerken, wenn sie keine Vereinbarung oder keinen festgelegten Umfang haben. Außerdem hat jedes Land seine eigenen Gesetze und Sicherheitsrichtlinien. Netzwerkadministratoren sollten sich immer vergewissern, dass sie über eine ordnungsgemäße Genehmigung verfügen, bevor sie Nmap-Scans in einem Netzwerk durchführen, da unbefugtes Scannen zu rechtlichen Konsequenzen führen kann.

Hier sind einige Best Practices für das erfolgreiche Aufspüren von Sicherheitslücken im Netzwerk:

- Wählen Sie das richtige Tool: Der erste Schritt vor der Durchführung eines Scans besteht darin, ein Tool zu wählen, das Ihren Anforderungen entspricht. Nmap wird aufgrund seiner Scan-Genauigkeit häufig verwendet.

- Planen Sie den Scan: Kommunizieren Sie immer mit den Beteiligten, bevor Sie einen Scan durchführen. Ohne klare Ziele, Umfang und Dauer ist es möglich, unerwartete Ergebnisse zu erhalten.

- Führen Sie den Scan durch: Wählen Sie nach der Planung die Art des Scans, die anvisierte IP-Adresse, den IP-Adressbereich (falls es sich um das gesamte Netzwerk handelt) und die zu erkennenden Schwachstellen.

- Scannen Sie häufig: Beziehen Sie sich immer auf die Unternehmensrichtlinien, um zu planen, wie oft - und was - gescannt werden soll. Soll der Scan wöchentlich oder monatlich durchgeführt werden?

- Analysieren Sie die Schwachstellen: Prüfen Sie den Scan immer und bewerten Sie, welche CVEs je nach Schweregrad das größte Risiko für Datenlecks darstellen.

- Dokumentieren Sie den Scan: Nach dem Scan ist es von größter Wichtigkeit, ihn zu dokumentieren. Jeder Scan weist Ähnlichkeiten auf, und die Dokumentation hilft den Teams, frühere und künftige Scans zu verstehen.

Fazit

Nmap ist ein beliebtes Tool zum Aufspüren von Sicherheitslücken im Netzwerk. Netzwerkteams können die Vorteile dieses Programms nutzen, indem sie einen Umfang für genaue Scans festlegen, mit verschiedenen Beteiligten sprechen und die Ergebnisse für sicherere Netzwerke analysieren.