wachiwit - stock.adobe.com

Microsoft IIS: Tipps und Tools für den sicheren Betrieb

Wer im eigenen Netzwerk, in einem Partnernetz oder im Internet einen Microsoft Webserver betreibt, sollte diesen umfassend absichern. Hier die wichtigsten Tipps zusammengefasst.

Wer einen Webserver mit Microsoft IIS (Internet Information Server) betreibt, muss selbstredend alle Sicherheitseinstellungen berücksichtigen, die für herkömmliche Windows-Server gelten. Dazu gehören möglichst die Deaktivierung nicht benötigter Benutzerkonten, aktuelle Windows-Patches, komplexe Kennwörter und eine richtig konfigurierte Windows-Firewall.

Standard-Sicherheitseinstellungen beachten

Generell sollten Webserver nicht direkt mit dem Internet verbunden sein, ohne dass eine Firewall vorgeschaltet ist. Zusätzlich sollten die Regeln der Windows-Firewall so gesetzt sein, dass nur notwendige Verbindungen erlaubt sind. Besonders wichtig ist das Sperren von RDP-Verbindungen über das Internet.

Selbstverständlich muss auch die Antivirus-Lösung aktuell sein. Werden auf dem Server weitere Anwendungen betrieben, zum Beispiel Microsoft SQL Server, muss natürlich auch hier das aktuellste kumulative Update installiert sein.

Einschränkungen für IP-Adressen und Domänen

Zur IIS-Verwaltung gehört auch das Feature Einschränkungen für IP-Adressen und Domänen. Damit lassen sich Zugriffsregeln definieren, um bestimmte IP-Adressen und Domänen für den Zugriff auf den IIS zu sperren.

Damit auch Domänen ausgeschlossen werden können, muss dies DNS-Infrastruktur im Reverse-DNS unterstützen. Im Bereich Einschränkungen für IP-Adressen und Domänen muss die Option Featureeinstellungen bearbeiten genutzt werden. Damit die Funktion genutzt werden kann, muss der Rollendienst IP- und Domänenbeschränkungen installiert sein.

SSL und URL Rewrite

Selbstverständlich sollten alle Zugriffe auf den Webserver verschlüsselt durchgeführt werden. Daher sollten die Webseiten zur Verwaltung und der Zugriff für Anwender mit SSL durchgeführt werden. Die entsprechenden Bindungen werden im IIS-Manager gesetzt. Hier besteht auch die Möglichkeit, den Zugriff automatisch auf SSL-Seiten umleiten zu lassen.

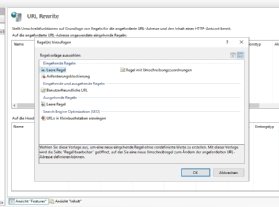

Microsoft stellt dazu auch die Erweiterung URL Rewrite zur Verfügung. Wird die Erweiterung installiert, kann in der IIS-Erweiterung die Funktion genutzt werden. Dazu wird URL Rewrite aufgerufen.

Mit Add Rule oder Regel hinzufügen können neue Regeln erstellt werden, die Anfragen an den Webserver automatisch zu gesicherten Webseiten umleitet.

SSL Server Test durchführen

Wenn der Server bereits im Internet bereitgestellt ist, lassen sich über den Webdienst SSL Server Test von Qualys erste Tests durchzuführen.

Sollen die Ergebnisse nicht auf der Seite für andere Benutzer zur Verfügung stehen, muss die Option Do not show the results on the boards aktiviert werden.

Der Test zeigt erste Informationen an, welche Schwachstellen es auf dem Server gibt. Nach dem Scanvorgang werden Informationen angezeigt, welche Maßnahmen ergriffen werden sollten, um den Server sicherer zu betreiben.

Absicherung per Freeware IIS Crypto

Die Freeware IIS Crypto hilft dabei Webserver mit IIS abzusichern. IIS Crypto erleichtert die Absicherung von TLS und SSL für Microsoft-Webserver. Das Tool verwendet dazu Empfehlungen von Microsoft und setzt Einstellungen, die auch per Gruppenrichtlinien vorgenommen werden müssen, in diesem Fall aber komplexer in der Konfiguration sind.

Das Tool unterstützt ab Version 3.0 auch Windows Server 2016 und Windows Server 2019. IIS Crypto steht mit grafischer Oberfläche und als CLI-Version zur Verfügung. Das Tool muss nicht installiert werden, die ausführbare Datei kann auf Windows-Servern direkt gestartet werden.

Nach dem Start stehen die verschiedenen Optionen von IIS Crypto zur Verfügung. Der Vorteil des Tools besteht darin, dass es Sicherheitseinstellungen durch das Klicken weniger Buttons verbessern kann. Wird auf der linken Seite ein Menüpunkt aufgerufen, sind im mittleren Bereich die hinterlegten Einstellungen zu sehen.

Diese sollten jeweils dokumentiert werden, eventuell durch einen Screenshot. Über die Schaltfläche Best Practices werden die von Microsoft empfohlenen Einstellungen gesetzt und mit Apply gespeichert. Damit die Änderungen auch umgesetzt werden, muss der Server neu gestartet werden.

Neben den Empfehlungen bei Schannel spielen auch die Einstellungen Cipher Suites eine wichtige Rolle. Hier können verwaltete Verschlüsselungen deaktiviert werden. Auch das erfolgt mit Best Practices und Apply. Die Einstellungen können wieder mit Sicherheits-Tools überprüft werden, zum Beispiel den erwähnten SSL-Test.

Zed Attack Proxy Project (ZAP) - Webanwendungen testen

Mit Open Source-Tools wie Zed Attack Proxy Project (ZAP) lassen sich alle Arten von Webservern testen, auch Webserver mit dem IIS. Das Tool steht für Windows, macOS und Linux zur Verfügung und kann im Netzwerk Webserver testen.

Dazu untersucht Zed Attack Proxy Project (ZAP) die Webserver auf verschiedene Sicherheitslücken und listet diese auf. Die URLs des Webservers sowie die installierten Anwendungen werden überprüft und gescannt.

Dabei kann das Tool auf Wunsch auch aktive Angriffe durchführen. Die Installation unter Windows ist schnell durchgeführt und über Tools\Optionen lassen sich Einstellungen vornehmen. Als Nächstes wird die URL des Webservers angegeben und der Server wird anschließend gescannt.

Parallel zu ZAP lassen sich über Sicherheits-Distributionen wie Deft-Linux und Kali weitere Sicherheits-Tools nutzen, um Webserver zu testen.

Der beste Weg, um Webserver sicher zu betreiben, besteht darin, die Sicherheitslücken mit Tools zu überprüfen und dann schnellstmöglich zu schließen. In den meisten Fällen werden durch die Test-Tools auch Hinweise eingeblendet, wie sich die Lücken schließen lassen.