wladimir1804 - stock.adobe.com

Microsoft Entra ID: Adaptive Multifaktor-Authentifizierung

Eine Multifaktor-Authentifizierung, die ihre Strenge je nach Risiko anpasst und flexibel ist, empfiehlt sich in Zeiten hybrider Arbeitsmodelle und vermehrter Cloud-Nutzung.

Adaptive Multi-Faktor-Authentifizierung (MFA) ist ein wesentlicher Bestandteil moderner Sicherheitsarchitekturen, um die Identität von Nutzern vor unbefugtem Zugriff zu schützen. Microsoft Entra ID (ehemals Azure AD), bietet mit seiner adaptiven MFA eine Lösung an, die auf eine Kombination von Faktoren wie Benutzerverhalten und Risikoeinschätzungen setzt, um Identitäten dynamisch abzusichern. Dadurch lassen sich Identitäten umfassend und risikobasiert schützen, auch privilegierte Konten.

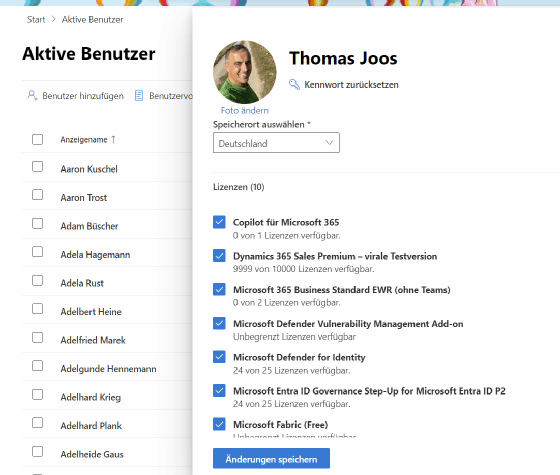

Die Einstellungen dazu sind im Microsoft Entra Admin Center zu finden, das über die Adresse entra.microsoft.com zur Verfügung steht. Um alle Schutzfunktionen zu verwenden, die wir in diesem Beitrag behandeln, ist ein Entra ID P2-Abonnement für die jeweiligen Benutzer notwendig. Nicht alle Benutzer benötigen dieses Abonnement, sondern nur die Benutzer, die gesondert geschützt werden sollen, zum Beispiel mit der adaptiven MFA

Die notwendigen Funktionen für den Schutz von herkömmlichen und privilegierten Benutzerkonten sind im Entra Admin Center bei Schutz/Security Center zu finden. Hier lassen sich alle notwendigen Einstellungen anpassen, die für den adaptiven MFA-Zugriff notwendig sind.

Grundprinzipien der adaptiven Multifaktor-Authentifizierung

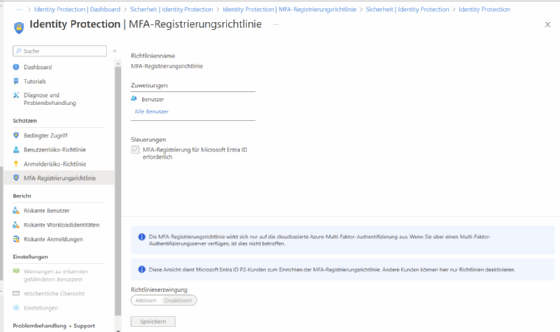

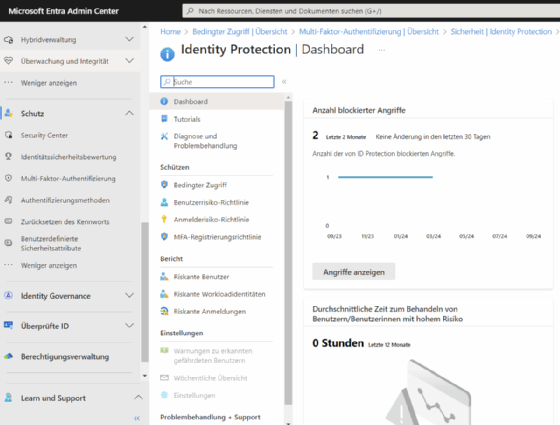

Die adaptive MFA geht über herkömmliche Authentifizierungsmethoden hinaus, indem sie die Sicherheitsstufen in Abhängigkeit von spezifischen Kontextinformationen und dem Benutzerverhalten anpasst. Der entscheidende Unterschied zur klassischen Multifaktor-Authentifizierung liegt in der intelligenten Analyse von Faktoren wie dem Standort des Benutzers, dem verwendeten Gerät, der Netzwerkumgebung und dem typischen Anmeldeverhalten. Microsoft Entra ID integriert diese Informationen in Echtzeit und entscheidet dynamisch, welche Authentifizierungsstufen erforderlich sind. Die dazu notwendigen Richtlinien befinden sich bei Schutz/Security Center/Identity Protection im Bereich Schützen. Hier lässt sich über MFA-Registrierungsrichtlinie zunächst die generelle Verpflichtung zur Verwendung von MFA zur Anmeldung steuern.

Zum Beispiel kann ein Benutzer, der sich von einem vertrauten Gerät und Standort aus anmeldet, aufgefordert werden, einen zweiten Faktor wie eine biometrische Authentifizierung oder einen Authentifikator auf dem Smartphone zu verwenden. Meldet sich derselbe Benutzer jedoch von einem unbekannten Gerät oder einem ungewöhnlichen Standort aus an, kann das System zusätzliche Sicherheitsmaßnahmen wie das Versenden eines Einmalpasscodes (OTP) oder die Authentifizierung über eine Hardware-Sicherheitslösung verlangen.

Die adaptive MFA in Microsoft Entra ID konfigurieren

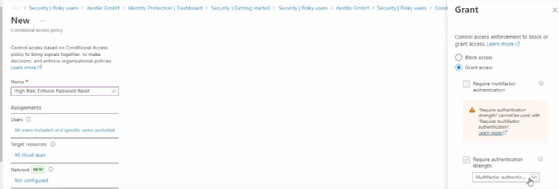

Die Implementierung der adaptiven MFA in Microsoft Entra ID erfolgt durch die Konfiguration von Sicherheitsrichtlinien, die auf verschiedenen Risikostufen basieren. Das Herzstück dieser Funktionalität ist die Conditional Access Policy, die es ermöglicht, unterschiedliche Authentifizierungsanforderungen basierend auf dem kontextuellen Risiko eines Anmeldevorgangs zu erzwingen. Die Richtlinien dazu finden sich bei Identity Protection im Entra Admin Center unterhalb des Bereiches Schutz/Security Center. Die Richtlinien für Conditional Access finden sich bei Bedingter Zugriff. Hier kann die Richtlinie auch auf die Ergebnisse der Benutzerrisiko-Richtlinie und der Anmelderisiko-Richtlinie zurückgreifen. Diese beiden Richtlinien sollten aber nicht mehr genutzt werden. Besser ist es direkt auf den bedingten Zugriff/Conditional Access zu setzen.

Nach dem Erstellen einer neuen Richtlinie wird zunächst ausgewählt, ob diese für alle Nutzer gelten soll, oder nur für bestimmte Benutzerkonten. Sinnvoll ist es an dieser Stelle den Break-Glas-Account (Konten für den Notfallzugriff) nicht mit einzuschließen. Beim Erstellen einer Richtlinie für Conditional Access kann auch festgelegt werden, für welche Ziel-Ressourcen die Richtlinie gelten soll. Sinnvoll ist an dieser Stelle alle Apps einzubinden, also im Grunde genommen alle Ressourcen, die in Azure und Microsoft 365 zur Verfügung stehen. Innerhalb der Richtlinie kann noch festgelegt werden, welche Bedingungen (Conditions) gelten müssen, damit ein Benutzer sich zusätzlich mit MFA authentifizieren muss. Hier ist es sinnvoll, bei User risk/Benutzerrisiko die gewünschte Risikostufe auszuwählen.

Microsoft Entra ID verwendet die Risikobewertung von Anmeldungen und Identitäten, um adaptive MFA in Echtzeit durchzuführen. Diese Risikobewertung stützt sich auf maschinelles Lernen und Algorithmen, die ungewöhnliche Anmeldeaktivitäten identifizieren, zum Beispiel Anmeldeversuche von ungewöhnlichen geografischen Standorten, verdächtige Anmeldezeiten oder Geräte, die zuvor nicht mit dem Benutzer verknüpft waren. Basierend auf diesen Daten kann das System verschiedene Risikoebenen identifizieren:

Niedriges Risiko: Vertraute Geräte und Standorte, bei denen keine zusätzliche Authentifizierung erforderlich ist.

Mittleres Risiko: Neue Geräte oder ungewöhnliche Anmeldestandorte, die eine zusätzliche MFA-Schicht erforderlich machen.

Hohes Risiko: Verdächtige Aktivitäten oder Geräte, bei denen der Zugriff gesperrt oder eine vollständige Sicherheitsüberprüfung erforderlich ist.

Neben dem Benutzerrisiko, das als Bedingung einer Richtlinie für den bedingten Zugriff/Conditional Access genutzt werden kann, lässt sich in der gleichen Richtlinie parallel oder stattdessen auch das Anmelderisiko/Sign-In-Risk nutzen. Hier stehen ebenfalls Risikostufen zur Verfügung. Interessant wird dann bei den Access Controls einer Richtlinie für den bedingten Zugriff. Darauf gehen wir nachfolgend ein.

Conditional Access Policies in Verbindung mit MFA

Conditional Access Policies ermöglichen eine flexible Steuerung des Zugriffs auf Unternehmensressourcen und setzen die MFA nur dann durch, wenn bestimmte Bedingungen erfüllt sind. Administratoren können die Regeln so gestalten, dass adaptive MFA dann aktiviert wird, wenn das System ein erhöhtes Risiko identifiziert. Die Konfiguration dieser Policies basiert auf einer Kombination von Benutzer- und Standortinformationen, Gerätezustand und Anwendungssensibilität. Bei Access Controls lässt sich bei Grant festlegen, wie Conditional Access die Anfrage behandeln soll. Durch Aktivierung von Require multifaktor authentication verlangt Azure eine erneute MFA-Bestätigung durch den Benutzer, wenn die gesetzten Bedingungen der Richtlinie eintreffen.

Microsoft nutzt in Entra ID die kontinuierliche Bedrohungsanalyse und globale Sicherheitsfeeds, um verdächtige Muster zu erkennen und in den Richtlinien einfließen zu lassen. Diese Informationen fließen in die adaptive MFA ein und helfen dabei, fortlaufend zu entscheiden, ob ein bestimmter Anmeldeversuch sicher ist. Diese Fähigkeit zur Echtzeit-Bedrohungserkennung erhöht die Effizienz der adaptiven MFA erheblich und reduziert die Notwendigkeit für manuelle Eingriffe. Traditionelle MFA-Methoden, die statisch agieren und immer denselben Authentifizierungsprozess verlangen, können zu unnötigen Barrieren im Arbeitsfluss führen. Die adaptive MFA hingegen minimiert die Anzahl der Authentifizierungsanforderungen für legitime Benutzer, während gleichzeitig das Sicherheitsniveau aufrechterhalten oder sogar erhöht wird. Neben adaptiven MFA kann die Richtlinie bei besonders riskanten Anmeldestufen auch die Änderung des Kennwortes in Verbindung mit MFA verlangen.

Verbesserte Resilienz durch adaptive MFA, Schutz bei Phishing

Ein weiterer Vorteil ist die erhöhte Widerstandsfähigkeit gegenüber Phishing-Angriffen. Da die adaptive MFA verschiedene Faktoren wie das Gerät oder den Standort in die Bewertung einbezieht, wird es für Angreifer schwieriger, sich Zugang zu verschaffen, selbst wenn sie über gestohlene Anmeldeinformationen verfügen. Zudem sorgt die ständige Risikobewertung dafür, dass potenzielle Bedrohungen schnell erkannt und entschärft werden, bevor sie Schaden anrichten können.

Nicht alle Benutzer und Anwendungen erfordern dasselbe Sicherheitsniveau. Durch die Segmentierung von Benutzergruppen und die Definition differenzierter Richtlinien lässt sich das Risiko effizient steuern.

Der Standort als Sicherheitsfaktor

Ein zentraler Bestandteil der adaptiven MFA ist die Geolokationsanalyse. Microsoft Entra ID nutzt die geografische Position eines Anmeldeversuchs, um Anomalien zu erkennen. Bei einer Anmeldung von einem unerwarteten oder weit entfernten Standort, insbesondere wenn dieser Ort als Risikoquelle bekannt ist, wird das System automatisch strengere Authentifizierungsanforderungen durchsetzen. Das kann zum Beispiel der Fall sein, wenn ein Benutzer sich normalerweise aus Europa anmeldet, aber plötzlich eine Anmeldung aus Asien erfolgt. Diese standortbasierte Überwachung ermöglicht eine präzisere Einschätzung potenzieller Bedrohungen. Administratoren können Standorte als sicher oder risikobehaftet markieren und basierend auf diesen Parametern entscheiden, welche MFA-Maßnahmen notwendig sind.

Vertrauenswürdige Geräte

Microsoft Entra ID integriert zudem Mechanismen zur Geräteüberprüfung, bei denen bekannte Geräte bevorzugt behandelt werden. Jedes Gerät, das für den Zugriff auf Unternehmensressourcen genutzt wird, kann entweder als vertrauenswürdig eingestuft oder als potenzielles Risiko identifiziert werden. Diese Einstufung erfolgt anhand von Kriterien wie der Registrierung im Unternehmensnetzwerk oder durch Zertifikate, die die Identität des Geräts bestätigen. Durch den Einsatz solcher Methoden kann das System bei einem vertrauten Gerät auf eine weniger restriktive MFA-Anforderung zurückgreifen. Dies fördert den sicheren Zugang zu Ressourcen, ohne den Arbeitsfluss zu behindern. Neue oder potenziell unsichere Geräte hingegen müssen sich einer strengeren Überprüfung unterziehen.

Schutz vor Session Hijacking

Eine weitere Ebene der adaptiven MFA besteht im Schutz vor Session Hijacking, also der Übernahme von Sitzungen. Diese Bedrohung tritt auf, wenn Angreifer versuchen, die Authentifizierung eines Nutzers während einer laufenden Sitzung zu kapern, um Zugriff auf sensible Daten zu erhalten. Um dieses Risiko zu minimieren, überwacht Microsoft Entra ID kontinuierlich die Sitzung und bewertet deren Verhalten. Wenn das System ein ungewöhnliches Muster erkennt, zum Beispiel eine plötzliche Änderung der IP-Adresse oder unerwartete Aktionen innerhalb der Sitzung, wird es den Benutzer sofort zu einer erneuten Authentifizierung auffordern oder die Sitzung beenden.

Im Rahmen der adaptiven MFA ermöglicht Microsoft Entra ID auch die Definition detaillierter Zugriffsrichtlinien, die auf dem spezifischen Kontext basieren. Dabei können IT-Administratoren nicht nur basierend auf dem Benutzerverhalten, sondern auch anhand von Anwendungssensibilität oder bestimmten Aufgaben innerhalb einer Applikation MFA-Anforderungen anpassen. Hochsensible Anwendungen, wie solche, die mit Finanzdaten arbeiten, können so striktere Authentifizierungsanforderungen haben als weniger kritische Anwendungen.

Besonders hilfreich ist die Integration der adaptiven MFA in Szenarien, in denen Anwendungen in der Cloud betrieben werden. Da Cloud-basierte Ressourcen von verschiedenen Orten und Geräten aus zugänglich sind, steigt das Risiko für unautorisierte Zugriffe. Die adaptive MFA in Microsoft Entra ID stellt sicher, dass diese Cloud-Ressourcen besonders geschützt sind, indem sie dynamisch entscheidet, wann zusätzliche Sicherheitsmaßnahmen erforderlich sind.

Verhaltensbasierte Authentifizierung

Microsoft Entra ID setzt zunehmend auf verhaltensbasierte Authentifizierungsmodelle, bei denen das normale Anwendungsverhalten eines Nutzers analysiert wird. Anhand von Faktoren wie Arbeitszeiten, Art der genutzten Applikationen und typischen Transaktionen baut das System ein Profil des Nutzers auf. Weicht das aktuelle Verhalten erheblich von diesem Profil ab, wird eine stärkere Authentifizierung angefordert. Diese Art der Analyse ist besonders effektiv, um unautorisierte Zugriffe zu verhindern, selbst wenn ein Angreifer Zugang zu gültigen Anmeldedaten hat.

Automatische Reaktion auf Vorfälle

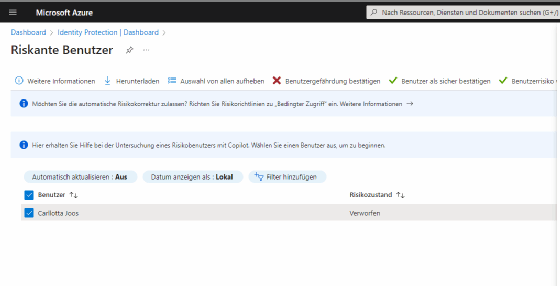

Ein weiterer Vorteil der adaptiven MFA ist die Möglichkeit, automatisierte Reaktionen auf sicherheitsrelevante Ereignisse zu konfigurieren. Sollte ein Risiko als zu hoch eingestuft werden, zum Beispiel ein Anmeldeversuch aus einem bekannten Bedrohungsvektor, kann Microsoft Entra ID den Zugriff nicht nur verweigern, sondern auch automatisch Aktionen zur Schadensbegrenzung auslösen. Dazu gehört die Sperrung des betroffenen Benutzerkontos, das Auslösen von Warnungen an Administratoren oder die sofortige Anforderung einer Passwortänderung.