cherryandbees - stock.adobe.com

Microsoft Endpoint Manager: Sicherheit für Remote-Anwender

Mit dem Microsoft Endpoint Manager können Unternehmen sicherstellen, dass Computer im Netzwerk, im Home-Office und von mobilen Anwendern sicherer betrieben werden können.

Mit Microsoft Endpoint Manager können Abonnenten von Microsoft 365 und Office 365 zentral Richtlinien konfigurieren, mit denen auch die Sicherheit von angebundenen Endgeräten gesteuert werden.

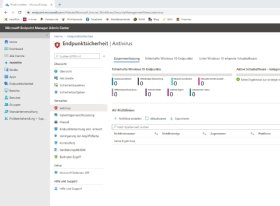

Über den Menüpunkt Endpunktsicherheit im Microsoft Endpoint Admin Center stehen die Einstellungen zur Verfügung. Dabei spielt es keine Rolle, ob PCs im internen Netzwerk betrieben werden, im Home-Office oder unterwegs.

Smartphones und Tablets können ebenso auf diesem Weg zentral überwacht und abgesichert werden. Das Endpoint Manager Admin Center wird über die URL https://endpoint.microsoft.com aufgerufen. Die Anmeldung erfolgt über ein Administratorkonto in Microsoft 365/Office 365.

Firewall, Antivirus und Bitlocker zentral steuern

Bei Antivirus und Firewall können Richtlinien für die Konfiguration von Windows Defender Antivirus und Windows Defender Firewall konfiguriert werden. Hier gibt es aber weitere Einstellungsmöglichkeiten, mit denen die Absicherung von Windows, macOS und Smartphones vorgenommen werden kann.

Über den Menüpunkt Datenträgerverschlüsselung kann BitLocker (Windows) und FileVault (macOS) per Richtlinie gesteuert werden. Mit Richtlinien können Sie BitLocker für Windows 10 aktivieren. Dazu erstellen Sie eine neue Richtlinie und wählen als Plattform Windows oder macOS. Die Verschlüsselung von SD-Karten und USB-Sticks können Sie auf diesem Weg ebenfalls zentral aktiveren.

In den Einstellungen können Sie die Verschlüsselungsmethode vorgeben. Über die Richtlinien kann festgelegt werden, welchen Computern die Richtlinie zugewiesen werden soll.

Angriffsfläche reduzieren: Apps isolieren, Exploit-Schutz, Webschutz

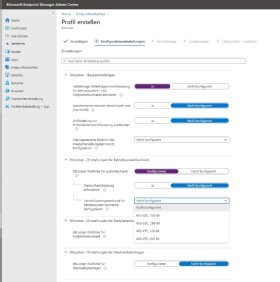

Über den Menüpunkt Verringerung der Angriffsfläche können über Richtlinie erstellen zahlreiche Sicherheitsoptionen festgelegt werden. Unter Plattform steht hier zunächst Windows 10 oder höher zur Verfügung. Bei Profil kann ausgewählt werden, welche Einstellungen vorgenommen werden sollen. Sobald das Profil ausgewählt wurde, erstellen Sie die eigentliche Richtlinie und nehmen die Einstellungen darin vor. Nach dem Festlegen der Bezeichnung stehen unter Konfigurationseinstellungen die verschiedenen Optionen zur Verfügung, die mit der Richtlinie gesteuert werden. Angewendet werden die Einstellungen bei Zuweisungen.

Mit dem Profil Gerätesteuerung kann die Sicherheit von Wechseldatenträgern gesteuert werden. Außerdem kann hier der Zugriff auf Bluetooth gesteuert oder blockiert werden. Mit Regeln zur Verringerung der Angriffsfläche kann Endpoint Manager zentral Einstellungen weitergeben, mit der die Sicherheit in Windows 10 verbessert werden kann. Dazu gehören das Blockieren von Skripten in Office, der erweiterte Schutz gegen Ransomware und die Aktivierung des Ordnerschutzes. Damit können die Hürden für Malware deutlich erhöht werden. Hier kann parallel mit dem Profil Exploit-Schutz gearbeitet werden.

Über Webschutz kann der Netzwerkschutz in Windows 10 verbessert werden. Dazu gehört die Aktivierung von SmartScreen und das Blockieren von schädlichen Webseiten. Auch gefährliche Dateidownloads können auf diesem Weg blockiert werden. Über den Menüpunkt Übersicht zeigt Microsoft die verschiedenen Sicherheitsfunktionen an, die bei der Endpunktsicherheit gesteuert werden können.

VPN-Zugriff und Richtlinien für den Netzwerkzugang steuern

Über den Menüpunkt Bedingter Zugriff kann festgelegt werden, welche Bedingungen ein Rechner erfüllen muss, um Zugriff auf Ressourcen zu erhalten. Dadurch können Administratoren festlegen, von wo Anwender das Recht erhalten sich mit Ressourcen zu verbinden. Auch VPN-Konfigurationen können hier gesteuert werden. Bestimmte IP-Adressen und -bereiche können für den Zugriff als vertrauenswürdig deklariert werden.

Benutzerrechte in Azure Active Directory und Microsoft 365/Office 365 steuern

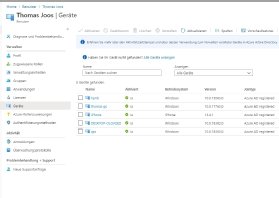

Neben der Steuerung der Sicherheit von Endgeräten können mit Endpoint Manager auch Benutzerrechte, Anmeldungen und Rollen in Azure AD (Azure Active Directory) und damit in Microsoft 365/Office 365 gesteuert werden. Über den Menüpunkt Benutzer sind zunächst alle Benutzerkonten im verbundenen Azure-AD-Abo zu finden. Hier sind auch alle Benutzer verfügbar, die mit Azure AD Connect von lokalen Rechenzentren mit Active Directory zu Azure AD synchronisiert werden.

Durch das Anklicken eines Benutzerkontos können dessen Rechte und Sicherheitsoptionen eingestellt werden. Über Zugewiesene Rollen ist zu sehen, welchen Sicherheitsrollen ein Benutzerkonto zugeordnet ist. Bei Authentifizierungsmethoden können neue Methoden hinzugefügt werden, wenn diese zur Verfügung stehen. Hier lassen sich auch Kennwörter von Benutzerkonten zurücksetzen.

Über Anmeldungen ist zu erkennen, wann sich ein Benutzer mit seinem Konto an Azure AD und damit seinen Computern angemeldet hat, die zum Beispiel mit dem Endpoint Manager verbunden sind. Diese sind zum Beispiel über Geräte zu erkennen. Hier kann überprüft werden von welchen Endgeräten eine Anbindung an Azure AD erfolgt ist. Auf diesem Weg können auch Angriff erkannt werden, und auch die Authentifizierungsmethode ist hier zu sehen.