sss78 - Fotolia

11 IoT-Sicherheitsprobleme und wie sie sich lösen lassen

Das IoT bietet zwar zahlreiche Vorteile, führt aber auch zu etlichen Sicherheitsherausforderungen, etwa bei Geräteerkennung, Patching, Zugriffssteuerung und Cyberangriffen.

Das Internet der Dinge (Internet of Things, IoT) ist allgegenwärtig – von der Smart Watch an Ihrem Handgelenk, die Ihren Puls misst, über den Smart Speaker, der Musik abspielt, bis zu intelligenten Verkehrsleitsystemen, die Ampelschaltungen optimieren und Staus auf den Straßen vermeiden. Oder Sensoren an Mülltonnen, die melden, wenn sie fast voll sind, um die Hygiene und die Effizienz der Müllabfuhr zu verbessern.

In Gebäuden helfen intelligente Geräte und Systeme beim Energiesparen, indem sie den Thermostat einstellen und das Licht in nicht genutzten Räumen ausschalten. Im Gesundheitswesen überwachen sie Patienten und Geräte. In der Produktion und Anwendungsfällen für Industrial IoT verfolgen sie Assets und überwachen den Verschleiß von Maschinen, um vorherzusagen, wann sie repariert werden müssen.

Trotz dieser nützlichen Anwendungsfälle erhöht das IoT jedoch die Sicherheitsrisiken für Unternehmen und Verbraucher. Jedes Gerät, das sich mit dem Internet verbindet, könnte ein Zugangspunkt zu einem größeren Netzwerk sein – und zu den darin enthaltenen sensiblen Informationen. Solche Cyberangriffe können einem Unternehmen erheblich schaden und in einigen Fällen sogar lebensbedrohliche oder tödliche Folgen haben.

Das IoT hat die Angriffsfläche enorm vergrößert. Bevor Sie eine IoT-Implementierung in Angriff nehmen, sollten Sie sich auf die zahlreichen Probleme vorbereiten, die das IoT mit sich bringt. Folgend finden Sie elf der zahlreichen inhärenten IoT-Sicherheitsprobleme und wie sie sich entschärfen lassen.

1. Geräteerkennung und -management

Man kann nicht schützen, was man nicht sehen kann.

Dies ist eine der ältesten Erkenntnisse in der IT-Sicherheit überhaupt. Bevor man über Netzwerk- und Gerätesicherheit nachdenkt, ist es wichtig zu wissen, was genau geschützt werden muss.

Mit Portscans, Protokollanalysen und anderen Erkennungstechniken lässt sich feststellen, welche Geräte sich mit Unternehmensnetzwerken verbinden. Es gibt kostenlose Tools wie Nmap, Shodan und Masscan sowie kommerzielle Produkte und Dienste, die IoT-Geräte erkennen, identifizieren und verwalten.

Führen Sie nach der Erkennung von IoT-Geräten eine IoT-Risikobewertung durch, um zu klären, worauf die Geräte zugreifen können, – und sollten – und warum. Tragen Sie zugelassene Geräte in ein unternehmensweites Asset-Verzeichnis ein, zusammen mit den zugehörigen Patch-Managementprozessen und Informationen zum Lebenszyklus für jedes Gerät. Beziehen Sie vernetzte Geräte auch in Penetrationstests ein. Legen Sie Richtlinien und Maßnahmen für den Umgang mit verloren gegangenen oder gestohlenen Geräten fest, zum Beispiel Remote-Löschung und Deaktivierung der Konnektivität.

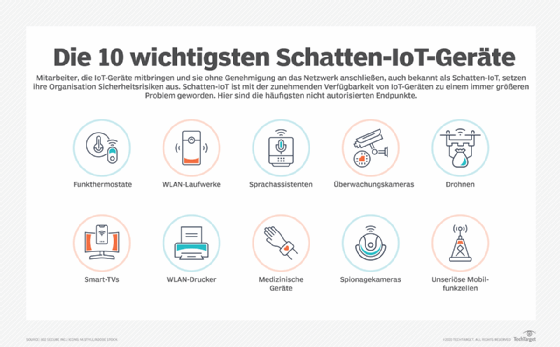

Angreifbare vernetzte Geräte stellen nicht immer offensichtliche Bedrohungen dar und fallen oft in die Kategorie der Schatten-IT. Denken Sie an Netzwerkdrucker, intelligente Kühlschränke und Sensoren an Maschinen. Erinnern Sie sich noch an die Datenpanne bei Target, einem der größten US-Einzelhändler? Sie wurde von jemandem verursacht, der die Anmeldedaten eines Zulieferers für das vernetzte HLK-System des Unternehmens missbräuchlich verwendete. Achten Sie auf alle IoT-Schattengeräte im Rahmen der Geräteerkennung.

2. Authentifizierung, Autorisierung und Zugriffssteuerung

IoT-Geräte besitzen eine eindeutige Kennung, die bei der Authentifizierung und Autorisierung helfen kann. Nachdem Sie herausgefunden haben, welche Geräte sich mit dem Netzwerk verbinden, müssen Sie entscheiden, worauf sie zugreifen und mit wem sie kommunizieren dürfen. Bei Hunderten oder gar Tausenden einzelner IDs kann diese Aufgabe jedoch sehr schwierig erscheinen.

Verfahren Sie nach dem Least-Privilege-Prinzip, damit die Geräte nur das sehen und auf das zugreifen können, was sie für ihre Aufgaben benötigen. Ändern Sie auf jedem Gerät ein eventuell vom Hersteller vorgegebenes Passwort. Starke Passwörter helfen, IoT-Risiken zu reduzieren. Wo immer möglich, sollte eine Zwei-Faktor- oder Multifaktor-Authentifizierung genutzt werden.

Im Allgemeinen gelten hardwarebasierte Roots of Trust als stärkste IoT-Sicherheitsoption. Diese sind direkt in die Hardware integriert und in ein Gerät eingebettet. Digitale Zertifikate, die von einer vertrauenswürdigen Public-Key-Infrastruktur (PKI) ausgestellt wurden, können ebenfalls verwendet werden, obwohl einige Geräte nicht in der Lage sind, sie zu verarbeiten. In diesem Fall kann man auf andere einfachere kryptografische Algorithmen zurückgreifen (mehr dazu weiter unten).

Auch neuere Technologien, etwa Biometrie und Blockchain, können verwendet werden, um IoT-Geräte zu authentifizieren. Ein Zero-Trust-Ansatz ist ebenfalls eine wirksame Option zur Kontrolle von Geräten und Zugriffsrechten. Kommerzielle IoT-Plattformen bieten zudem Funktionen, um Geräte zu verwalten und zu kontrollieren, auf welche Daten andere (Netzwerk-)Geräte zugreifen können.

3. IoT-Passwörter

Problematische Passwörter stehen im Zusammenhang mit Authentifizierung, Autorisierung und Zugriffssteuerung. Der Mirai-Infiltrationsangriff von 2016 ließ sich auf vernetzte Kameras und andere IoT-Geräte mit werkseitig voreingestellten oder hartcodierten Passwörtern zurückführen. Die Cyberkriminellen infiltrierten Server mithilfe dieser Geräte und einer Liste bekannter Anmeldedaten – einer Liste, die einigen Berichten zufolge nur 60 Kombinationen aus Benutzernamen und Passwort enthielt.

Hier besteht eine doppelte Verantwortung. Unternehmen und Endbenutzer sollten Standardpasswörter stets ändern, eine Kennwortrichtlinie einführen und starke Kennwörter oder Passphrasen verwenden. Das ist jedoch keine Option, wenn die Passwörter hartcodiert sind. Hier müssen die Gerätehersteller ihrer Verantwortung nachkommen. Kein Gerät sollte jemals mit einem hartcodierten Passwort ausgeliefert werden.

4. Patching und Updates

Das Aktualisieren und Patchen von Geräten ist ein wichtiger Bestandteil jeder Sicherheitsstrategie. Eine der größten Gefahren für die IoT-Sicherheit ist die Verwendung von veralteter Software und Firmware. Dazu zählen das Betriebssystem, Anwendungen und Kommunikationstechnologie.

IoT-Umgebungen stellen etliche spezielle Herausforderungen in puncto Patching und Updates dar. Erstens ist der Zugriff auf einige Geräte gar nicht möglich. Was ist, wenn Sensoren über Hunderte von Hektar Ackerland verteilt sind, um Temperatur, Feuchtigkeit und Niederschlag zu messen? Oder was ist, wenn sie auf einer Brücke angebracht sind, um deren Schwingungen und das Wetter zu überwachen?

Zweitens kann man nicht alle Geräte für längere Zeit offline nehmen, um Updates einzuspielen. Denken Sie an kritische Produktionsanlagen, die ein Industrieunternehmen Millionen von Euro kosten können, wenn sie eine Stunde lang außer Betrieb sind, oder an ein intelligentes Stromnetz, das Millionen von Menschen mit Wärme oder Elektrizität versorgt.

Drittens: Einige IoT-Geräte verfügen weder über eine Benutzeroberfläche noch einen Bildschirm, und einige lassen sich nicht einmal aktualisieren. Oder was ist, wenn ein Gerät zwar Aktualisierungen erlaubt, aber etwas in einem Update das Gerät beschädigt und einen Systemausfall verursacht? Wie kann man das Gerät wieder in einen funktionsfähigen Zustand zurückversetzen?

Auch die Hersteller können für Probleme beim Patching sorgen. Einige Geräte können ihr End of Life erreichen und werden dann vom Hersteller nicht mehr unterstützt. Außerdem veröffentlichen einige Firmen keine Sicherheits-Updates mehr, wenn eine Schwachstelle entdeckt wird, und lassen somit ihre Kunden im Regen stehen.

Um das IoT-Patching zu gewährleisten, sollten Sie jedes IoT-Gerät im Rahmen der Geräteerkennung beziehungsweise -einführung in ein Asset-Verzeichnis aufnehmen. Geben Sie an, welche Software- und Hardwareversionen auf den einzelnen Geräten zum Einsatz kommen, und verfolgen Sie, wann Updates verfügbar sind und installiert werden. Erfassen Sie auch, wann Geräte ihr End of Life erreichen und ausgemustert werden müssen. Die Verwendung von Legacy-Geräten in Live-Umgebungen führt zu Schwachstellen.

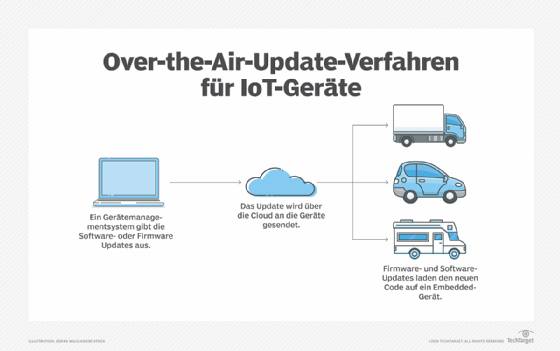

Falls möglich, sollten Sie Patching- und Update-Prozesse vor IoT-Bereitstellungen einplanen. Achten Sie darauf, dass OTA-Updates (Over the Air) verfügbar und sicher sind. Überlegen Sie sich auch, ob Sie automatische Updates oder einen bestimmten Zeitplan nutzen wollen, denn beide Varianten haben ihre eigenen Vor- und Nachteile.

Wählen Sie eine IoT-Plattform sorgfältig aus. Viele Plattformen bieten Funktionen, um Patching- und Update-Prozesse zu vereinfachen, etwa Automatisierung, und können Geräte verwalten, die ein Rollback oder Reset erfordern. Behalten Sie die Arbeitsgruppe Software Updates for Internet of Things der Internet Engineering Task Force (IETF) im Auge, die einen Standard für IoT-Firmware-Updates entwickelt.

5. IoT-Angriffe

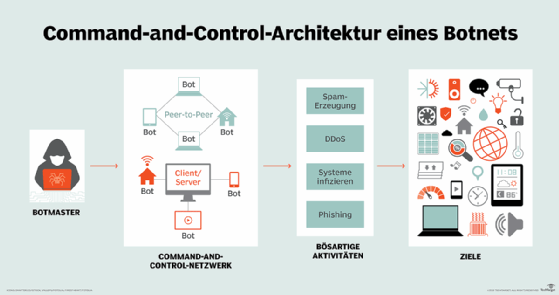

IoT-Umgebungen sind vielen der gleichen Bedrohungen ausgesetzt wie andere Cyberumgebungen. Dazu gehören DDoS-Attacken, Botnets, Malware und Ransomware.

Wie gravierend ein IoT-DDoS-Angriff sein kann, zeigt ein Blick auf die Mirai-Angriffe von 2016. Während die Attacken ursprünglich auf einen Minecraft-Server abzielten, traf die Malware schließlich zuerst die Website des IT-Sicherheitsjournalisten Brian Krebs und den französischen Webhoster OVH. Einen Monat später wurde das Botnet genutzt, um den DNS-Service-Provider Dyn anzugreifen, was zu Ausfällen bei mehreren bekannten Websites wie Amazon, Netflix und Twitter führte.

Es ist nahezu unmöglich, einen DDoS-Angriff zu verhindern. Unternehmen können jedoch Maßnahmen ergreifen, damit ein solcher Angriff nicht erfolgreich ist. Nutzen Sie Intrusion Prevention Systems (IPS) und Intrusion Detection Systems (IDS) mit DDoS-Funktionen. Oder arbeiten Sie mit einem ISP zusammen, der DDoS-Pakete erkennen und herausfiltern kann, bevor sie das Netzwerk erreichen. Befolgen Sie andere grundlegende Maßnahmen der Cyberhygiene. Dazu zählt die Verwendung von Firewalls, Antimalware, Plattformen für die Endpunktsicherheit sowie EDR- und XDR-Software (Endpoint Detection and Response beziehungsweise Extended Detection and Response).

Um Botnet-, Ransomware- und andere IoT-Angriffe zu verhindern, sollten Sie die Gerätesoftware auf dem neuesten Stand halten, Standardpasswörter ändern und den Netzwerk-Traffic überwachen. Legen Sie fest, auf welche Daten und Netzwerke IoT-Geräte zugreifen dürfen, und verwenden Sie Firewalls, um Eindringlinge fernzuhalten. Deaktivieren Sie alle unnötigen Funktionen auf den Geräten, und sichern Sie regelmäßig die Daten von Geräten und Netzwerken. Eine IoT-Risikobewertung kann zudem dabei helfen, potenzielle Bedrohungen und deren Auswirkungen einzuschätzen.

6. Physische Sicherheit

IoT-Geräte müssen nicht nur vor Bedrohungen der Cybersicherheit, sondern auch vor physischen Sicherheitsbedrohungen geschützt werden. Da IoT-Hardware, zum Beispiel IoT-Sensoren, Wearables und Edge-Geräte leichter zu erreichen ist als andere Teile eines Netzwerks, ist sie nicht nur aufgrund hartcodierter Passwörter, sondern auch durch physische Bedrohungen, wie physische Beschädigung, Manipulation und Diebstahl, gefährdet.

Es wäre möglich, ungeschützte Geräte, die physisch manipuliert werden, über ihre Ports mit einem Gerät zu verbinden, das Daten exfiltriert. Auch Speichermedien könnten entfernt und Daten gestohlen werden. Dieser physische Zugriff kann auch ein Zugangspunkt zu einem größeren Netzwerk sein.

Um physische Sicherheitsrisiken zu vermeiden, müssen IoT-Geräte gehärtet werden. Integrieren Sie Sicherheitsmechanismen in das Gerät, sorgen Sie für eine ordnungsgemäße Zugriffssteuerung, wechseln Sie Standardpasswörter, verschlüsseln Sie Daten und Verbindungen, und entfernen oder deaktivieren Sie ungenutzte Ports. Darüber hinaus gilt es, sicherzustellen, dass IoT-Geräte nicht einfach auseinandergebaut oder ihre Komponenten entfernt werden können. In einigen Szenarien ist es notwendig, Geräte in einem manipulationssicheren Gehäuse unterzubringen oder das Gerät nach einem physischen Manipulationsversuch unbrauchbar zu machen.

7. Verschlüsselung und Datensicherheit

Verschlüsselung gilt als die wirksamste Methode, um Daten zu schützen. Kryptografie spielt eine entscheidende Rolle dabei, Risiken für die Datensicherheit zu vermeiden und die Integrität von IoT-Daten zu schützen – seien es Data at Rest oder Data in Transit, die zwischen Nutzer, Unternehmen, Kunden sowie anderen Personen oder Geräten übertragen werden. Dadurch lässt sich der IoT-Datenschutz gewährleisten und das Vertrauen zwischen Unternehmen und Nutzern stärken. das gilt insbesondere, wenn personenbezogene Informationen und sensible Daten ins Spiel kommen, wie bei eingebetteten und vernetzten medizinischen Geräten. Die Verschlüsselung verhindert darüber hinaus, dass Angreifer Daten manipulieren oder fälschen können.

Das Problem besteht darin, dass viele vernetzte Geräte, zum Beispiel kleine Sensoren, die Daten zu Temperatur, Feuchtigkeit oder Niederschlag erfassen, die größten IoT-Sicherheitsprobleme verursachen. Das liegt darin begründet, dass sie nicht über die erforderlichen Leistungs-, Verarbeitungs- oder Speicherressourcen verfügen, um herkömmliche Verschlüsselungsalgorithmen, wie den Advanced Encryption Standard (AES), auszuführen. Solche Geräte müssen einen Algorithmus mit hoher Sicherheit, aber geringem Computing-Aufwand verwenden – einen Algorithmus, der die Größe, den Stromverbrauch und die Verarbeitungskapazitäten der in ihren Ressourcen eingeschränkten Geräte berücksichtigt.

An diesem Punkt kommen schlanke kryptografische Verfahren ins Spiel. Elliptic Curve Cryptography etwa bietet das Sicherheitsäquivalent von Rivest-Shamir-Adleman (RSA), aber mit kleineren Schlüsselgrößen und Operationen, die weniger Rechenleistung erfordern. Dies macht sie zu einer idealen Option für Geräte mit relativ wenig Speicherplatz, begrenzter Verarbeitungsleistung und geringer Batterielebensdauer. Andere schlanke Verschlüsselungsverfahren sind Clefia, ein abgespeckter AES, Enocoro, eine hardwareorientierte Stromchiffre, und Speck, ein Add-Rotate-XOR-Verfahren.

Experten empfehlen außerdem die Verwendung von vertrauenswürdigen Sicherheitsprotokollen wie Transport Layer Security (TLS) oder Datagram TLS.

PKI ist eine weitere, bewährte Sicherheitsoption. Sie lässt sich bei der Herstellung oder auf Unternehmensebene in Geräte integrieren. PKI, die eindeutige Identitäten und digitale Zertifikate für Geräte ausstellt, unterstützt die Verteilung und Identifizierung öffentlicher Sicherheitsschlüssel, so dass Benutzer und Geräte sicher Daten austauschen können.

Neben dem Einsatz von Kryptografie gilt es auch, geeignete Lifecycle-Managementprozesse für Sicherheitsschlüssel zu definieren.

8. Netzwerksicherheit

Es ist wichtig, IoT-Geräte und die von ihnen erfassten Daten zu schützen. Genauso notwendig ist es aber, zu gewährleisten, dass die Netzwerke, mit denen diese Geräte sich verbinden, vor unbefugtem Zugriff und Angriffen geschützt werden. Nutzen Sie IPS/IDS, Antimalware, Firewalls und Network Detection and Response oder EDR.

Eine weitere Best Practice für die IoT-Sicherheit besteht darin, die IoT-Umgebung vom restlichen Netzwerk per Segmentierung zu trennen. OT-Netzwerke (Operational Technology) mit IT-Netzwerken zu koppeln, galt früher nicht als Bedrohung. OT-Netzwerke waren nicht mit dem Internet verbunden und stellten keine unmittelbare Bedrohung für IT-Netzwerke dar, obwohl sie manchmal gehackt wurden. Legacy-OT-Systeme, teilweise Jahrzehnte alt, arbeiten oft mit eigenen, proprietären Systemen, so dass moderne Sicherheitsmechanismen deren Probleme bei Routineprüfungen unter Umständen übersehen. Da man OT-Geräte und -Maschinen nicht einfach oder kostengünstig ersetzen kann, müssen Unternehmen sie aktualisieren, patchen und schützen. Weil viele von ihnen so alt sind, dass sie sich nicht mehr patchen lassen, kann dies zu einer zeitraubenden Aufgabe für Sicherheitsteams werden.

Durch Netzwerksegmentierung können Unternehmen verschiedene Netzwerke oder Teile von Netzwerken in verschiedene Zonen einteilen, um Subnetze zu bilden – mit jeweils einer Zone für Vertrieb, Finanzen, Betrieb etc. Jede Zone sollte ihre eigenen, auf die jeweiligen Benutzer, Geräte und Daten zugeschnittenen Sicherheitsrichtlinien besitzen.

Häufig wird bei der Netzwerksegmentierung kritisiert, dass sie die Effizienz und Konnektivität beeinträchtigt. Der Einsatz eines IoT-Gateways kann diese Probleme entschärfen. Ein Sicherheits-Gateway, das als Bindeglied zwischen dem Gerät und dem Netzwerk fungiert, verfügt über mehr Verarbeitungsleistung, Speicher und Rechenkapazitäten als die IoT-Geräte, die sich mit ihm verbinden. Es kann daher stärkere Sicherheitsmaßnahmen, etwa Firewalls und Antimalware, näher an den Geräten implementieren und so verhindern, dass Sicherheitsbedrohungen in das Netzwerk vordringen.

Zusätzlich zu Antimalware, Firewalls, IPS/IDS und Netzwerksegmentierung sollten Sie IoT-Risiken bekämpfen, indem Sie die Portsicherheit gewährleisten, die Portweiterleitung deaktivieren und niemals Ports öffnen, die nicht benötigt werden. Sperren Sie außerdem nicht autorisierte IP-Adressen.

Die Bandbreite ist ein weiteres häufiges IoT-Problem. Je größer IoT-Netzwerke werden und je mehr angeschlossene Geräte sich mit einem Netzwerk verbinden, desto größer sind die Schwierigkeiten bei der Business Continuity (BC). Wenn kritische Anwendungen nicht die erforderliche Bandbreite erhalten, leiden Produktivität und Effizienz. Um eine hohe Verfügbarkeit von Anwendungen und Services sicherzustellen, sollten Sie die Bandbreite erhöhen sowie das Management und Monitoring des Traffics verbessern. Dadurch lassen sich nicht nur BC-Probleme entschärfen, sondern auch potenzielle Verluste vermeiden. Führen Sie bei der Projektplanung eine Kapazitätsanalyse durch, und beobachten Sie die Wachstumsrate des Netzwerks, damit der zukünftige Bandbreitenbedarf gedeckt werden kann.

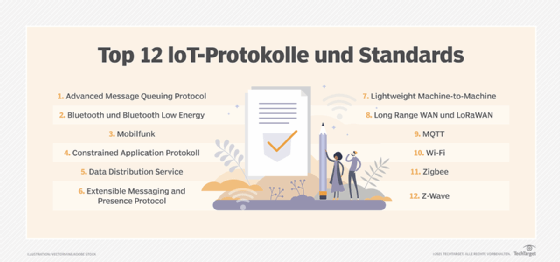

Eine weitere Überlegung im Zusammenhang mit der Netzwerksicherheit ist die Frage, welche IoT-Kommunikationsprotokolle zum Einsatz kommen sollen. Nicht alle Protokolle eignen sich gleich gut, insbesondere wenn es um Sicherheitsfunktionen geht. Von Bluetooth und Bluetooth Low Energy über Mobilfunk, MQTT, Wi-Fi, Zigbee bis hin zu Z-Wave sollten Sie die IoT-Umgebung und deren Sicherheitsanforderungen berücksichtigen, bevor Sie sich für ein Protokoll entscheiden. Unsichere Kommunikation ist anfällig für Lauschangriffe und Man-in-the-Middle-Angriffe.

9. Fehlende Standardisierung

Unter einem Standard versteht man eine Reihe von Spezifikationen, Regeln oder Verfahren, auf die sich eine Branche und die Fachwelt generell verständigt haben. Globale Standards tragen dazu bei, die Konsistenz und Kompatibilität zwischen Produkten und Anwendungen zu gewährleisten – eine Notwendigkeit, damit IoT-Umgebungen reibungslos funktionieren.

Die IoT-Branche litt von Anfang an unter fehlender Standardisierung, sowohl was die Sicherheit als auch andere Aspekte betrifft. Die Dinge ändern sich jedoch. Regierungen und Standardisierungsgremien haben begonnen, Gesetze zu erlassen und Vorschriften festzulegen, um die Sicherheit von Geräten zu gewährleisten.

Das 2018 in Kalifornien verabschiedete Gesetz SB-327 über den Datenschutz vernetzter Geräte verlangt von den Herstellern, Geräte mit „angemessenen“ Sicherheitsfunktionen auszustatten. Dazu gehört ein individuelles vorgegebenes Passwort für jedes Gerät und eine Einstellung, die dazu zwingt, bei der ersten Nutzung ein neues Passwort zu vergeben. Außerdem veröffentlichte das Vereinigte Königreich 2018 den Code of Practice for Consumer IoT Security. Dem folgte 2019 die technische Spezifikation 103 645 des European Telecommunications Standards Institute (ETSI), ein Standard, um die Sicherheit von Consumer-Geräten zu gewährleisten. In den USA wurden das NIST (eine Bundesbehörde für Standards und Technologie) und das U.S. Office of Management and Budget (eine Bundesbehörde für Verwaltung und Haushaltswesen) im Rahmen des IoT Cybersecurity Improvement Act von 2020 verpflichtet, Richtlinien und Standards für Sicherheitsmaßnahmen bei IoT-Geräten zu entwickeln, die von der US-Bundesregierung verwendet werden. Im Mai 2021 forderte ein Präsidialerlass mit dem Titel Improving the Nation's Cybersecurity ein IoT-Kennzeichnungsprogramm für Verbraucher, das im Jahr 2023 starten soll. Das Ziel des Programms besteht darin, die Konsumenten über die Risiken ihrer Smart-Home-Geräte zu informieren. Zu den zahlreichen Initiativen, die die Industrie zur Verbesserung der IoT-Sicherheit bewegen wollen, gehört darüber hinaus auch der Cybersecurity Act der EU.

Unternehmen sollten sich über alle neuen Standards auf dem Laufenden halten – unabhängig davon, ob es sich um Regierungs-, Verbraucher- oder sonstige Standards handelt. Diese werden künftig die IoT-Geräteproduktion und -Sicherheitsstandards beeinflussen.

10. IoT-Kompetenzlücke

Der Fachkräftemangel hat jede Branche erfasst, das gilt auch für den IoT-Bereich. Was IoT von anderen Branchen unterscheidet, ist der Umstand, dass es sich um eine noch neue Sparte handelt. Außerdem geht es um eine Konvergenz von IT und OT. Wer sich also gut mit OT auskennt, dürfte sich mit IT schwertun und umgekehrt. Darüber hinaus ist IoT keine Einzeldisziplin. Für einen erfolgreichen IoT-Profi sind viele Fähigkeiten erforderlich, von Cybersicherheit und UX-Design über Machine Learning und KI-Kenntnisse bis hin zur Anwendungsentwicklung.

Es gibt inzwischen IoT-spezifische Zertifizierungen und Schulungen, darunter auch einige, die sich speziell mit IoT-Sicherheit befassen und ein Grundwissen über vernetzte Umgebungen vermitteln.

Dem Fachkräftemangel zu begegnen, stellt in jeder Branche eine Herausforderung dar. Die Investition in Schulungen und Zertifizierungen für interne Mitarbeiter ist eine Möglichkeit. Externe Fachkräfte und Berater für IoT-spezifische Projekte zu beauftragen, ist eine weitere Option. Dies kann jedoch je nach Anzahl der durchzuführenden Projekte kostspielig werden. Projekte lassen sich auch vollständig auslagern.

11. Risiken durch Remote-Arbeit und Smart Home

Die Zunahme von Remote-Arbeit aufgrund der COVID-19-Pandemie und die weiterhin große Zahl von Remote-Mitarbeitern stellen Unternehmen vor große Sicherheitsprobleme. Das gilt insbesondere dann, wenn die IoT-Geräte der Mitarbeiter, von Smart-TVs über vernetzte Babyphones bis hin zu intelligenten Kühlschränken, dieselben Netzwerke nutzen, die auch die Mitarbeiter verwenden, um sich mit den Systemen ihres Unternehmens zu verbinden. Ein Angreifer, der zum Beispiel einen intelligenten Thermostat infiltriert, könnte auch auf vertrauliche Unternehmensdaten zugreifen. Ebenso könnten Smart Speaker eine Katastrophe für den Datenschutz und die Privatsphäre darstellen, wenn sie Konferenzgespräche oder Videochats belauschen.

Führen Sie Sicherheitsschulungen durch, um die Mitarbeiter vor den Gefahren durch Smart-Home-Geräte zu warnen. Zudem empfiehlt es sich, Richtlinien festzulegen, um zu verhindern, dass diese Geräte zu einem Problem werden.